Cómo hackear su propio sistema Linux

Las contraseñas son el único criterio de Seguridad del sistema para la mayor parte del Sistema. Y cuando se trata de Linux, si conoce la contraseña de root, la máquina es suya. Las Contraseñas son una medida de Seguridad para BIOS, Inicio de sesión, Disco, Aplicación, etc.

Linux se considera el sistema operativo más seguro para ser pirateado o descifrado y, en realidad, lo es; aún así, discutiremos algunas de las lagunas y vulnerabilidades de un Sistema Linux. Usaremos CentOS Linux a lo largo del artículo como un artículo para romper la seguridad de nuestra propia máquina.

Presione cualquier tecla para interrumpir el inicio, tan pronto como se inicie la máquina Linux y obtendrá un menú GRUB.

Presione 'e' para editar y vaya a la línea que comienza con kernel (Generalmente segunda línea).

Ahora presione 'e' para editar el kernel y agregue '1' al final de la línea (después de un espacio en blanco) forzándolo a iniciarse en modo de usuario único y prohibiendo así para ingresar al nivel de ejecución predeterminado. Presione 'Entrar' para cerrar la edición del kernel y luego inicie con la opción modificada. Para arrancar, debe presionar 'b'

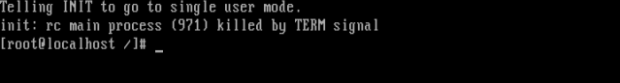

Ahora ha iniciado sesión en modo usuario único.

Sí! Ahora usando el comando 'passwd' podemos cambiar la contraseña de root. Y una vez que tenga la contraseña de root, será propietario de la máquina Linux. ¿No lo recuerda? Ahora puedes cambiar a la pantalla gráfica para editar cualquier cosa.

Nota: En caso de que el comando 'passwd' anterior no funcione para usted y no haya obtenido ningún resultado, simplemente significa que su SELinux está en modo obligatorio y primero debe desactivarlo antes de continuar. Ejecute el siguiente comando cuando se le solicite.

setenforce 0Luego ejecute el comando 'passwd' para cambiar la contraseña de root. Además mando.

Cambiar a X-Windows

Utilice el comando “init 5” (basado en Fedora) y sistemas “gdm3” (basado en Debian).

Entonces, ¿no fue pan comido hackear una caja Linux? Piense en el escenario si alguien le hiciera esto a su servidor: Pánico. Ahora aprenderemos cómo proteger nuestra Máquina Linux para que no se modifique usando el modo de usuario único.

¿Cómo entramos al sistema? Usando el modo Uniusuario. Bien, entonces la laguna aquí era: iniciar sesión en modo de usuario único sin la necesidad de ingresar ninguna contraseña.

Solucionar esta laguna, es decir, proteger con contraseña el modo de usuario único.

abra el archivo “/etc/rc1.d/S99single” en su editor favorito y busque la línea.

exec init -t1 sSimplemente agregue la siguiente línea encima. Guárdalo como salida.

exec sbin/suloginAntes

Después

Ahora, antes de ingresar al modo de usuario único, deberá proporcionar la contraseña de root para continuar. Verifique nuevamente intentando ingresar al modo de usuario único después de estos cambios arriba de dicho archivo.

¿Por qué no lo compruebas tú mismo?

Hackee su sistema Linux sin usar el modo de usuario único

Bien, ahora te sentirás mejor porque tu sistema está seguro. Sin embargo, esto es parcialmente cierto. Es cierto que su Linux Box no se puede piratear usando el modo de usuario único, pero aún así se puede piratear de otra manera.

En el paso anterior modificamos el kernel para ingresar al modo de usuario único. Esta vez también editaremos el kernel pero con un parámetro diferente, veamos cómo.

Como parámetro del kernel agregamos '1' en el proceso anterior; sin embargo, ahora agregaremos 'init=/bin/bash' y arrancaremos usando 'b '.

Y OOPS nuevamente pirateaste tu sistema y el mensaje es suficiente para justificarlo.

Ahora, al intentar cambiar la contraseña de root usando el mismo proceso indicado en el primer método usando el comando 'passwd', obtuvimos algo como.

¿Razón y solución?

- Razón: la partición raíz (/) está montada en solo lectura. (Por lo tanto, no se escribió la contraseña).

- Solución: Monte la partición raíz (/) con permiso de lectura-escritura.

Para montar la partición raíz con permiso de lectura-escritura. Escriba el siguiente comando exactamente.

mount -o remount,rw /

Ahora intente nuevamente cambiar la contraseña de root usando el comando 'passwd'.

¡Hurra! Hackeaste tu sistema Linux una vez más. Ohhh hombre, es tan fácil de explotar el sistema. ¡No! la respuesta es no. Todo lo que necesitas es configurar tu sistema.

Todos los dos procesos anteriores implicaron ajustar y pasar parámetros al kernel. Entonces, si hacemos algo para detener los ajustes del kernel, obviamente nuestra máquina Linux será segura y no tan fácil de romper. Y para detener la edición del kernel en el arranque debemos proporcionar una contraseña al cargador de arranque, es decir, proteger con contraseña el grub (Lilo< es otro gestor de arranque para Linux pero no lo discutiremos aquí).

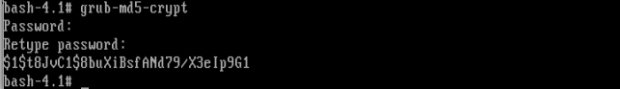

Proporcione una contraseña cifrada al gestor de arranque usando 'grub-md5-crypt' seguido de su contraseña. Primero cifra la contraseña

Copie la contraseña cifrada anterior, exactamente como está y manténgala segura, la usaremos en el siguiente paso. Ahora abra su archivo 'grub.conf' usando su editor favorito (la ubicación puede ser: /etc/grub.conf) y agregue la línea.

password --md5 $1$t8JvC1$8buXiBsfANd79/X3elp9G1Cambie “$1$t8JvC1$8buXiBsfANd79/X3elp9G1” con su contraseña cifrada que generó anteriormente y la copió de forma segura en otra ubicación.

El archivo “grub.conf” después de insertar la línea anterior, guárdelo y salga.

Ahora tenemos la comprobación cruzada, editando el kernel en el arranque.

Ahora estarías respirando que tu sistema es completamente seguro y no es propenso a ser pirateado, sin embargo, el juego aún no ha terminado.

Es mejor que sepas que puedes imponer el modo de rescate para eliminar y modificar la contraseña utilizando una imagen de arranque.

Simplemente coloque su CD/DVD de instalación en su unidad y seleccione Rescatar sistema instalado o use cualquier otra imagen de rescate, incluso podría usar una distribución Live Linux >, monte el HDD y edite el archivo 'grub.conf' para eliminar la línea de contraseña, reinicie y nuevamente habrá iniciado sesión.

Nota: En el modo de rescate su HDD está montado en '/mnt/sysimage'.

chroot /mnt/sysimage

vi grub.conf (remove the password line)

rebootSé que te preguntarías: ¿dónde está el final? Bueno, yo diría que es.

- Proteja con contraseña su BIOS.

- Cambie su orden de arranque a HDD primero, seguido del resto (cd/dvd, red, usb ).

- Utilice una contraseña lo suficientemente larga, fácil de recordar y difícil de adivinar.

- Nunca escriba Su Contraseña en ningún lugar.

- Obviamente utilice Mayúsculas, Menúsculas, Números y Carácter especial en su contraseña, haciendo así es difícil de romper.

Esta guía fue solo para informarle sobre los hechos y decirle cómo proteger su sistema. linux-console.net y el escritor de este artículo desaconsejan encarecidamente esta guía como base para explotar el sistema de otros. Es responsabilidad exclusiva del lector si participa en dicha actividad y por tal tipo de acto ni el escritor ni linux-console.net serán responsables.

Tus comentarios positivos nos hacen sentirnos bien y nos animan y eso siempre es lo que buscamos de ti. Disfruta y estén atentos.