Diez consejos sobre cómo utilizar Wireshark para analizar paquetes de red

En cualquier red de conmutación de paquetes, los paquetes representan unidades de datos que se transmiten entre computadoras. Es responsabilidad tanto de los ingenieros de red como de los administradores de sistemas monitorear e inspeccionar los paquetes con fines de seguridad y resolución de problemas.

Para ello se apoyan en programas de software llamados analizadores de paquetes de red, siendo Wireshark quizás el más popular y utilizado por su versatilidad y facilidad de uso. Además de esto, Wireshark le permite no solo monitorear el tráfico en tiempo real, sino también guardarlo en un archivo para su posterior inspección.

Lectura relacionada: Las mejores herramientas de monitoreo de ancho de banda de Linux para analizar el uso de la red

En este artículo, compartiremos 10 consejos sobre cómo usar Wireshark para analizar paquetes en su red y esperamos que cuando llegue a la sección Resumen se sienta inclinado a agregarlo a sus favoritos.

Instalación de Wireshark en Linux

Para instalar Wireshark, seleccione el instalador adecuado para su sistema operativo/arquitectura en https://www.wireshark.org/download.html.

En particular, si utiliza Linux, Wireshark debe estar disponible directamente desde los repositorios de su distribución para una instalación más sencilla y conveniente. Aunque las versiones pueden diferir, las opciones y menús deberían ser similares, si no idénticos, en cada uno.

------------ On Debian/Ubuntu based Distros ------------

sudo apt-get install wireshark

------------ On CentOS/RHEL based Distros ------------

sudo yum install wireshark

------------ On Fedora 22+ Releases ------------

sudo dnf install wireshark

Hay un error conocido en Debian y sus derivados que puede impedir enumerar las interfaces de red a menos que utilice sudo para iniciar Wireshark. Para solucionar este problema, siga la respuesta aceptada en esta publicación.

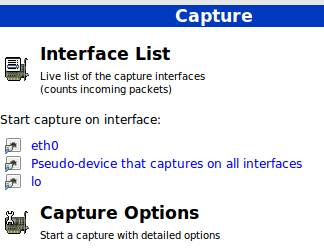

Una vez que se esté ejecutando Wireshark, puede seleccionar la interfaz de red que desea monitorear en Captura:

En este artículo usaremos eth0, pero puedes elegir otro si lo deseas. No haga clic en la interfaz todavía; lo haremos más adelante, una vez que hayamos revisado algunas opciones de captura.

Configuración de opciones de captura

Las opciones de captura más útiles que consideraremos son:

- Interfaz de red – Como explicamos antes, solo analizaremos los paquetes que lleguen a través de eth0, ya sean entrantes o salientes.

- Filtro de captura – Esta opción nos permite indicar qué tipo de tráfico queremos monitorear por puerto, protocolo o tipo.

Antes de continuar con los consejos, es importante tener en cuenta que algunas organizaciones prohíben el uso de Wireshark en sus redes. Dicho esto, si no utiliza Wireshark para fines personales, asegúrese de que su organización permita su uso.

Por el momento, simplemente seleccione eth0 de la lista desplegable y haga clic en Iniciar en el botón. Comenzarás a ver todo el tráfico que pasa por esa interfaz. No es realmente útil para fines de monitoreo debido a la gran cantidad de paquetes inspeccionados, pero es un comienzo.

En la imagen de arriba, también podemos ver los iconos para enumerar las interfaces disponibles, para detener la captura actual y para reiniciarla (rojo cuadro a la izquierda), y para configurar y editar un filtro (cuadro rojo a la derecha). Cuando pasa el cursor sobre uno de estos íconos, se mostrará una información sobre herramientas para indicar lo que hace.

Comenzaremos ilustrando las opciones de captura, mientras que los consejos #7 al #10 discutirán cómo hacer algo útil con una captura.

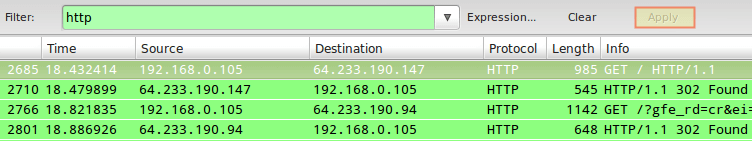

CONSEJO #1 – Inspeccionar el tráfico HTTP

Escriba http en el cuadro de filtro y haga clic en Aplicar. Inicie su navegador y vaya a cualquier sitio que desee:

Para comenzar con cada consejo posterior, detenga la captura en vivo y edite el filtro de captura.

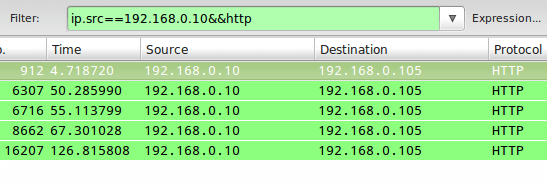

SUGERENCIA #2: Inspeccionar el tráfico HTTP desde una dirección IP determinada

En este consejo en particular, antepondremos ip==192.168.0.10&& a la estrofa de filtro para monitorear el tráfico HTTP entre la computadora local y 192.168.0.10:

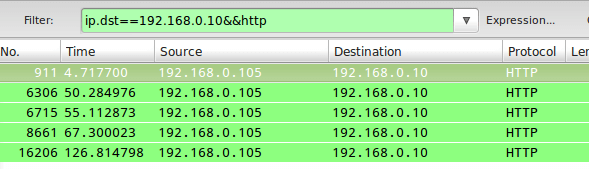

CONSEJO #3 – Inspeccionar el tráfico HTTP a una dirección IP determinada

Estrechamente relacionado con #2, en este caso usaremos ip.dst como parte del filtro de captura de la siguiente manera:

ip.dst==192.168.0.10&&http

Para combinar los consejos #2 y #3, puede utilizar ip.addr en la regla de filtrado en lugar de ip.src o .

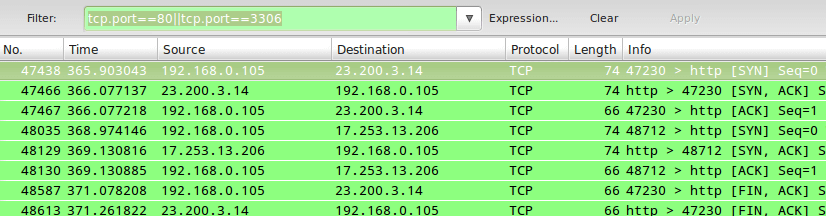

CONSEJO #4 – Monitorear el tráfico de red Apache y MySQL

A veces le interesará inspeccionar el tráfico que coincida con alguna (o ambas) condiciones. Por ejemplo, para monitorear el tráfico en los puertos TCP 80 (servidor web) y 3306 (servidor de base de datos MySQL/MariaDB), puede usar una condición OR en el filtro de captura:

tcp.port==80||tcp.port==3306

En los consejos #2 y #3, || y la palabra o producen los mismos resultados. Lo mismo con && y la palabra y.

CONSEJO #5 – Rechazar paquetes a una dirección IP determinada

Para excluir paquetes que no coincidan con la regla de filtrado, utilice ! y encierre la regla entre paréntesis. Por ejemplo, para excluir paquetes que se originan o se dirigen a una dirección IP determinada, puede utilizar:

!(ip.addr == 192.168.0.10)

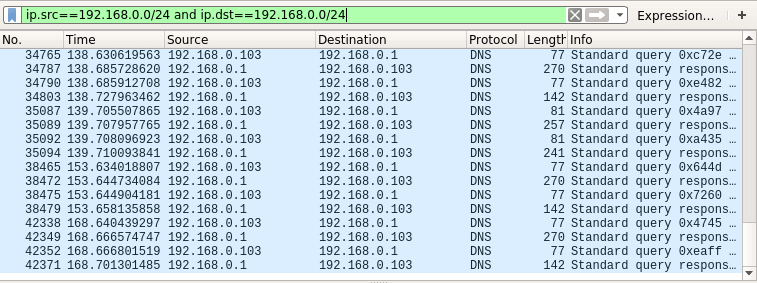

CONSEJO #6 – Monitorear el tráfico de la red local (192.168.0.0/24)

La siguiente regla de filtrado mostrará sólo el tráfico local y excluirá los paquetes que van y vienen de Internet:

ip.src==192.168.0.0/24 and ip.dst==192.168.0.0/24

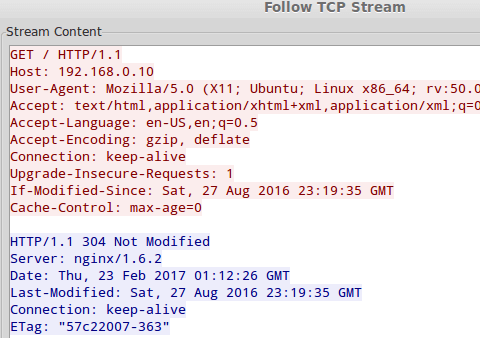

CONSEJO #7 – Monitorear el contenido de una conversación TCP

Para inspeccionar el contenido de una conversación TCP (intercambio de datos), haga clic derecho en un paquete determinado y seleccione Seguir transmisión TCP. Aparecerá una ventana con el contenido de la conversación.

Esto incluirá encabezados HTTP si estamos inspeccionando el tráfico web, y también cualquier credencial de texto sin formato transmitida durante el proceso, si corresponde.

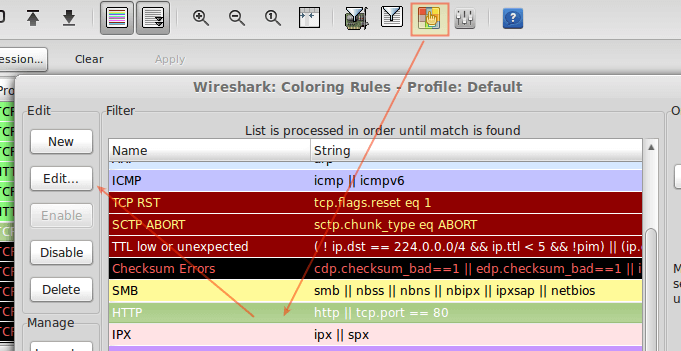

CONSEJO #8 – Editar reglas para colorear

Estoy seguro de que ya habrás notado que cada fila en la ventana de captura está coloreada. De forma predeterminada, el tráfico HTTP aparece en un fondo verde con texto negro, mientras que los errores de suma de comprobación se muestran en texto rojo. con fondo negro.

Si desea cambiar esta configuración, haga clic en el icono Editar reglas de color, elija un filtro determinado y haga clic en Editar.

CONSEJO #9 – Guarde la captura en un archivo

Guardar el contenido de la captura nos permitirá poder inspeccionarla con mayor detalle. Para hacer esto, vaya a Archivo → Exportar y elija un formato de exportación de la lista:

CONSEJO #10 – Practique con muestras de captura

Si cree que su red es “aburrida”, Wireshark proporciona una serie de archivos de captura de muestra que puede utilizar para practicar y aprender. Puede descargar estas SampleCaptures e importarlas a través del menú Archivo → Importar.

Resumen

Wireshark es un software gratuito y de código abierto, como puedes ver en la sección de preguntas frecuentes del sitio web oficial. Puede configurar un filtro de captura antes o después de iniciar una inspección.

En caso de que no lo hayas notado, el filtro tiene una función de autocompletar que te permite buscar fácilmente las opciones más utilizadas que puedes personalizar más adelante. ¡Con eso, el cielo es el límite!

Como siempre, no dude en escribirnos utilizando el formulario de comentarios a continuación si tiene alguna pregunta u observación sobre este artículo.