Configuración de RAID 1 (duplicación) usando 'Dos discos' en Linux - Parte 3

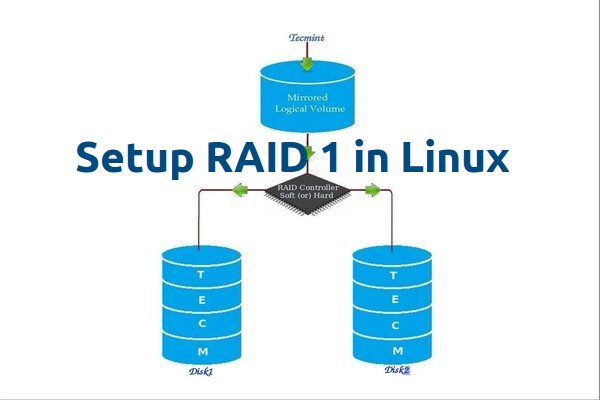

Espejo RAID significa un clon exacto (o espejo) de los mismos datos escritos en dos unidades. Se requiere un mínimo de dos discos más en una matriz para crear RAID1 y solo es útil cuando el rendimiento de lectura o la confiabilidad son más precisos que la capacidad de almacenamiento de datos.

Los espejos se crean para proteger contra la pérdida de datos debido a una falla del disco. Cada disco en un espejo implica una copia exacta de los datos. Cuando falla un disco, se pueden recuperar los mismos datos de otro disco en funcionamiento. Sin embargo, la unidad defectuosa se puede reemplazar desde la computadora en funcionamiento sin ninguna interrupción por parte del usuario.

Características de RAID 1

- El espejo tiene buen rendimiento.

- Se perderá el 50% del espacio. Significa que si tenemos dos discos con un tamaño total de 500 GB, será 1 TB pero en Mirroring solo nos mostrará 500 GB.

- No se pierden datos en Mirroring si falla un disco, porque tenemos el mismo contenido en ambos discos.

- Leer será mejor que escribir datos para conducir.

Requisitos

Se permite un número mínimo de dos discos para crear RAID 1, pero puede agregar más discos usando el doble de 2, 4, 6, 8. Para agregar más discos, su sistema debe tener un adaptador físico RAID (tarjeta de hardware).

Aquí estamos usando una incursión de software, no una incursión de hardware. Si su sistema tiene una tarjeta de incursión de hardware física incorporada, puede acceder a ella desde su interfaz de usuario de utilidad o usando la tecla Ctrl+I.

Lea también: Conceptos básicos de RAID en Linux

Configuración de mi servidor

Operating System : CentOS 6.5 Final

IP Address : 192.168.0.226

Hostname : rd1.tecmintlocal.com

Disk 1 [20GB] : /dev/sdb

Disk 2 [20GB] : /dev/sdc

Este artículo lo guiará a través de instrucciones paso a paso sobre cómo configurar un software RAID 1 o Mirror usando mdadm (crea y administra raid) en la plataforma Linux. Aunque las mismas instrucciones también funcionan en otras distribuciones de Linux como RedHat, CentOS, Fedora, etc.

Paso 1: instalar los requisitos previos y examinar las unidades

1. Como dije anteriormente, estamos usando la utilidad mdadm para crear y administrar RAID en Linux. Entonces, instalemos el paquete de software mdadm en Linux usando la herramienta de administración de paquetes yum o apt-get.

yum install mdadm [on RedHat systems]

apt-get install mdadm [on Debain systems]

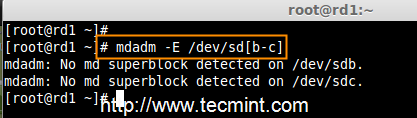

2. Una vez instalado el paquete 'mdadm', debemos examinar nuestras unidades de disco para ver si ya hay algún raid configurado usando el siguiente comando.

mdadm -E /dev/sd[b-c]

Como puede ver en la pantalla anterior, si aún no se ha detectado ningún superbloque, significa que no se ha definido ningún RAID.

Paso 2: Partición de unidades para RAID

3. Como mencioné anteriormente, estamos usando un mínimo de dos particiones /dev/sdb y /dev/sdc para crear RAID1. Creemos particiones en estas dos unidades usando el comando 'fdisk' y cambiemos el tipo a raid durante la creación de la partición.

fdisk /dev/sdb

Siga las siguientes instrucciones

- Presione 'n' para crear una nueva partición.

- Luego elija 'P' para Partición primaria.

- Luego seleccione el número de partición como 1.

- Dale el tamaño completo predeterminado simplemente presionando dos veces la tecla Intro.

- Luego presione 'p' para imprimir la partición definida.

- Presione 'L' para enumerar todos los tipos disponibles.

- Escriba 't'para elegir las particiones.

- Elija 'fd' para la incursión automática de Linux y presione Entrar para aplicar.

- Luego use nuevamente 'p' para imprimir los cambios que hemos realizado.

- Utilice 'w' para escribir los cambios.

Después de crear la partición '/dev/sdb', siga las mismas instrucciones para crear una nueva partición en la unidad /dev/sdc.

fdisk /dev/sdc

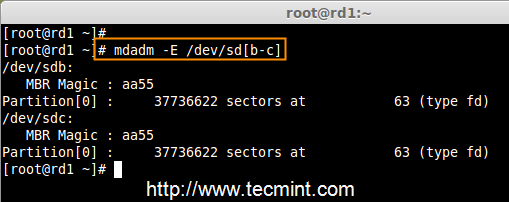

4. Una vez que ambas particiones se hayan creado correctamente, verifique los cambios en las unidades sdb y sdc utilizando el mismo 'mdadm.' comando y también confirme el tipo de RAID como se muestra en las siguientes capturas de pantalla.

mdadm -E /dev/sd[b-c]

Nota: Como puede ver en la imagen de arriba, no hay ningún RAID definido en sdb1 y sdc1. unidades hasta ahora, esa es la razón por la que no hemos detectado ningún superbloque.

Paso 3: creación de dispositivos RAID1

5. A continuación, cree un dispositivo RAID1 llamado "/dev/md0" usando el siguiente comando y verifíquelo.

mdadm --create /dev/md0 --level=mirror --raid-devices=2 /dev/sd[b-c]1

cat /proc/mdstat

6. Luego verifique el tipo de dispositivo raid y la matriz de raid usando los siguientes comandos.

mdadm -E /dev/sd[b-c]1

mdadm --detail /dev/md0

A partir de las imágenes de arriba, se puede entender fácilmente que raid1 se creó y se utilizaron las particiones /dev/sdb1 y /dev/sdc1 y también se puede ver el estado como resincronización.

Paso 4: Crear un sistema de archivos en un dispositivo RAID

7. Cree un sistema de archivos usando ext4 para md0 y móntelo en /mnt/raid1.

mkfs.ext4 /dev/md0

8. A continuación, monte el sistema de archivos recién creado en '/mnt/raid1', cree algunos archivos y verifique el contenido en el punto de montaje.

mkdir /mnt/raid1

mount /dev/md0 /mnt/raid1/

touch /mnt/raid1/tecmint.txt

echo "tecmint raid setups" > /mnt/raid1/tecmint.txt

9. Para montar RAID1 automáticamente al reiniciar el sistema, debe realizar una entrada en el archivo fstab. Abra el archivo '/etc/fstab' y agregue la siguiente línea en la parte inferior del archivo.

/dev/md0 /mnt/raid1 ext4 defaults 0 0

10. Ejecute 'mount -a' para comprobar si hay algún error en la entrada fstab.

mount -av

11. A continuación, guarde la configuración de raid manualmente en el archivo 'mdadm.conf' usando el siguiente comando.

mdadm --detail --scan --verbose >> /etc/mdadm.conf

El sistema lee el archivo de configuración anterior al reiniciar y carga los dispositivos RAID.

Paso 5: verificar los datos después de una falla del disco

12. Nuestro objetivo principal es que, incluso después de que cualquier disco duro falle o falle, nuestros datos deben estar disponibles. Veamos qué sucederá cuando alguno de los discos no esté disponible en la matriz.

mdadm --detail /dev/md0

En la imagen de arriba, podemos ver que hay 2 dispositivos disponibles en nuestro RAID y los dispositivos activos son 2. Ahora veamos qué sucederá cuando un disco se desconecte (disco sdc extraído) o falle.

ls -l /dev | grep sd

mdadm --detail /dev/md0

Ahora, en la imagen de arriba, puede ver que uno de nuestros discos se perdió. Desconecté uno de los discos de mi máquina virtual. Ahora revisemos nuestros valiosos datos.

cd /mnt/raid1/

cat tecmint.txt

¿Viste que nuestros datos aún están disponibles? De esto llegamos a conocer la ventaja de RAID 1 (espejo). En el próximo artículo, veremos cómo configurar un striping RAID 5 con paridad distribuida. Espero que esto le ayude a comprender cómo funciona RAID 1 (espejo).