Cómo instalar Microsoft Teams en Linux

Teams es una de las plataformas de colaboración más populares creadas por Microsoft, que viene incluida con la suite Office 365. Puede descargar y utilizar equipos de forma gratuita sin una suscripción a Office 365.

Microsoft anunció en diciembre de 2019 que Teams está disponible para una vista previa pública en distribuciones de Linux. Cabe señalar que se trata del primer producto Office 365 que se introduce en Linux entre muchos. La versión de escritorio de teams admite la capacidad principal de la plataforma y proporciona una experiencia unificada para los usuarios. Teams ahora están disponibles en diferentes plataformas como Windows, Mac OS, Android, iOS y Linux.

Características de los equipos de Microsoft

Algunas de las características principales de equipos incluyen.

- Telefonía completa y Audioconferencias.

- Admite videollamadas y uso compartido de pantalla.

- Se conecta con Microsoft OneDrive para el almacenamiento de documentos.

- Función de chat.

- Soporta multiplataforma.

- Comunicación cifrada.

En este artículo veremos cómo instalar Microsoft Teams en Linux.

Instalación de equipos de Microsoft en Linux

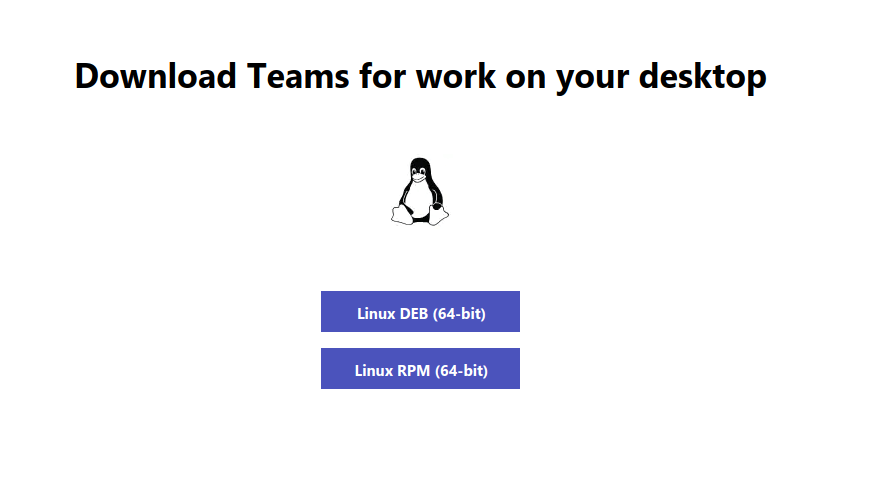

Descargue el paquete Teams del repositorio oficial para distribuciones basadas en Redhat o Debian. Estoy usando Centos 8 para demostración, así que estoy descargando el paquete rpm.

Alternativamente, puede usar el siguiente comando wget para descargarlo e instalarlo en su respectiva distribución de Linux.

-------- On RedHat, CentOS, Fedora and OpenSUSE --------

wget https://packages.microsoft.com/yumrepos/ms-teams/teams-1.3.00.25560-1.x86_64.rpm

sudo rpm -i teams-1.3.00.25560-1.x86_64.rpm

-------- On Debian, Ubuntu and Mint --------

wget https://packages.microsoft.com/repos/ms-teams/pool/main/t/teams/teams_1.3.00.25560_amd64.deb

sudo dpkg -i teams_1.3.00.25560_amd64.deb

Ahora los teams están instalados y listos para usar. Ingrese su dirección de inicio de sesión.

Lo llevará a la página de inicio de sesión para ingresar sus credenciales.

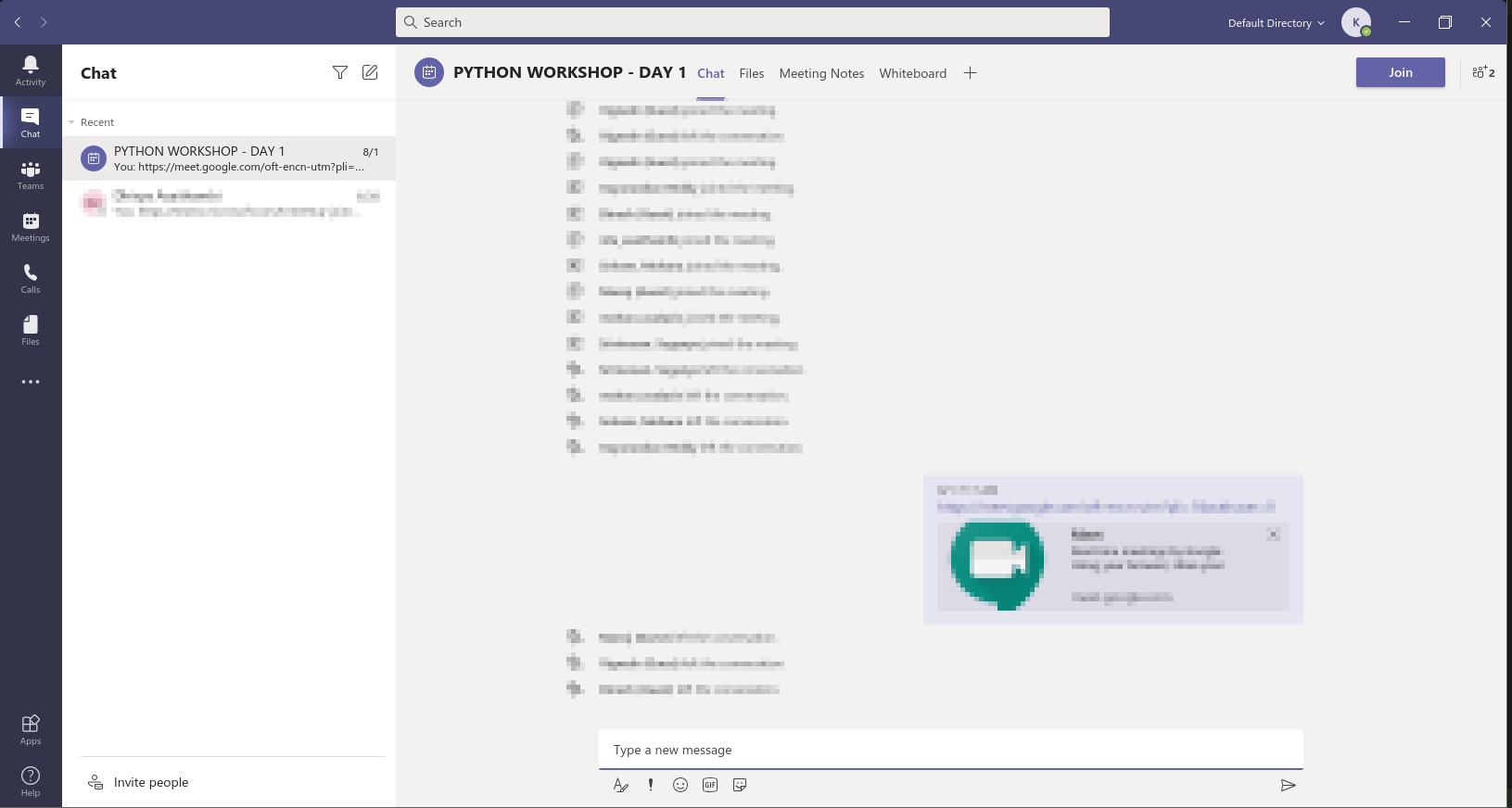

Ahora los equipos están listos para ser utilizados.

Eso es todo por este artículo. También hay una versión web para equipos que prefiero, ya que es independiente de la plataforma y funciona bien con cualquier distribución de Linux y también con diferentes sistemas operativos. Instale equipos en Linux y comparta sus comentarios con nosotros.