Las 14 mejores distribuciones de Linux centradas en la seguridad para la privacidad en 2023

Ser anónimo en Internet no es particularmente lo mismo que navegar en la web de manera segura; sin embargo, ambos implican mantener la privacidad de uno mismo y de sus datos y lejos de las miradas indiscretas de entidades que de otro modo podrían aprovechar las vulnerabilidades del sistema para dañar a las partes objetivo.

También existe el riesgo de vigilancia por parte de la NSA y varias otras organizaciones de alto nivel y es por eso que es bueno que los desarrolladores se hayan encargado de crear distribuciones dedicadas a la privacidad que alojen un conjunto de herramientas. que permiten a los usuarios lograr autonomía y privacidad en línea.

En la medida en que estas distribuciones de Linux centradas en la privacidad están dirigidas a un nicho de la comunidad Linux, muchas de ellas son lo suficientemente robustas como para usarse en informática de propósito general y muchas más pueden modificarse para satisfacer los requisitos de prácticamente cualquier base de usuarios específica.

Un factor común en casi todas las distribuciones de Linux centradas en la privacidad es su relación con Tor, dado que muchas de ellas vienen con el sólido servicio de red de anonimato incorporado de Tor.

El anonimato de Tor brinda a los usuarios un entorno para vivir de forma segura sin ningún registro de datos, a diferencia de la mayoría de los proveedores de VPN que aún registrarán su dirección IP real y al mismo tiempo podrán ver cualquier información que pueda estar transmitiendo en el punto de salida de los servidores VPN.

Sin embargo, VPN todavía tiene una gran cantidad de ventajas sobre la primera, lo que la hace algo superior en cierto modo (dependiendo de su caso de uso), particularmente cuando se incluye el intercambio de archivos P2P y la velocidad general de Internet. En consideración, VPN gana aquí (más sobre esto más adelante).

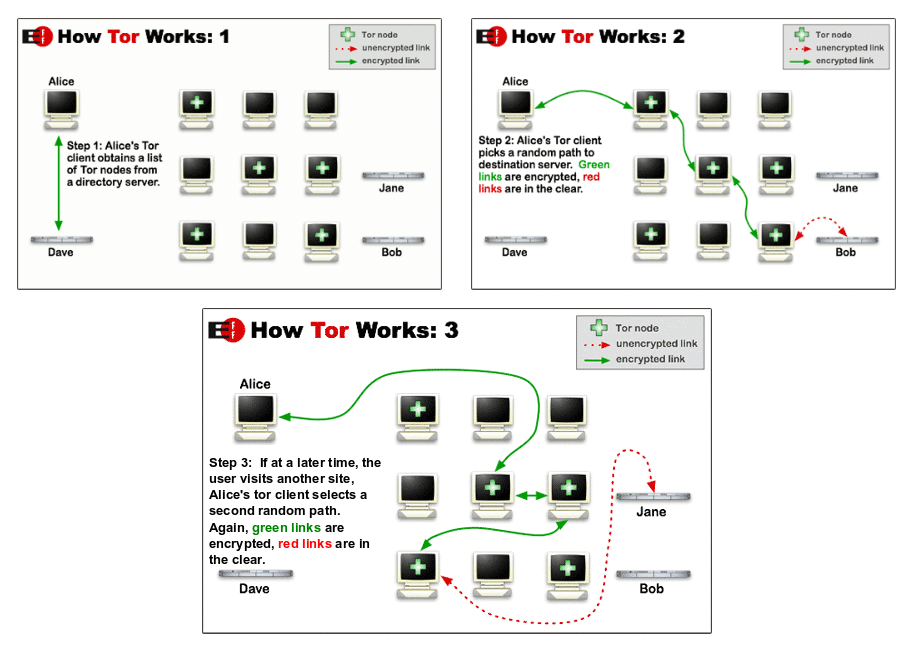

La red Tor protege todo el tráfico de red que pasa por ella haciendo rebotar los datos en varios nodos aleatorios para reducir las posibilidades de trazabilidad del tráfico.

Eso sí, durante este proceso, cada dato se vuelve a cifrar varias veces a medida que pasa por los nodos seleccionados al azar antes de llegar finalmente a su destino, como se ilustra en las imágenes a continuación.

Distribuciones de Linux más seguras

Ahora que tiene una comprensión básica de cómo funciona Tor en beneficio de sus usuarios, aquí está nuestra lista de las mejores distribuciones de Linux centradas en la seguridad de este año.

1. Sistema operativo Qubes

Qubes OS es una distribución basada en Fedora orientada a la seguridad que garantiza la seguridad mediante la implementación de compartimentación de seguridad. Esto sucede al ejecutar cada instancia de programas en ejecución en un entorno virtual aislado y luego eliminar todos sus datos cuando se cierra el programa.

Qubes OS utiliza el administrador de paquetes RPM y es capaz de trabajar con cualquier entorno de escritorio de su elección sin requerir muchos recursos informáticos.

Citado por Edward Snowden como el “mejor sistema operativo disponible en la actualidad”, definitivamente es una buena opción si desea asegurarse de que su identidad y sus datos sean solo suyos, ya sea en línea o en Internet. desconectado.

2. TAILS – El sistema vivo amnésico de incógnito

Tails es una distribución basada en Debian centrada en la seguridad diseñada para proteger las identidades de los usuarios en línea y mantenerlas en el anonimato. Su nombre significa The Amnesiac Incognito Live System y está diseñado para forzar todo el tráfico entrante y saliente a través de la red Tor mientras bloquea todas las conexiones rastreables.

Utiliza Gnome como entorno de escritorio predeterminado y, al ser un DVD/USB activo, se puede ejecutar cómodamente desde un pendrive cuando almacena todos sus datos en la RAM.

Se entrega con herramientas de código abierto que están especialmente diseñadas para razones específicas de privacidad, como la suplantación de direcciones MAC y el camuflaje de Windows, por mencionar algunas.

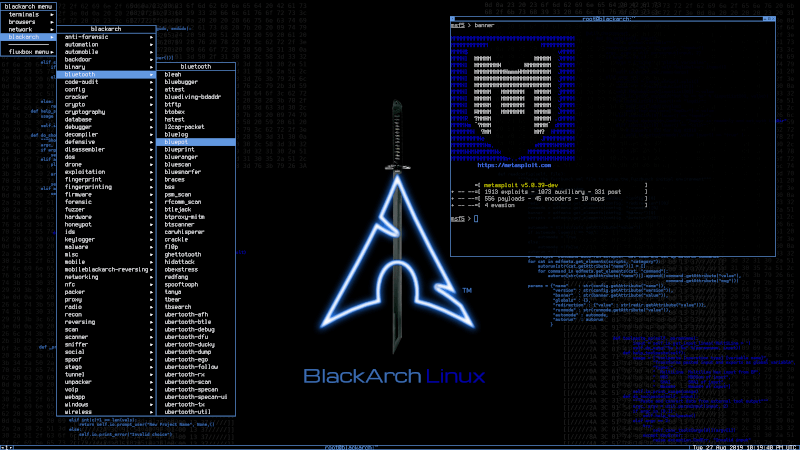

3. BlackArchLinux

BlackArch Linux es una distribución ligera basada en Arch Linux dirigida a evaluadores de penetración, expertos en seguridad e investigadores de seguridad.

Ofrece a los usuarios todas las funciones que Arch Linux tiene para ofrecer combinadas con un montón de herramientas de ciberseguridad que suman 2000+ que se pueden instalar individualmente o en grupos.

En comparación con otras distribuciones en esta lista, BlackArch Linux es un proyecto relativamente nuevo, pero ha logrado destacarse como un sistema operativo confiable en la comunidad de expertos en seguridad.

Se envía con la opción del usuario de elegir cualquiera de estos entornos de escritorio: Awesome, Blackbox, Fluxbox o Spectrwm y, como era de esperar, está disponible como una imagen de DVD en vivo y se puede ejecutar desde la comodidad de un pendrive.

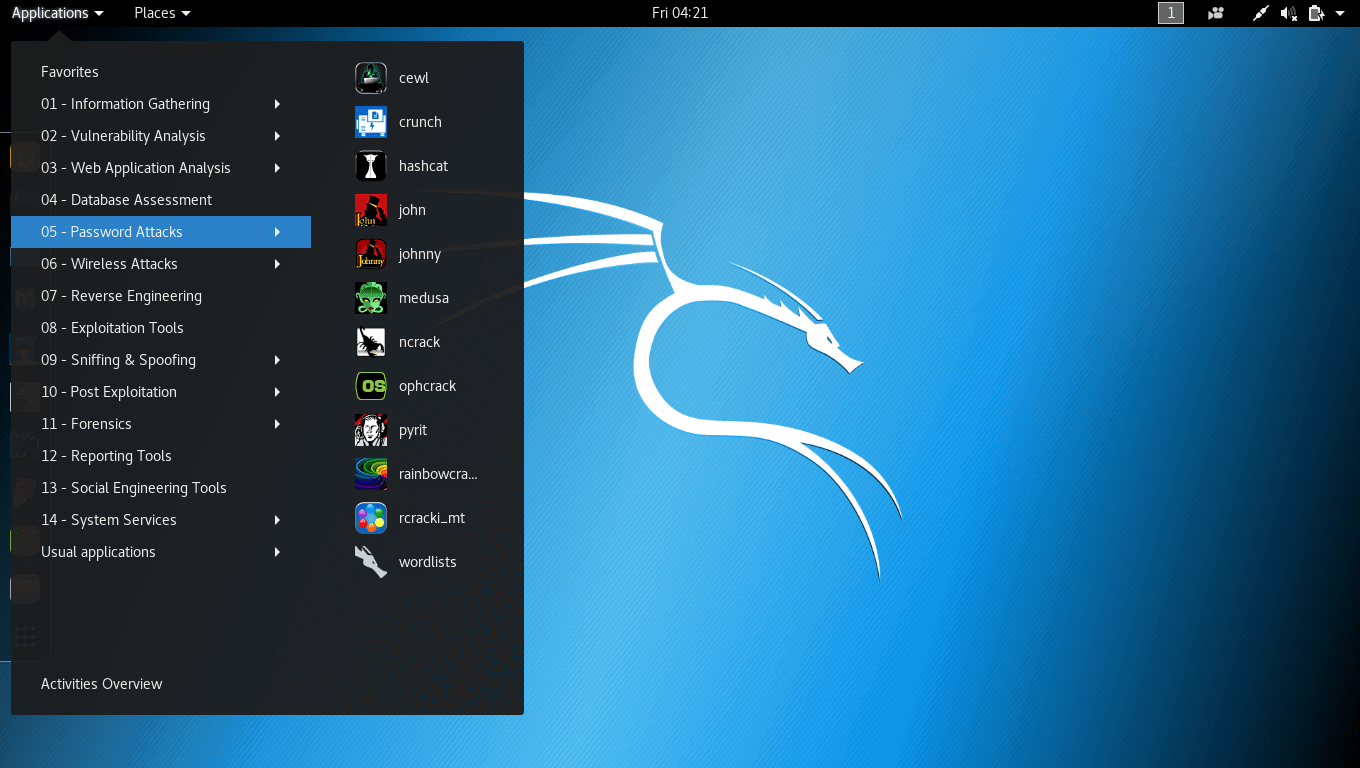

4. Kali Linux

Kali Linux (anteriormente BackTrack) es una distribución de Linux de pruebas de penetración avanzada y gratuita basada en Debian diseñada para expertos en seguridad, piratería ética, evaluaciones de seguridad de redes y análisis forense digital.

Está diseñado para funcionar sin problemas en arquitecturas de 32 y 64 bits y, desde el primer momento, viene con un conjunto de herramientas de prueba de penetración que la convierten en una de las distribuciones más buscadas por los usuarios de computadoras preocupados por la seguridad.

Hay mucho más que se puede decir sobre Kali Linux (como es el caso de cualquier otro sistema operativo en esta lista), pero dejaré que usted haga una investigación más profunda.

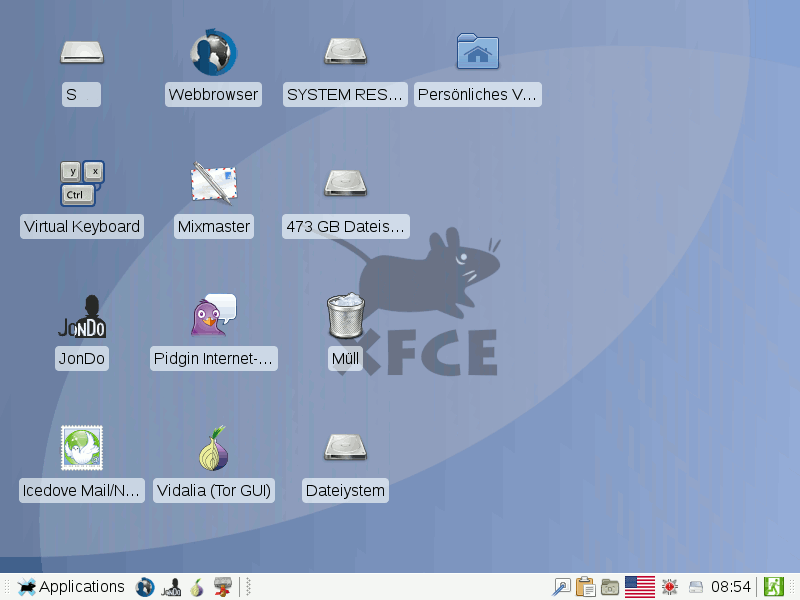

5. JonDo/Tor-Secure-Live-DVD

JonDo Live-DVD es más o menos una solución comercial de anonimato que funciona de manera similar a Tor, dado que también enruta sus paquetes a través de “servidores mixtos” específicos: JonDonym – (nodos en el caso de Tor) que se vuelven a cifrar cada vez.

Es una alternativa viable a TAILS, especialmente si buscas algo con una interfaz de usuario menos restrictiva (sin dejar de ser un sistema activo) y una experiencia de usuario cercana al promedio.

La distribución está basada en Debian y también incluye una variedad de herramientas de privacidad y otras aplicaciones de uso común.

JonDo Live-DVD es, sin embargo, un servicio premium (para uso comercial), lo que explica por qué está dirigido al espacio comercial. Al igual que Tails, no admite ninguna forma nativa de guardar archivos y se esfuerza al afirmar que ofrece a los usuarios una mejor velocidad informática.

6. Whonix

Si está buscando algo un poco diferente, Whonix adopta un enfoque bastante diferente a los mencionados anteriormente, ya que no es un sistema en vivo, sino que se ejecuta en una máquina virtual (Virtualbox para ser específico) donde está aislado de su sistema operativo principal para poder minimice el riesgo de fuga de DNS o infiltración de malware (con privilegios de root).

Whonix consta de dos partes: la primera es “Whonix Gateway”, que actúa como una puerta de enlace Tor, mientras que la otra es “Whonix Workstation”. ”: una red aislada que enruta todas sus conexiones a través de la puerta de enlace Tor.

Esta distribución basada en Debian utiliza dos máquinas virtuales, lo que hace que consuma relativamente muchos recursos, por lo que experimentará retrasos de vez en cuando si su hardware no es de gama alta.

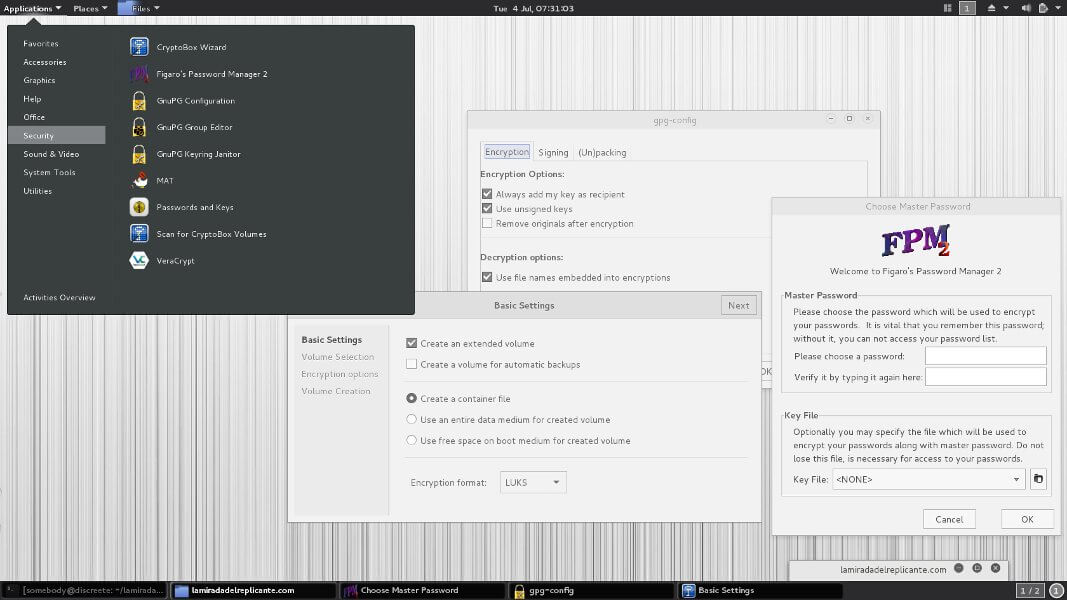

7. Linux discreto

Discreet Linux, anteriormente UPR o Ubuntu Privacy Remix, es una distribución de Linux basada en Debian diseñada para brindar a los usuarios protección contra la vigilancia basada en troyanos aislando completamente su entorno de trabajo de las ubicaciones. con datos privados.

Se distribuye como un CD en vivo que no se puede instalar en un disco duro y la red se desactiva deliberadamente cuando está en ejecución.

Discreet Linux se encuentra entre las distribuciones únicas de esta lista y evidentemente no está diseñada para tareas informáticas cotidianas como procesamiento de textos y juegos. Su código fuente rara vez se actualiza dada la poca necesidad de actualizaciones/correcciones, pero se entrega con el entorno de escritorio Gnome para una fácil navegación.

8. Sistema operativo de seguridad Parrot

Parrot Security OS es otra distribución basada en Debian orientada a pruebas de penetración, piratería ética y garantía de anonimato en línea.

Contiene un laboratorio robusto y portátil para expertos en ciencia forense digital que no sólo incluye software para ingeniería inversa, criptografía y privacidad, sino también para desarrollo de software y navegación por Internet de forma anónima.

Se distribuye como una versión continua que incluye únicamente aplicaciones principales como Tor Browser, OnionShare, Parrot Terminal y MATE como entorno de escritorio predeterminado.

9. SO de subgrafo

Subgraph OS es una distribución liviana basada en Debian diseñada para ser inmune a la vigilancia y la interferencia de adversarios en cualquier red, sin importar su nivel de sofisticación.

Está creado para utilizar un kernel de Linux reforzado junto con un firewall de aplicaciones para bloquear el acceso de ciertos programas a la red y obliga a todo el tráfico de Internet a pasar a través de la red Tor.

Diseñado como una plataforma informática resistente a los adversarios, el objetivo de Subgraph OS es proporcionar un sistema operativo fácil de usar con herramientas de privacidad específicas sin comprometer la usabilidad.

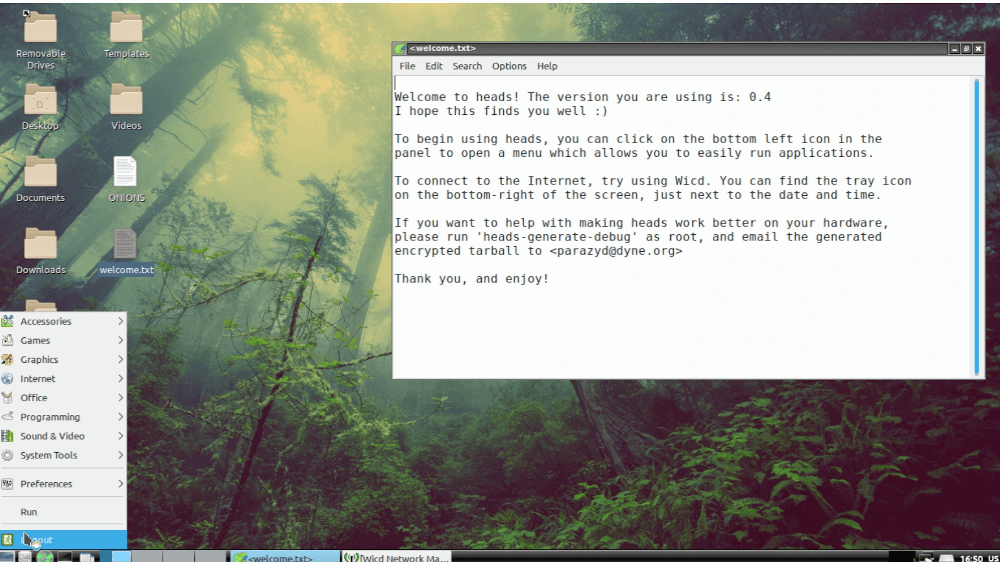

10. Cabezales OS

Heads es una distribución de Linux gratuita y de código abierto creada con el objetivo de respetar la privacidad y libertad de los usuarios y ayudarlos a estar seguros y anónimos en línea.

Fue desarrollado para ser la respuesta a algunas de las decisiones "cuestionables" de Tails, como el uso de systemd y software no libre. Es decir, todas las aplicaciones de Heads son gratuitas y de código abierto y no utilizan systemd como sistema de inicio.

11. Linux alpino

Alpine Linux es una distribución de Linux de código abierto, liviana y orientada a la seguridad, diseñada para brindar eficiencia de recursos, seguridad y simplicidad, basada en BusyBox y musl libc.

Ha estado en desarrollo activo desde su primer lanzamiento en agosto de 2005 y desde entonces se ha convertido en una de las imágenes más recomendadas para trabajar con imágenes de Docker.

12. Sistema operativo puro

PureOS es una distribución basada en Debian fácil de usar y creada centrándose en la privacidad y seguridad del usuario por Purism, la empresa detrás de las computadoras y teléfonos inteligentes Liberem.

Está diseñado para que sus usuarios tengan el control total de su sistema informático con total personalización, animaciones llamativas y mínimos vestigios de datos. Se envía con GNOME como entorno de escritorio predeterminado.

13. Linux Kodachi

Linux Kodachi es una distribución ligera de Linux diseñada para ejecutarse desde un pendrive o DVD. Desde el principio, filtra todo el tráfico de la red a través de una red proxy virtual y la red Tor para ocultar la ubicación de su usuario y hace un esfuerzo adicional para eliminar cualquier rastro de sus actividades cuando termina de usarse.

Está basado en Xubuntu 18.04, viene con un entorno de escritorio XFCE y varias tecnologías integradas para permitir a los usuarios permanecer anónimos en línea y proteger sus datos para que no caigan en manos no deseadas.

14. DECENAS

TENS (anteriormente Lightweight Portable Security o LPS) significa Trusted End Node Security y es un programa que arranca un sistema operativo Linux básico desde un dispositivo portátil. dispositivo de almacenamiento sin montar ningún dato en el disco local.

TENS no requiere privilegios de administrador para ejecutarse, ni contacto con un disco duro local, ni instalación, entre otras funciones avanzadas positivas para la seguridad.

Ah, y un dato curioso, TENS es administrado y producido por la Dirección de Información del Laboratorio de Investigación de la Fuerza Aérea de la Fuerza Aérea de los Estados Unidos.

Conclusión

No sé cuántas de las distribuciones de nuestra lista ha utilizado antes, pero elegir cualquiera de ellas para una prueba de manejo es el primer paso para garantizar su seguridad en línea y su elección final está sujeta a sus preferencias personales.

¿Cuál de las distribuciones centradas en la seguridad antes mencionadas ha probado en el pasado o cuál está dispuesto a probar en un futuro próximo?

¿Cómo ha sido tu experiencia con las distribuciones centradas en la privacidad? No dude en compartir sus historias con nosotros en el cuadro de comentarios a continuación.