Bat: un clon de Cat con resaltado de sintaxis e integración de Git

Bat es un clon del comando cat con resaltado de sintaxis avanzado para una gran cantidad de lenguajes de programación y marcado y también viene con integración Git para mostrar modificaciones de archivos. Sus otras características incluyen paginación automática, concatenación de archivos, temas para resaltado de sintaxis y varios estilos para presentar resultados.

Lea también: ccat: muestra la salida del comando cat con resaltado de sintaxis o coloreado

Además, también puede agregar nuevas sintaxis/definiciones de idioma, temas y configurar un buscapersonas personalizado. En este artículo, mostraremos cómo instalar y usar un Bat (clon de gato) en Linux.

Lea también: Cómo utilizar los comandos 'cat' y 'tac' con ejemplos en Linux

Cómo instalar Bat (un clon de gato) en Linux

En Debian y otras distribuciones de Linux basadas en Debian, puede descargar el último paquete .deb desde la página de lanzamiento o usar el siguiente comando wget para descargarlo e instalarlo como se muestra. .

------------- On 64-bit Systems -------------

wget https://github.com/sharkdp/bat/releases/download/v0.15.4/bat_0.15.4_amd64.deb

sudo dpkg -i bat_0.15.4_amd64.deb

------------- On 32-bit Systems -------------

wget https://github.com/sharkdp/bat/releases/download/v0.15.4/bat_0.15.4_i386.deb

sudo dpkg -i bat_0.15.4_i386.deb

En Arch Linux, puede instalarlo desde el repositorio de la comunidad como se muestra.

sudo pacman -S bat

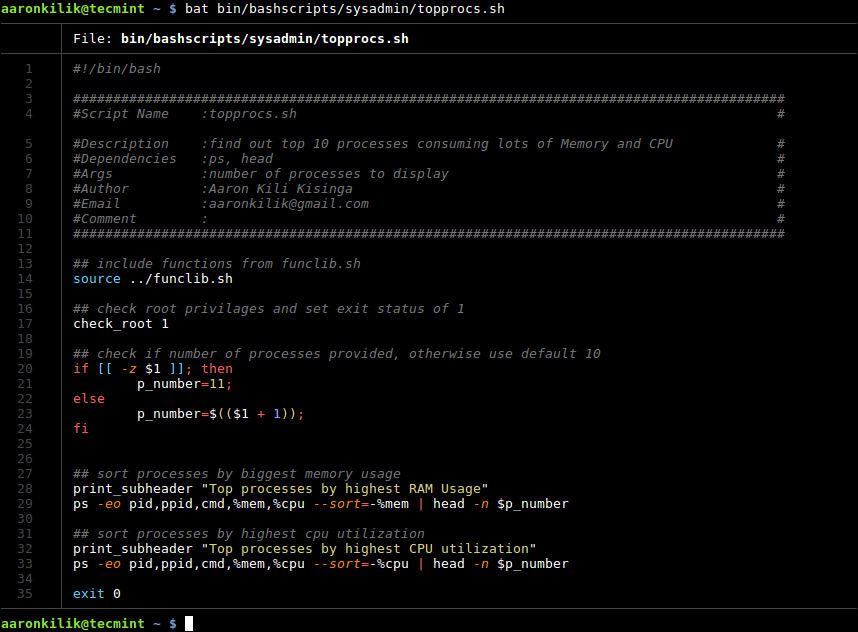

Después de instalar bat, simplemente ejecútelo de la misma manera que normalmente ejecuta el comando cat; por ejemplo, el siguiente comando mostrará el contenido del archivo especificado con resaltado de sintaxis.

bat bin/bashscripts/sysadmin/topprocs.sh

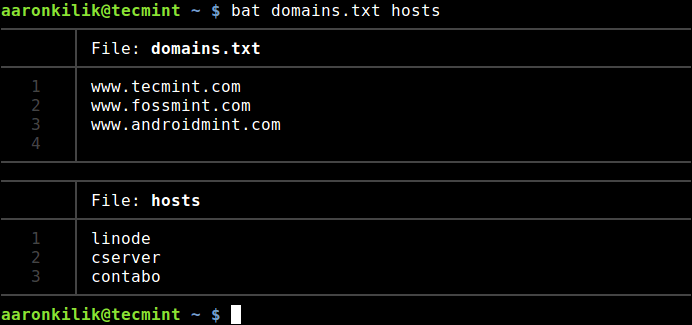

Para mostrar varios archivos a la vez, utilice el siguiente comando.

bat domains.txt hosts

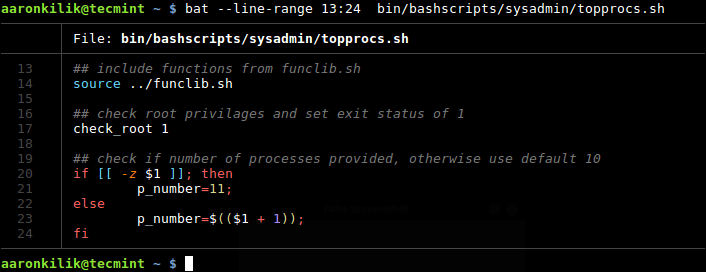

Solo puede imprimir un rango específico de líneas (por ejemplo, imprimir solo las líneas 13 a 24) para un archivo o cada archivo, usando el interruptor --line-range como se muestra.

bat --line-range 13:24 bin/bashscripts/sysadmin/topprocs.sh

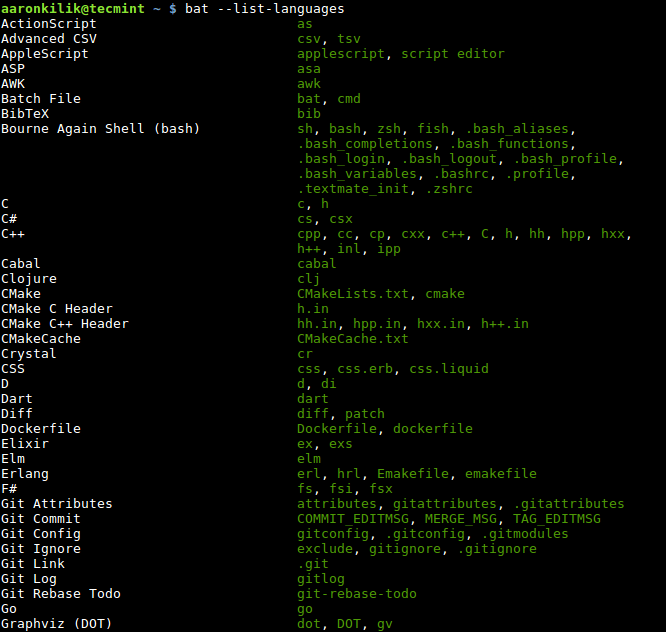

Para mostrar todos los nombres de idiomas y extensiones de archivos admitidos, utilice la opción –list-languages.

bat --list-languages

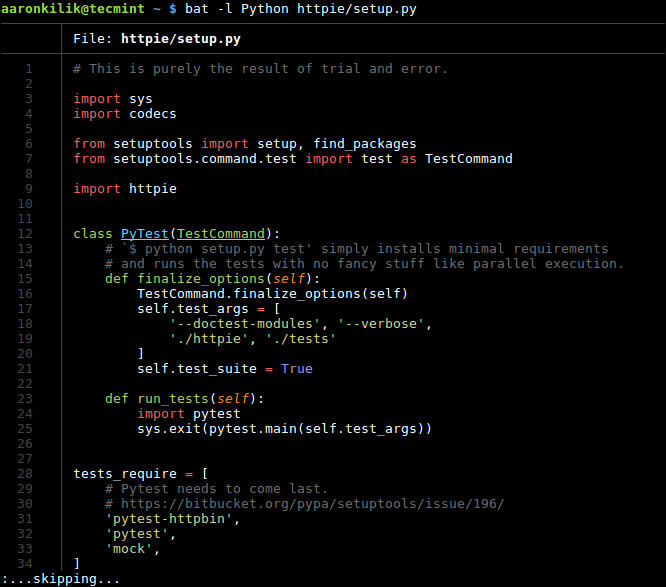

Luego, establezca explícitamente un idioma para resaltar la sintaxis usando el modificador -l.

bat -l Python httpie/setup.py

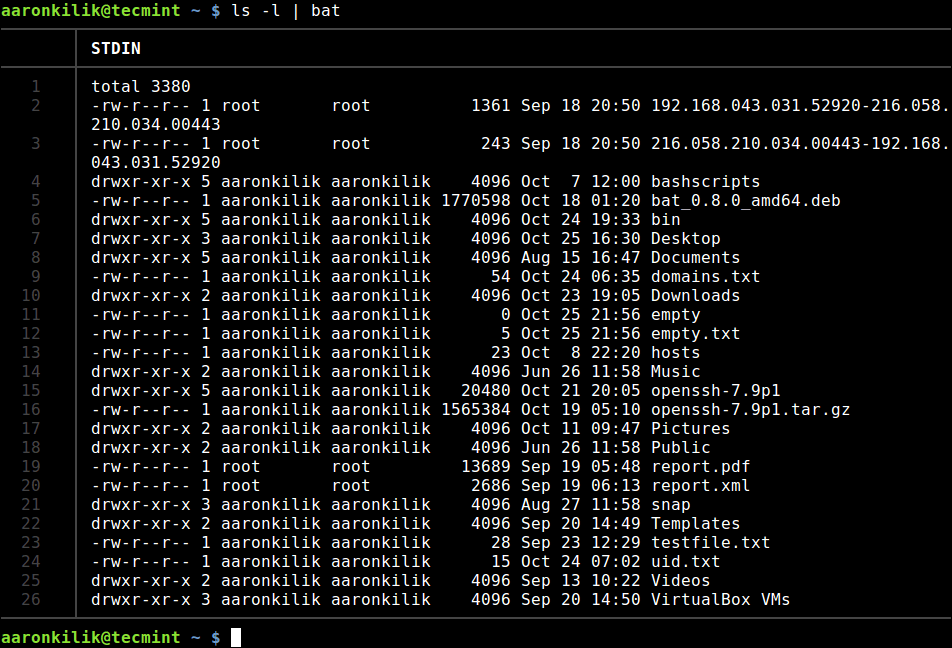

También puedes leer desde stdin como en este ejemplo.

ls -l | bat

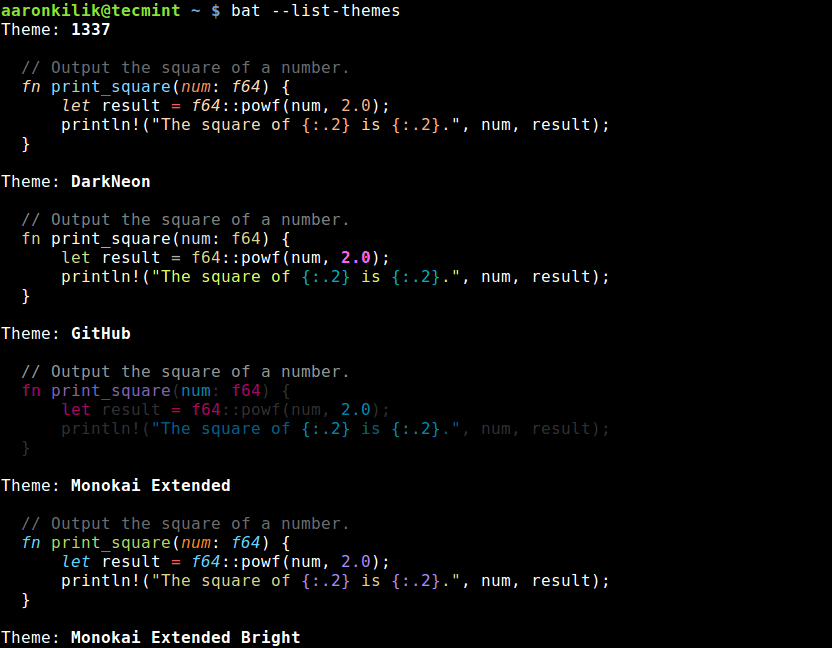

Para ver una lista de temas disponibles para resaltar la sintaxis, utilice la opción --list-themes.

bat --list-themes

Una vez que haya elegido un tema para usar, habilítelo con la opción --theme.

bat --theme=Github

Tenga en cuenta que esta configuración se perderá después de reiniciar. Para que los cambios sean permanentes, exporte la variable de entorno BAT_THEME en el archivo ~/.bashrc (específico del usuario) o /etc/bash.bashrc (para todo el sistema) agregando la siguiente línea.

export BAT_THEME="Github"

Para mostrar solo números de línea sin ninguna otra decoración, use el modificador -n.

bat -n domains.txt hosts

Bat utiliza “menos” como buscapersonas predeterminado. Sin embargo, puede especificar cuándo usar el buscapersonas, con --paging y los valores posibles incluyen *auto*, never y siempre.

$bat –paginación siempre

Además, puede definir el buscapersonas utilizando las variables de entorno PAGER o BAT_PAGER (esto tiene prioridad), de forma similar a BAT_THEME env. variable, como se explicó anteriormente. Establecer estas variables con valores vacíos desactiva el buscapersonas.

Para obtener más información sobre cómo usar o personalizar un bat, escriba man bat o vaya a su repositorio de Github: https://github.com/sharkdp/bat.

Resumen

Bat es un clon de gato fácil de usar con resaltado de sintaxis e integración con Git. Comparta sus opiniones al respecto con nosotros a través del formulario de comentarios a continuación. Si ha encontrado alguna utilidad CLI similar, háganoslo saber también.