CloudBerry Backup para Linux: revisión e instalación

Cuando se trata de copias de seguridad, la experiencia dice que es mejor prevenir que lamentar. Es mejor tener mucho que poco: ya entiendes el punto. En este artículo, presentaremos CloudBerry Backup para Linux, un software multiplataforma de copia de seguridad en la nube y recuperación ante desastres.

Como solución líder en la industria, CloudBerry se destaca por su flexibilidad, confiabilidad y su amplio conjunto de funciones listas para usar. No solo puedes elegir dónde almacenar tus datos (localmente o mediante un servicio de almacenamiento en la nube), sino que también puedes cifrarlos usando AES-128 o AES-256.

Con el reciente lanzamiento de la versión 2.5.1, que introduce soporte para copias de seguridad a nivel de bloque, esta herramienta se destaca más que nunca entre su multitud de competidores. Esta nueva característica es particularmente importante si necesita realizar copias de seguridad de archivos grandes con cambios relativamente menores a lo largo del tiempo.

Con una GUI y una interfaz de línea de comandos, compresión opcional para ahorrar ancho de banda y disminuir los costos de almacenamiento, y sin cargos ocultos por la restauración de datos, ¡CloudBerry es difícil de superar!

Y esto es sólo la punta del iceberg. Créame: crear, administrar y restaurar copias de seguridad nunca ha sido tan fácil, ni siquiera en la era de la computación en la nube. ¡Sigue leyendo para saber más!

Instalación de CloudBerry Backup para Linux

Aunque CloudBerry es un producto comercial, proporciona una versión de prueba con todas las funciones que puede utilizar para probar la solución. Además, también está disponible una versión gratuita para uso personal (que proporciona la mayor parte de la funcionalidad de la edición Pro, excepto el cifrado de datos).

Independientemente de la versión, las licencias son únicas (pague una vez, obtenga una licencia perpetua) con una tarifa de mantenimiento anual opcional que incluye soporte y actualizaciones gratuitas durante ese período de tiempo.

Primero, vaya a la sección de descargas de la copia de seguridad en la nube de Linux y haga clic en Descargar. En la siguiente página, elija el enlace que corresponda a su distribución.

En este artículo, instalaremos la solución en una máquina CentOS 7. La instalación en otras distribuciones es casi idéntica, por lo que no deberías tener ningún problema si sigues este tutorial.

Para comenzar, hagamos clic en el enlace de CentOS 6/7 y esperemos a que se complete la descarga:

Una vez hecho esto, siga estos pasos para continuar con la instalación de CloudBerry Backup para Linux:

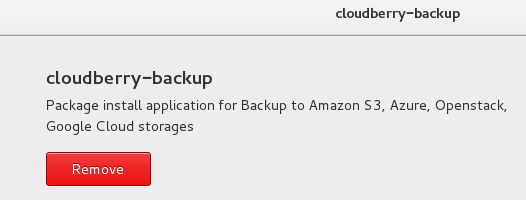

1. Busque la carpeta donde se descargó el archivo binario y haga doble clic en él. Aparecerá la siguiente ventana. Haga clic en Instalar para continuar.

Cuando se complete la instalación, Instalar cambiará a Eliminar, como puede ver en la siguiente imagen:

2. Abra una terminal e ingrese los siguientes comandos para solicitar la versión de prueba. Tenga en cuenta el par de comillas simples que rodean CloudBerry Backup:

cd /opt/local/'CloudBerry Backup'/bin

A continuación, haz

./cbb activateLicense -e "[email " -t "ultimate"

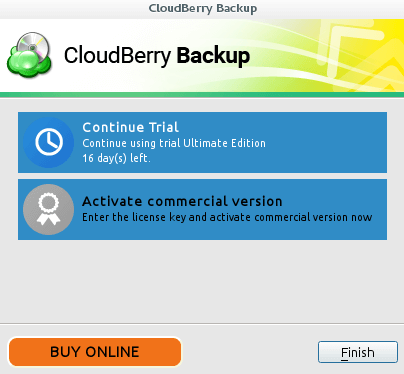

Si el comando anterior devuelve Éxito, la versión de prueba está lista para usar. Para iniciarlo, vaya a la sección Internet en sus Aplicaciones y haga clic en CloudBerry Backup. A continuación, haga clic en Continuar prueba y Finalizar para continuar:

Cree un plan de respaldo y elija un proveedor de almacenamiento

Una vez hayamos instalado la solución y activado la versión de prueba, procederemos a configurar un plan de copias de seguridad.

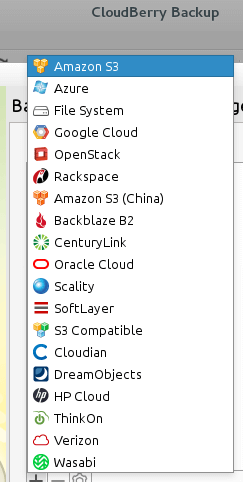

3. Aquí podrás seleccionar dónde almacenarás tus datos. Como puede ver, CloudBerry está bien integrado con los principales proveedores de servicios de almacenamiento en la nube.

Como solución Traiga su propio almacenamiento (BYOS), le permite aprovechar cualquier servicio en la nube existente que ya esté utilizando.

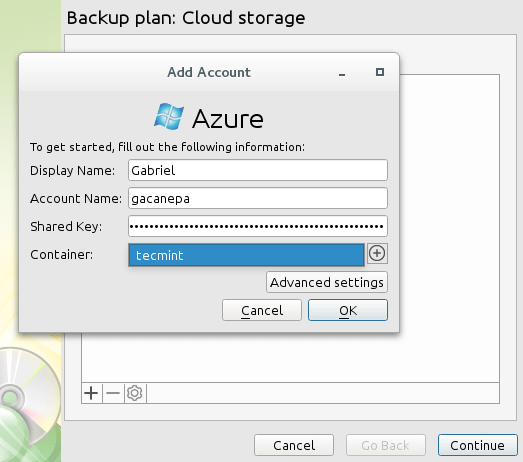

Independientemente del plan de respaldo elegido, asumimos que ya ha configurado el mecanismo de autenticación. En nuestro caso, elegiremos Azure y, una vez que hayamos ingresado un nombre para mostrar de nuestra elección, una de las claves de acceso a nuestra cuenta de almacenamiento, el nombre de la cuenta y especificado un nombre de contenedor, hagamos clic en Aceptar y continuar:

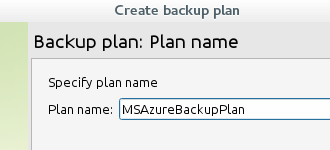

A continuación, elija un nombre para el plan de respaldo actual:

Tenga en cuenta que, de forma predeterminada, la compatibilidad con copias de seguridad a nivel de bloque está deshabilitada. Puede optar por habilitar esta función en este paso marcando Usar copia de seguridad a nivel de bloque como puede ver a continuación:

Cuando haga clic en Continuar, se le pedirá que configure una copia de seguridad completa periódica para que la política de retención (más sobre esto en un minuto) también se pueda aplicar en versiones anteriores.

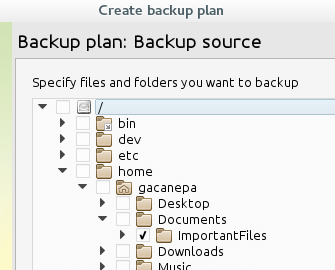

Ahora elija los archivos y carpetas que desea respaldar:

Luego se le pedirá que indique el tipo de archivos que desea incluir o excluir de su copia de seguridad. También puedes habilitar Todos los archivos, elegir si deseas usar compresión y el tipo de cifrado que deseas usar:

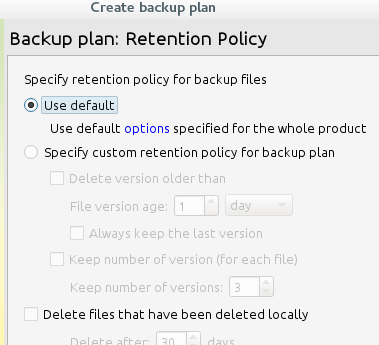

4. Elija una Política de retención y un programa de respaldo que se adapte a sus necesidades. Esto le indicará a CloudBerry cuándo y cómo eliminar archivos de copia de seguridad antiguos. En caso de duda, opte por los valores predeterminados:

Para la programación de copias de seguridad, puede optar por ejecutarla manualmente, en una fecha y hora específicas, o de forma recurrente con una frecuencia determinada. La siguiente imagen muestra un respaldo de programación que se realizará todos los viernes a la 1 pm:

Si lo deseas, puedes habilitar las notificaciones en este punto. Tenga en cuenta que puede especificar una lista de destinatarios separados por punto y coma, modificar la línea de asunto y elegir recibir una notificación en todos los casos o solo cuando falle una copia de seguridad:

5. Ejecute el plan ahora para comprobar si funciona como se esperaba:

Luego se ejecutará el plan de respaldo. Dependiendo del tamaño de los archivos y carpetas elegidos, la sincronización completa con la cuenta de almacenamiento remoto puede tardar unos minutos (o más).

Y aquí es donde la capacidad de nivel de bloque resulta útil: solo las partes modificadas de sus archivos se cargarán durante las copias de seguridad posteriores, lo que le permitirá ahorrar ancho de banda y tiempo.

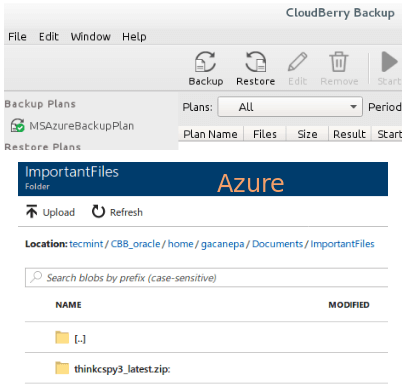

Cuando se complete el proceso, aparecerá una marca de verificación verde junto al plan de respaldo en CloudBerry. Ahora revisemos nuestro contenedor de Azure para asegurarnos de que nuestros archivos ya estén allí. ¡Y voilá! No es magia: es CloudBerry Backup para Linux:

Prueba de la funcionalidad de restauración de copia de seguridad de CloudBerry

Hasta ahora todo bien: ¡vamos a las pruebas!

6. Eliminar un archivo de la fuente (thinkcspy3_latest.zip). Haga clic en Restaurar en la interfaz de CloudBerry Backup y elija el plan desde el que restaurar.

Dado que los pasos para configurar un plan de restauración son similares a los de configurar un plan de respaldo, no entraremos en detalles, solo los resumiremos en la siguiente imagen. Cada paso se explica por sí mismo. En #6, ingrese la contraseña que eligió cuando creó el plan de respaldo anteriormente:

Una vez completado el plan de restauración, debería ver el archivo que eliminó nuevamente en la fuente. ¡Simple como eso!

Resumen

En este artículo, explicamos cómo instalar CloudBerry Backup para Linux y cómo crear un plan de respaldo integrado con Microsoft Azure.

Además, mostramos lo fácil que es restaurar archivos desde la cuenta de almacenamiento remoto a nuestra máquina. Además, si prefiere utilizar la línea de comandos para administrar planes de copia de seguridad y restauración, puede consultar la página de la interfaz de línea de comandos de CloudBerry Backup para Linux.

Fácil de instalar y mucho más fácil de usar: vale la pena invertir tiempo y unos cuantos dólares en comprar una licencia, ¿no es así?

Como siempre, no dude en hacernos saber si tiene alguna pregunta o comentario sobre este artículo. Los comentarios de nuestros lectores siempre son muy apreciados.