Cómo cambiar las fuentes de la consola en Ubuntu Server

De forma predeterminada, el software del servidor Ubuntu está diseñado para ejecutarse sin un entorno gráfico. Por lo tanto, una instalación nueva del servidor Ubuntu sólo se puede administrar a través de una consola (el fondo negro, el texto blanco y un símbolo del sistema, después de iniciar sesión correctamente), pero por alguna razón es posible que desees cambiar la fuente en su consola para una mejor apariencia.

En este artículo, le mostraremos cómo cambiar las fuentes de la consola y el tamaño de fuente en el servidor Ubuntu.

El archivo console-setup especifica la codificación y la fuente, así como el tamaño de fuente que implementará el programa setupcon. Este programa configura la fuente y el teclado en la consola del servidor Ubuntu.

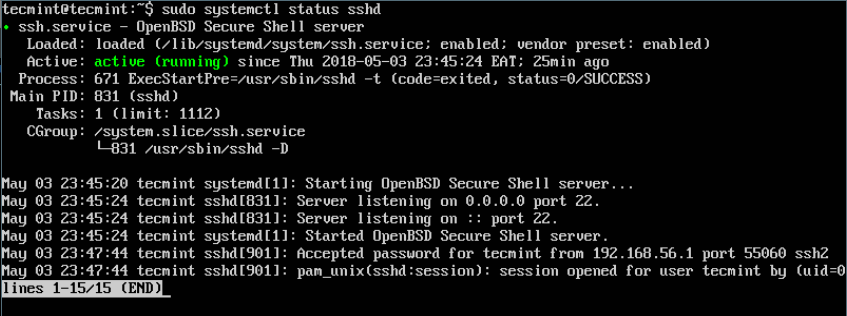

La fuente y el tamaño de fuente predeterminados en la consola del servidor Ubuntu normalmente son VGA y 8X16 respectivamente, lo que realmente no se ve bien (especialmente si ha desarrollado un gran gusto por las fuentes hermosas). en el terminal, como lo hemos hecho nosotros), como se muestra en la siguiente captura de pantalla.

Para cambiar la fuente de la consola del servidor Ubuntu, ejecute el siguiente comando para reconfigurar el archivo console-setup; esto requiere privilegios de root, así que use el comando sudo como se muestra.

sudo dpkg-reconfigure console-setup

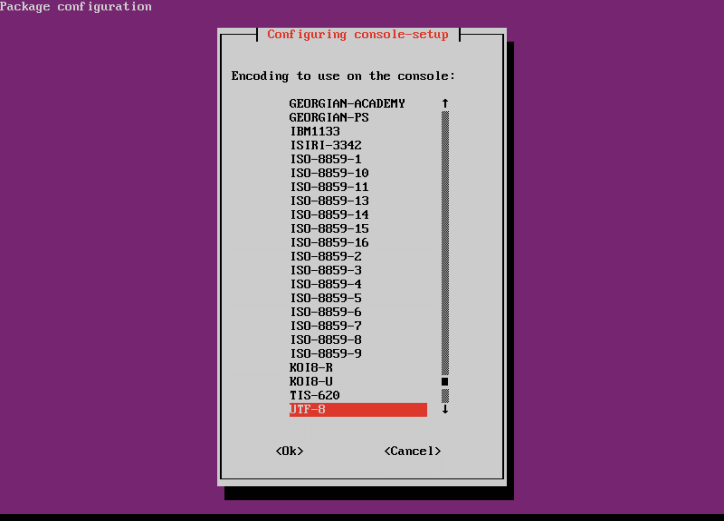

Luego elija la codificación que desea usar en la consola, puede dejar la predeterminada y presione [Entrar].

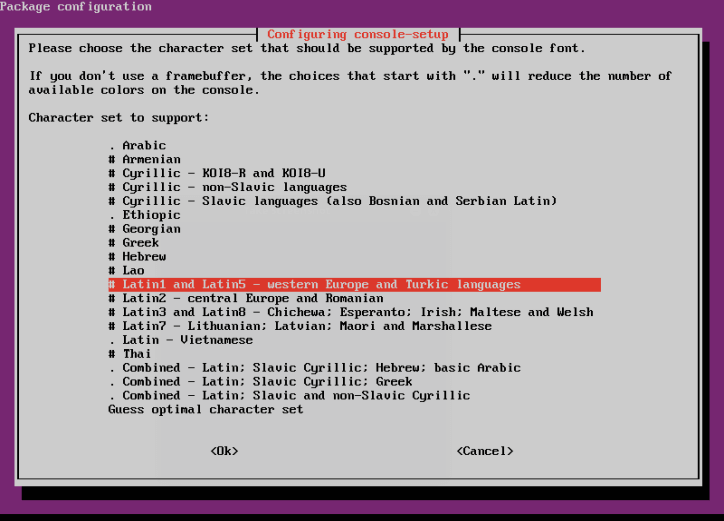

A continuación, elija el conjunto de caracteres que desea admitir, puede dejar el valor predeterminado y presione [Entrar] para continuar.

En este paso, elige la fuente que deseas usar, por ejemplo usaremos Fija, así que la seleccionaremos y presionaremos [Enter] .

Por último, elegimos el tamaño de fuente, y hemos seleccionado 8X18. Luego presione [Entrar]. La fuente de su consola ahora cambiará y el sistema aplicará los cambios recientes. Una vez hecho todo, su símbolo del sistema debería aparecer con el texto formateado en la nueva fuente.

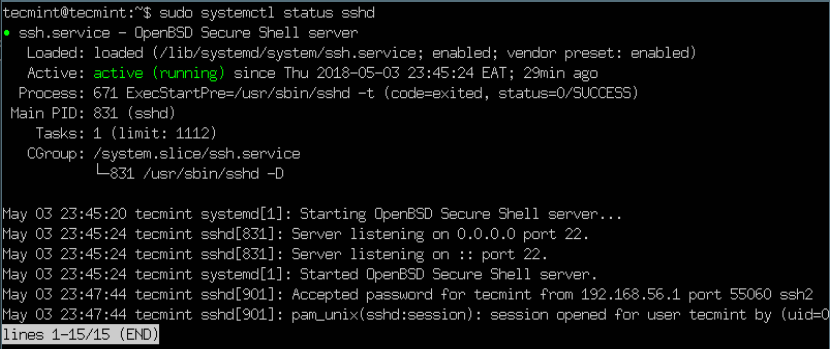

La siguiente captura de pantalla muestra la consola del servidor Ubuntu con el tipo de fuente Fijo y el tamaño de fuente de 8×18.

Para obtener más información, consulte las páginas de manual console-setup y setupcon.

man console-setup

man setupcon

¡Eso es todo! En este artículo, explicamos cómo cambiar la fuente y el tamaño de fuente de la consola en el servidor Ubuntu. Para hacer cualquier pregunta, utilice el formulario de comentarios a continuación.