Un script Bash para crear un USB de arranque desde ISO en Linux

Bootiso es un potente script Bash para crear de forma fácil y segura un dispositivo USB de arranque a partir de un archivo ISO. Te ayuda a crear un USB de arranque desde una ISO con un solo comando desde la terminal. Es un script bien diseñado, cuidadosamente organizado y validado mediante shellcheck.

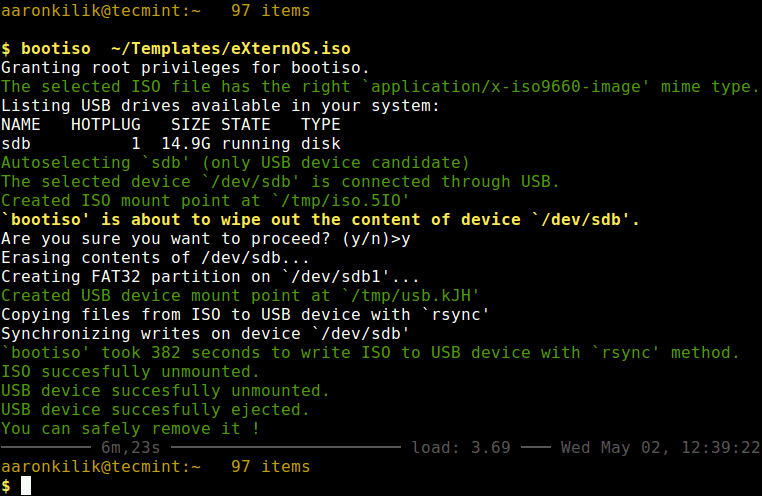

Debe ejecutarse con autoridad de root y, si los programas externos que requiere no están disponibles en su sistema, le pedirá que los instale y saldrá. Bootiso comprueba que el ISO seleccionado tenga el tipo MIME correcto; de lo contrario, sale. Para evitar daños al sistema, garantiza que el dispositivo seleccionado esté conectado únicamente a través de USB.

Lea también: 3 formas de extraer y copiar archivos de una imagen ISO en Linux

Antes de formatear y particionar su dispositivo USB, le solicita que acepte la ejecución de las acciones para evitar la pérdida de datos. Es importante destacar que gestiona adecuadamente cualquier falla desde un comando interno. Además, realiza una limpieza de cualquier archivo temporal al salir empleando la utilidad trap.

Instalar el script Bootiso en Linux

La manera fácil de instalar bootiso desde fuentes es clonar el repositorio git y configurar el permiso de ejecución como se muestra.

git clone https://github.com/jsamr/bootiso.git

cd bootiso/

chmod +x bootiso

A continuación, mueva el script a una ruta bin (por ejemplo, ~/bin/ o /usr/local/bin/) para ejecutarlo como cualquier otro comando de Linux en su sistema. .

mv bootiso ~/bin/

Una vez instalado, la sintaxis para ejecutar bootiso es proporcionar la ISO como primer argumento.

bootiso myfile.iso

Para crear un dispositivo USB de arranque a partir de un archivo ISO, primero debe enumerar todas las unidades USB disponibles conectadas a su sistema usando el indicador -l como se muestra.

bootiso -l

Listing USB drives available in your system:

NAME HOTPLUG SIZE STATE TYPE

sdb 1 14.9G running disk

A continuación, para convertir el dispositivo (/dev/sdb) en un dispositivo de arranque, simplemente proporcione la ISO como primer argumento. Tenga en cuenta que si solo hay un dispositivo USB conectado al sistema (como en el caso anterior), el script lo seleccionará automáticamente; de lo contrario, le pedirá que lo seleccione de una lista generada automáticamente de todas las unidades USB conectadas.

sudo bootiso ~/Templates/eXternOS.iso

También puede usar el indicador -a para habilitar la selección automática de unidades USB junto con la opción -y (deshabilita preguntar al usuario antes de formatear la unidad USB) como se muestra.

sudo bootiso -a -y ~/Templates/eXternOS.iso

Si tiene varios dispositivos USB conectados al sistema, puede usar el indicador -d para especificar explícitamente el dispositivo USB que desea que sea de arranque desde la línea de comando, como se muestra.

sudo bootiso -d /dev/sdb ~/Templates/eXternOS.iso

De forma predeterminada, bootiso usa mount + rsync para emplear el comando dd; en su lugar, agregue el indicador --dd como se muestra.

sudo bootiso --dd -d ~/Templates/eXternOS.iso

Además, para ISO no híbridos, puede instalar un gestor de arranque con syslinux con la opción -b, de la siguiente manera. Sin embargo, esta opción no admite el comando dd.

sudo bootiso -b /ptah/to/non-hybrid/file.iso

OR

sudo bootiso -bd /usb/device /ptah/to/non-hybrid/file.iso

Para obtener más información sobre otras capacidades y opciones de bootiso, consulte el mensaje de ayuda.

bootiso -h

Repositorio Bootiso Github: https://github.com/jsamr/bootiso

¡Eso es todo! Bootiso es un potente script Bash para crear de forma fácil y segura un dispositivo USB de arranque a partir de un archivo ISO, con un solo comando en el terminal. Utilice el formulario de comentarios a continuación para compartir sus pensamientos al respecto o hacer preguntas.