Android Studio: un potente IDE para crear aplicaciones para todos los dispositivos Android

Android Studio, el IDE oficial de Android, es un IDE potente, popular y rico en funciones para crear aplicaciones para todos los dispositivos compatibles con Android. Está diseñado específicamente para la plataforma Android para acelerar la creación de aplicaciones y ayudar a los usuarios a desarrollar aplicaciones de alta calidad, confiables y eficientes desde cero, para cada tipo de dispositivo Android.

Características de Android Studio:

- Se ejecuta al instante

- Tiene un emulador rápido y rico en funciones.

- Proporciona un editor de código inteligente.

- Está diseñado para equipos.

- También está optimizado para todos los dispositivos Android.

- Proporciona plantillas de código y aplicaciones de muestra.

- Ofrece herramientas y marcos de prueba.

- Tiene soporte para C++ y NDK.

- Admite la integración de Firebase y la nube.

- Proporciona herramientas GUI como editor de diseño, analizador de APK, estudio de activos vectoriales y editor de traducción, y mucho más.

Requisitos:

- Distribución de 64 bits que también ejecuta aplicaciones de 32 bits.

- Entorno de escritorio: GNOME o KDE, pero la mayoría de los escritorios deberían funcionar.

- Biblioteca GNU C (glibc) 2.19 o posterior.

- Al menos 2 GB de espacio disponible en disco, pero se recomiendan 4 GB (500 MB para IDE + 1,5 GB para SDK de Android e imagen del sistema del emulador).

- Al menos 3 GB de RAM, pero se recomiendan 8 GB de RAM, el emulador de Android consume 1 GB de RAM.

- Resolución de pantalla mínima de 1280 x 800.

Cómo instalar Android Studio en sistemas Linux

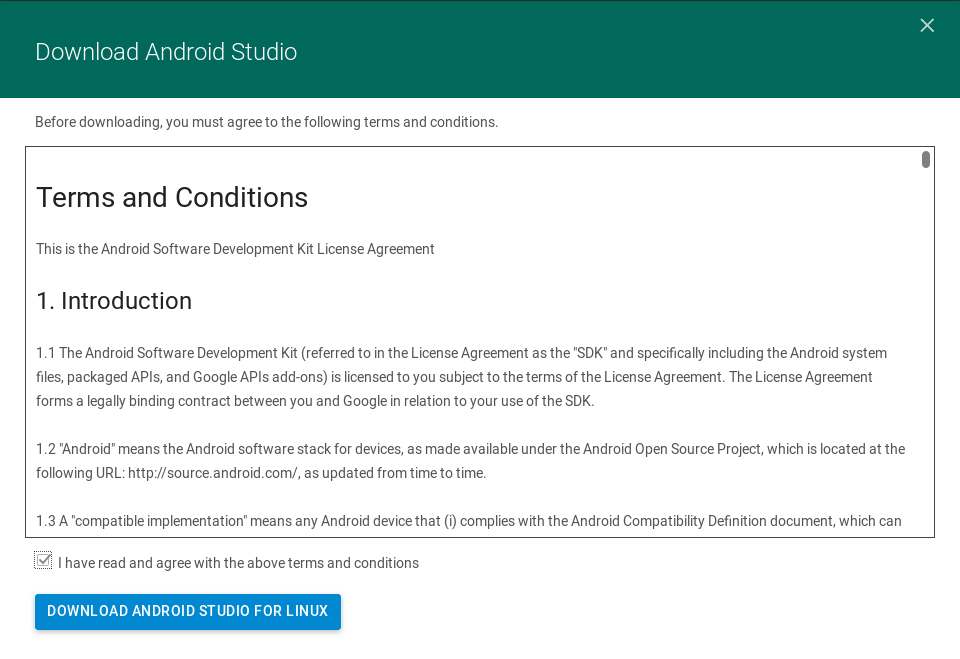

Primero, debe descargar el paquete Android Studio para Linux. Acepte los términos y condiciones antes de poder acceder al enlace de descarga, como se muestra en la captura de pantalla siguiente.

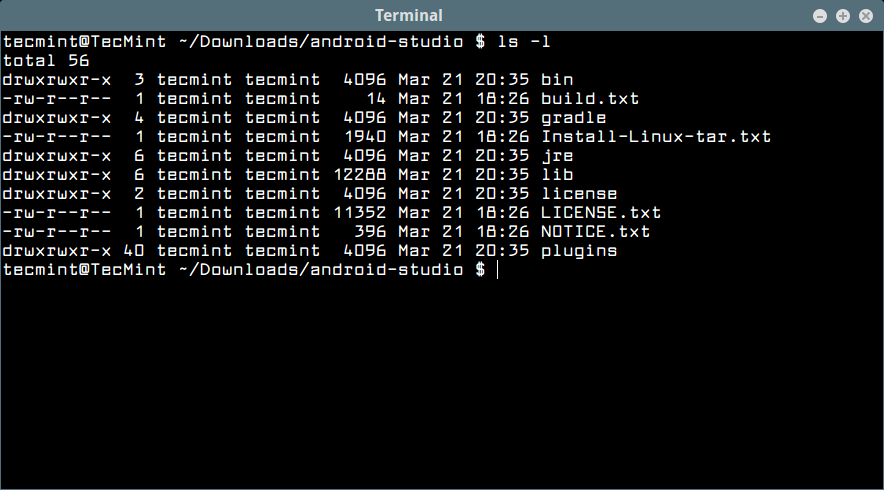

Alternativamente, puede usar el comando wget para descargar el paquete Android Studio desde su terminal, luego descomprimir el archivo de distribución de Android Studio y moverlo al directorio extraído, de la siguiente manera

cd Download

unzip android-studio-ide-173.4670197-linux.zip

cd android-studio/

ls

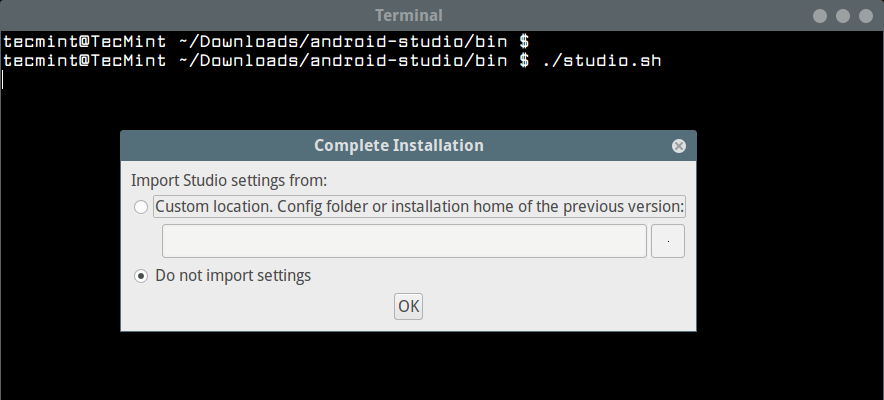

Para iniciar Android Studio, navegue hasta el directorio android-studio/bin/ y ejecute studio.sh. Este script inicializador de aplicaciones creará varios archivos de configuración en el directorio ~/.AndroidStudio3.1.

cd bin

$./studio.sh

Una vez que ejecute el script, le pedirá que importe o no la configuración anterior de Android Studio y luego haga clic en Aceptar.

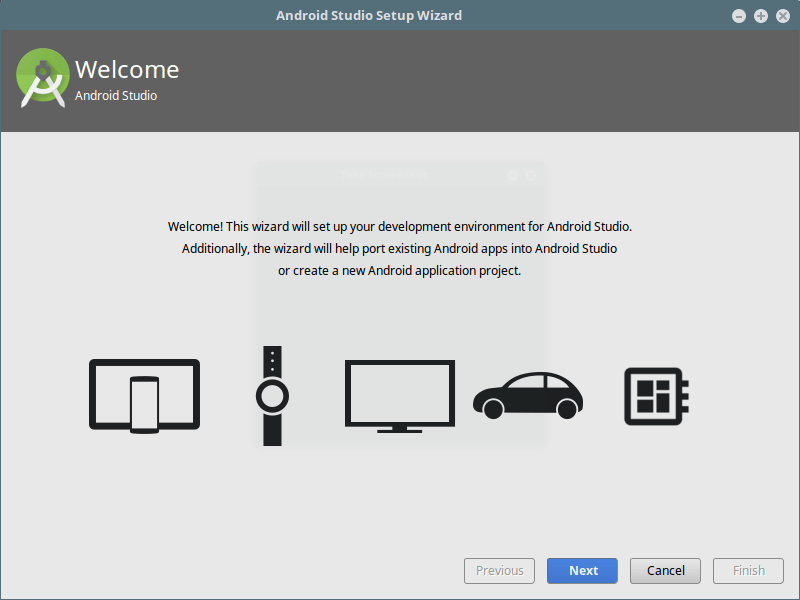

Después de que las aplicaciones descarguen y carguen una serie de componentes, verá el asistente de configuración que se muestra en la captura de pantalla a continuación. Haga clic en Siguiente para continuar.

A continuación, seleccione el tipo de instalación que desea y haga clic en Siguiente.

Luego, elija un tema de interfaz de usuario y haga clic en Siguiente.

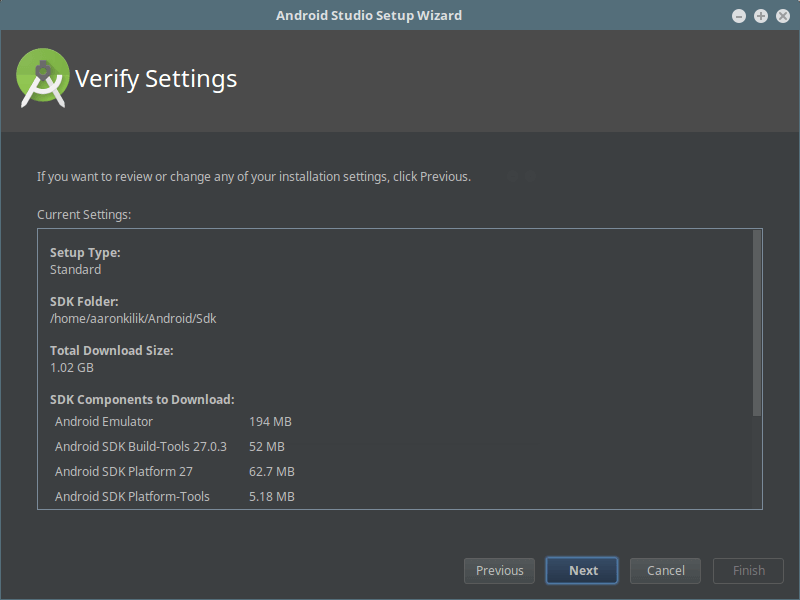

Ahora verifique la configuración y haga clic en Siguiente para continuar.

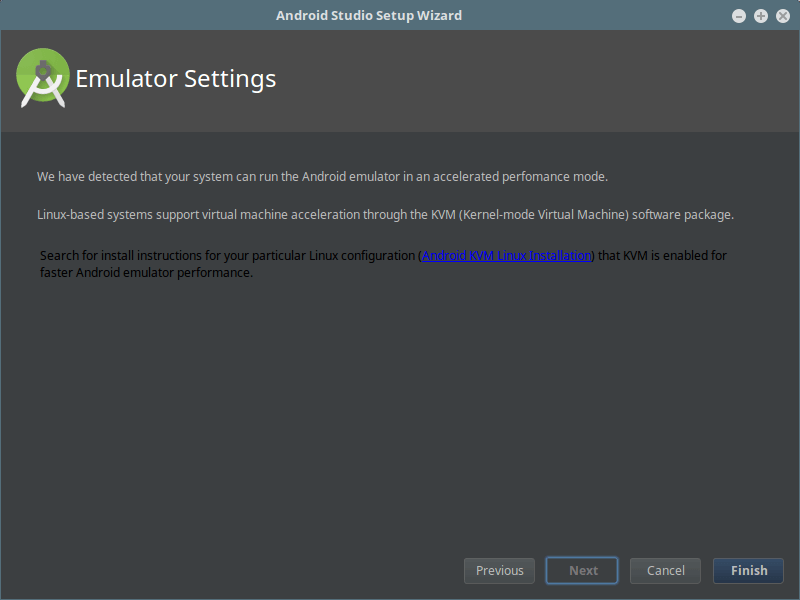

En este punto, debes verificar la configuración del emulador y hacer clic en Finalizar para completar el proceso de configuración.

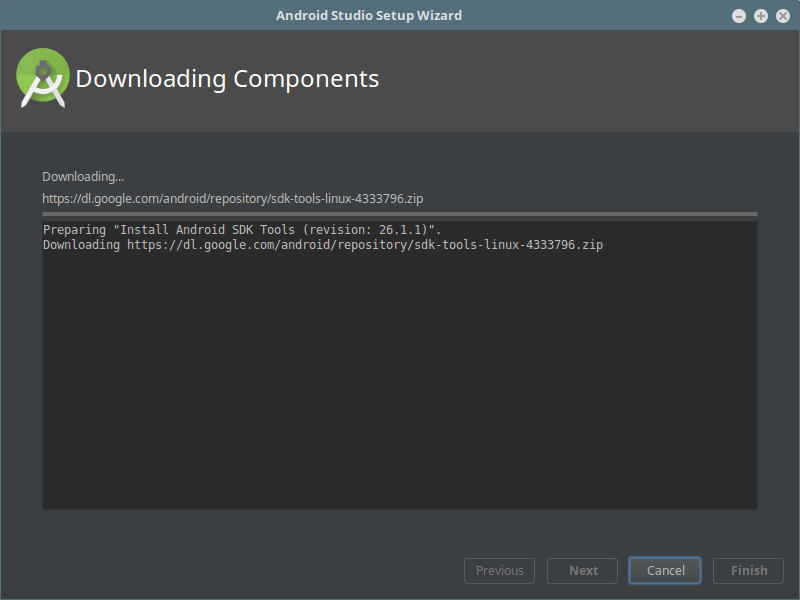

A continuación, la aplicación descargará varios componentes como se muestra. Una vez que se hayan descargado todos los componentes necesarios, su estudio de Android estará actualizado. Haga clic en Finalizar para comenzar a usar Android Studio.

Ahora cree su primer proyecto o abra uno existente.

Por ejemplo, si elige iniciar un nuevo proyecto (una aplicación de teléfono móvil), defina su configuración como se muestra a continuación y haga clic en Siguiente.

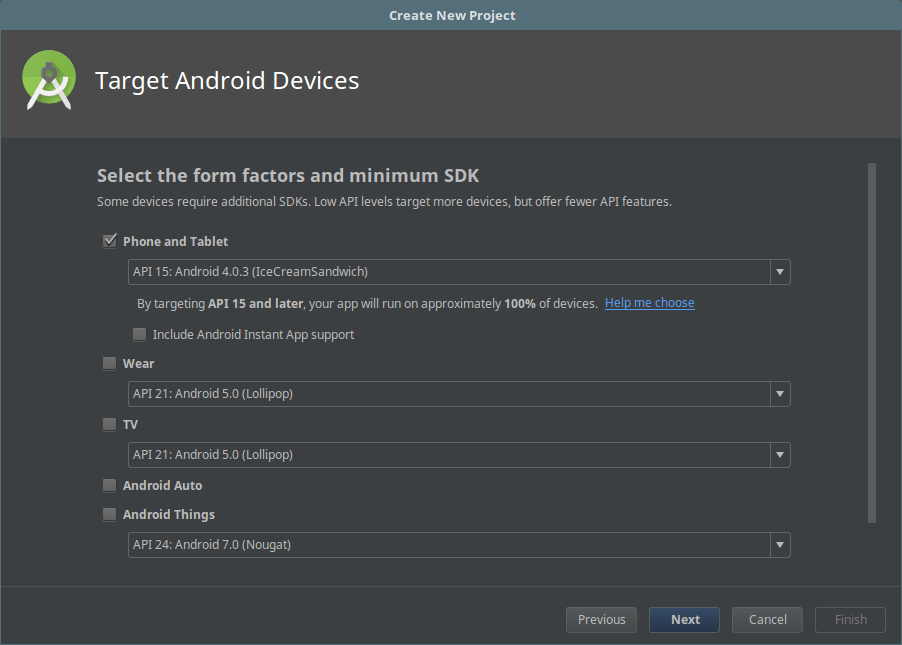

Luego seleccione el factor de forma y el SDK mínimo para su aplicación y haga clic en Siguiente.

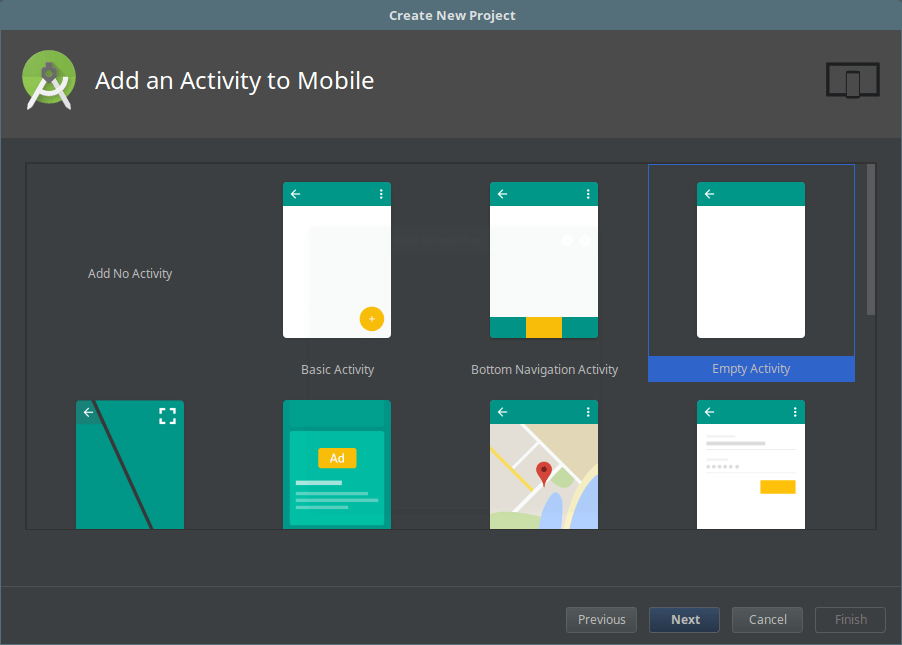

A continuación, elija una actividad para dispositivos móviles y haga clic en Siguiente para continuar.

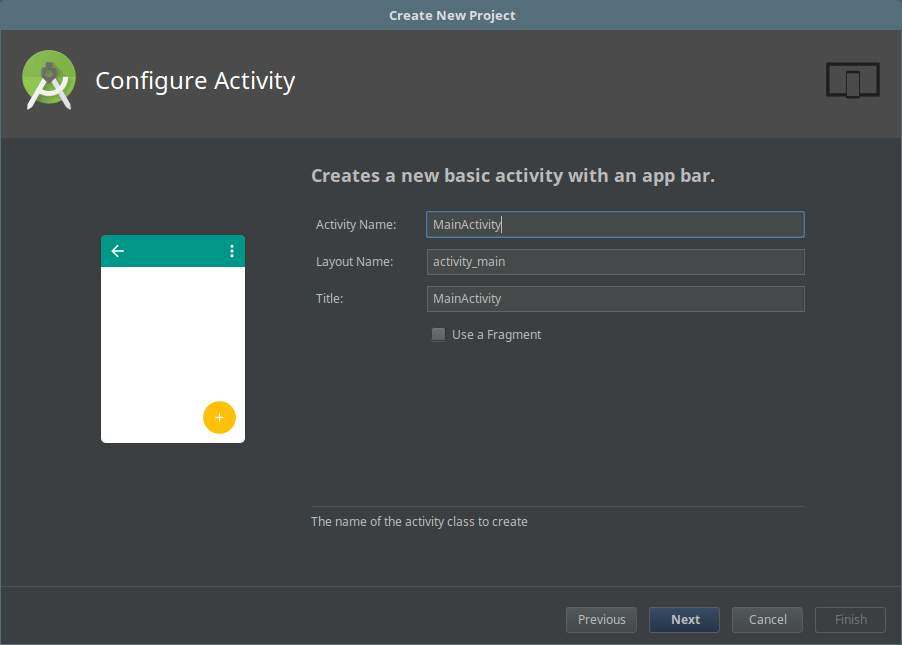

Luego, crea una nueva actividad básica con una barra de aplicaciones. Luego haga clic en Siguiente para continuar.

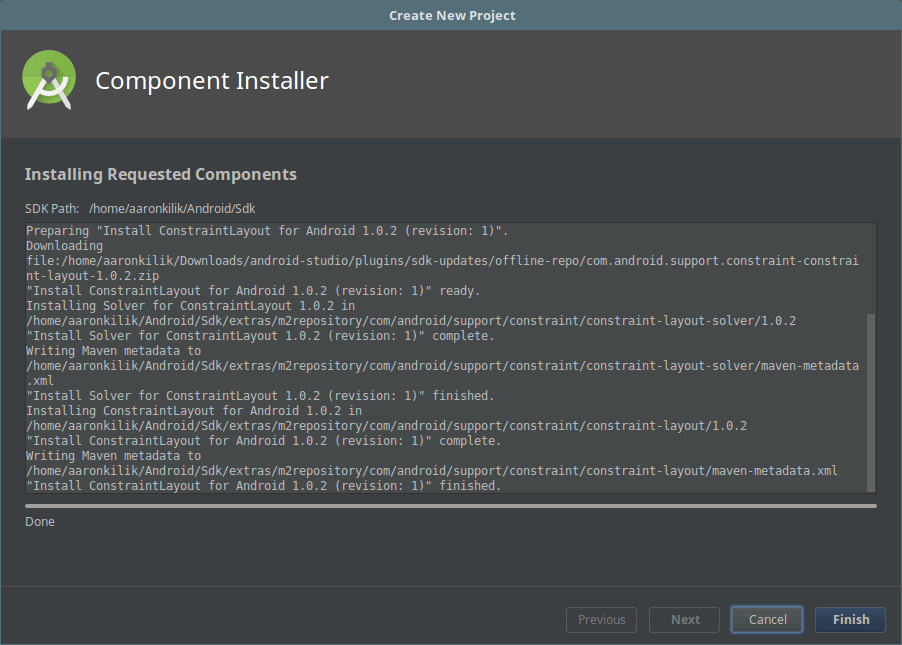

Luego la aplicación instalará los componentes solicitados, una vez hecho esto, haga clic en Finalizar.

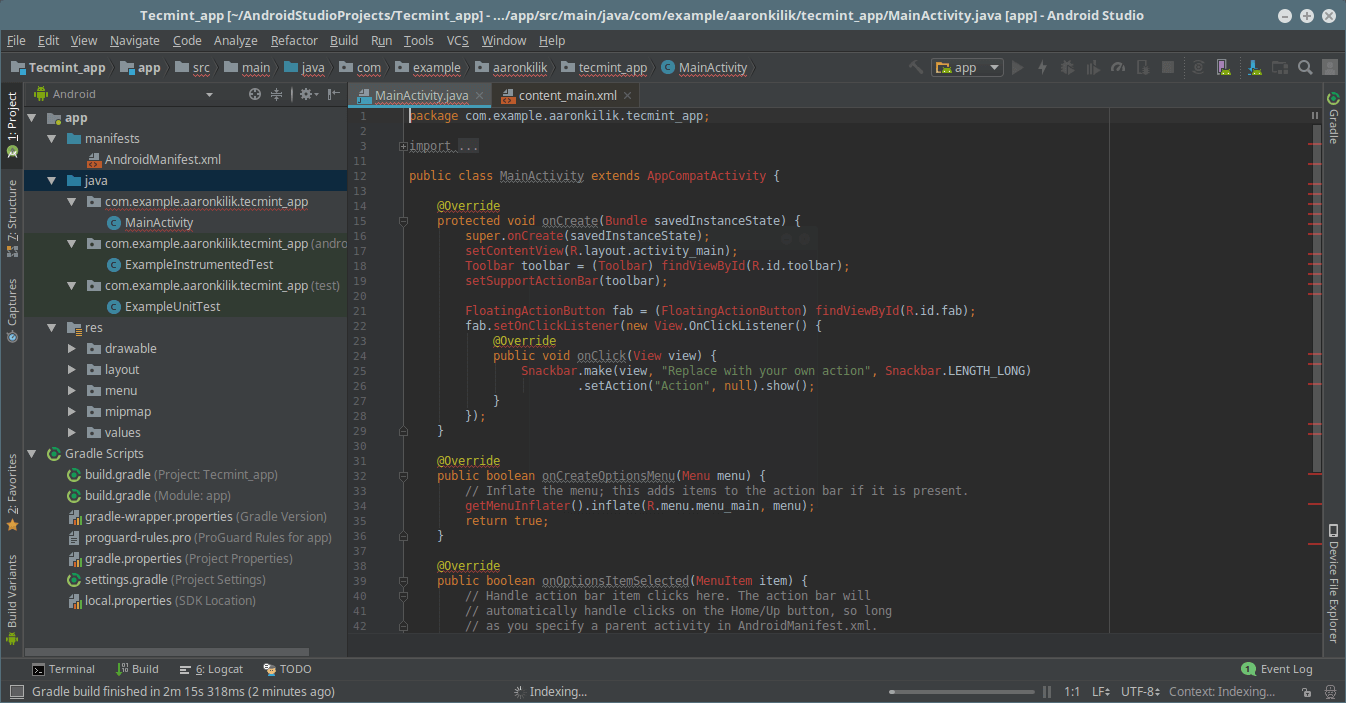

A continuación, la aplicación también creará la información del proyecto Gradle para su aplicación, como se muestra, esto puede tardar unos minutos.

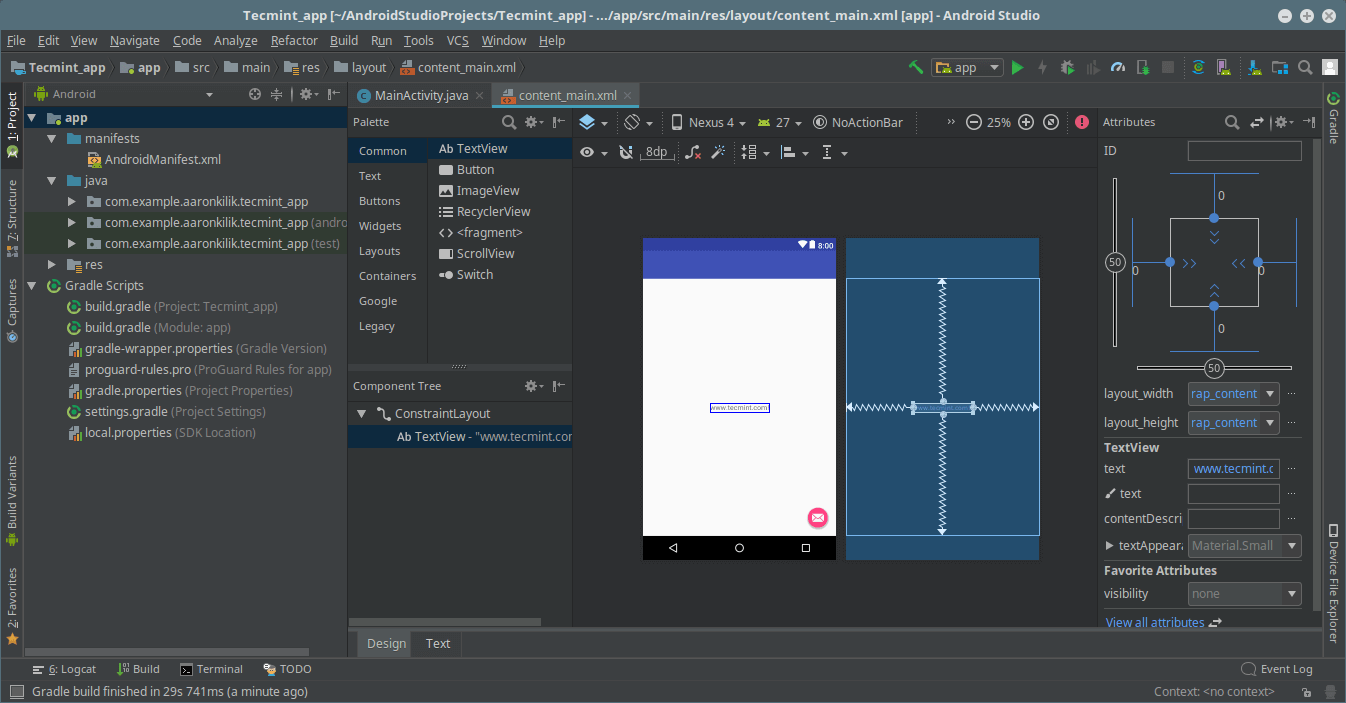

Después de crear la información del proyecto de Gradle, debería estar listo y ahora puede trabajar en su proyecto.

Conclusión

Android Studio es un IDE potente y rico en funciones para crear aplicaciones para todos los dispositivos compatibles con Android. Ofrece las herramientas más rápidas para crear aplicaciones y, lo más importante, es el IDE oficial de Android. Utilice el comentario a continuación para compartir sus pensamientos o consultas al respecto con nosotros.