PyCharm: IDE de Python para desarrolladores profesionales

Hoy en día, Python se ha convertido en un popular lenguaje de programación de alto nivel para programación de propósito general. Es fácil de aprender y tiene una sintaxis limpia y una estructura de sangría que esencialmente facilita que los programadores con experiencia en otros lenguajes comprendan Python con bastante rapidez, y los principiantes lo encuentran realmente simple.

Un IDE (Entorno de Desarrollo Integrado) puede marcar la diferencia entre una buena y mala experiencia de programación y uno de los IDE útiles para Python es Pycharm.

Pycharm es un IDE de Python potente y multiplataforma que integra todas las herramientas de desarrollo en un solo lugar. Tiene muchas funciones y viene en ediciones comunitarias (gratuitas y de código abierto), así como profesionales.

Características de Pycharm

- Es altamente personalizable y conectable.

- Proporciona finalización de código inteligente.

- Ofrece funcionalidades de inspección de código.

- Tiene resaltado de errores notable y soluciones rápidas.

- Se envía con refactorizaciones de código automatizadas y capacidades de navegación enriquecidas.

- Tiene herramientas de desarrollo integradas, como un depurador integrado y un ejecutor de pruebas; perfilador de Python; un terminal incorporado; integración con los principales VCS y herramientas de bases de datos integradas y mucho más.

- Proporciona varias herramientas y marcos de desarrollo web, lenguajes de plantillas específicos como JavaScript, TypeScript, CoffeeScript, Node.js, HTML/CSS y más.

- También ofrece herramientas científicas que incluyen Matplotlib y NumPy y muchas más.

En este artículo, le mostraremos cómo instalar la edición PyCharm IDE Community (gratuita y de código abierto) en sistemas Linux.

Cómo instalar PyCharm IDE en Linux

Primero vaya a la sección de descarga de PyCharm y obtenga la última versión estable de PyCharm Community Edition o puede usar el siguiente comando wget para descargarlo directamente a la terminal.

wget https://download.jetbrains.com/python/pycharm-community-2017.3.2.tar.gz

tar -xvf pycharm-community-2017.3.2.tar.gz

cd pycharm-community-2017.3.2/

Para ejecutar pycharm como cualquier otro comando, cree un enlace suave desde un directorio (/usr/bin/ en este ejemplo) en su variable ambiental PATH al ejecutable de pycharm y ejecute pycharm de la siguiente manera.

sudo ln -s ./pycharm-community-2017.3.2/bin/pycharm.sh /usr/bin/pycharm

pycharm

Nota: Pycharm ahora está disponible como un paquete instantáneo. Los usuarios de Ubuntu 16.04 o posterior pueden instalarlo desde la línea de comando:

sudo snap install [pycharm-professional|pycharm-community] --classic

A continuación, se le pedirá que acepte el acuerdo de política de privacidad de Pycharm haciendo clic en "Aceptar", como se muestra en la captura de pantalla a continuación.

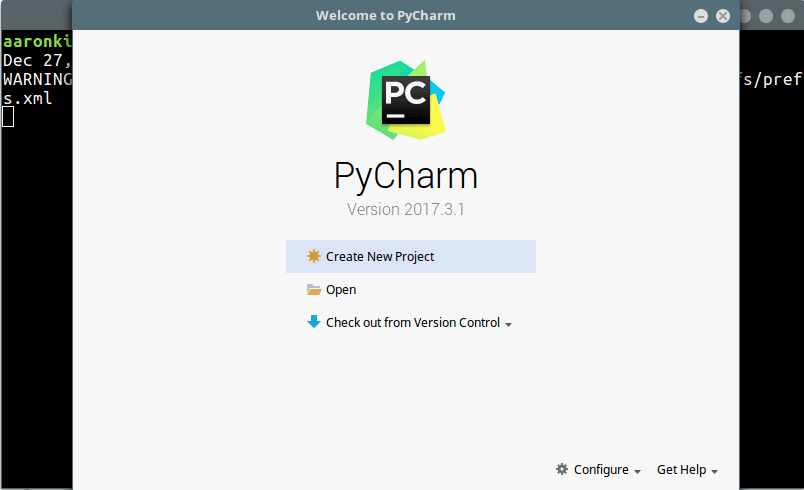

Después de eso, verá la página de bienvenida de pycharm.

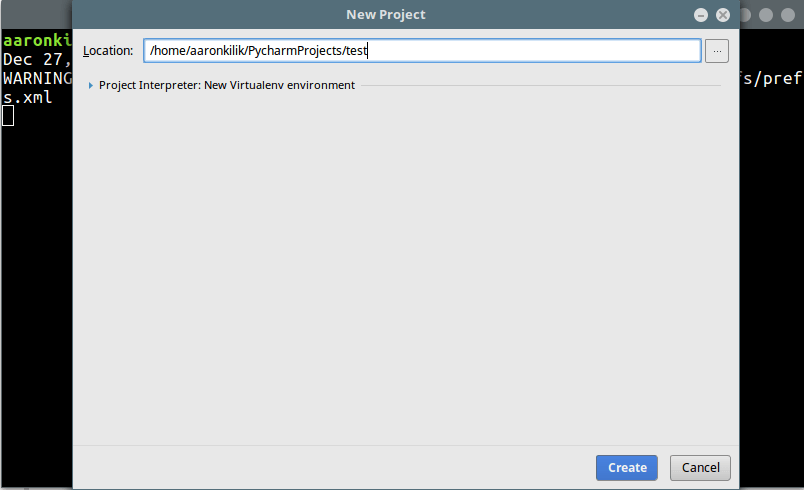

Ahora crea tu primer proyecto; ingrese un nombre y haga clic en “Crear”.

Documentación de Pycharm: https://www.jetbrains.com/pycharm/documentation/

Pycharm es un IDE bien desarrollado con todas las herramientas de programación Python necesarias y más, creado para desarrolladores profesionales. Comparta sus pensamientos con nosotros a través del formulario de comentarios a continuación.