Cómo configurar o cambiar el nombre de host en CentOS/RHEL 7/8

El nombre de host de una computadora representa un nombre único que se asigna a una computadora en una red para identificar de manera única esa computadora en esa red específica. El nombre de host de una computadora se puede configurar con cualquier nombre que desee, pero debe tener en cuenta las siguientes reglas:

- Los nombres de host pueden contener letras (de la a a la z).

- Los nombres de host pueden contener dígitos (del 0 al 9).

- Los nombres de host solo pueden contener el carácter de guión

( – )como carácter especial. - Los nombres de host pueden contener el carácter especial punto

( . ). - Los nombres de host pueden contener una combinación de las tres reglas, pero deben comenzar y terminar con una letra o un número.

- Las letras de los nombres de host no distinguen entre mayúsculas y minúsculas.

- Los nombres de host deben contener entre 2 y 63 caracteres.

- Los nombres de host deben ser descriptivos (para facilitar la identificación del propósito, la ubicación, el área geográfica, etc. de la computadora en la red).

Para mostrar un nombre de computadora en los sistemas CentOS 7/8 y RHEL 7/8 a través de la consola, ejecute el siguiente comando. El indicador -s muestra el nombre corto de la computadora (solo el nombre de host) y el indicador -f muestra el FQDN de la computadora en la red (solo si el computadora es parte de un dominio o reino y el FQDN está configurado).

hostname

hostname -s

hostname -f

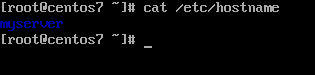

También puede mostrar un nombre de host del sistema Linux inspeccionando el contenido del archivo /etc/hostname usando el comando cat.

cat /etc/hostname

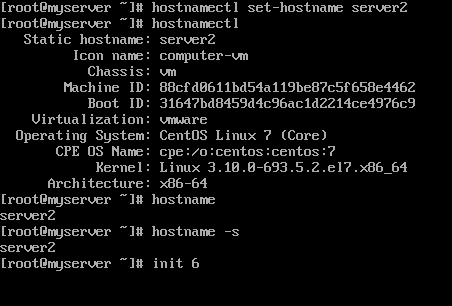

Para cambiar o configurar el nombre de host de una máquina CentOS 7/8, utilice el comando hostnamectl como se muestra en el siguiente extracto del comando.

hostnamectl set-hostname your-new-hostname

Además del comando hostname, también puede usar el comando hostnamectl para mostrar el nombre de host de una máquina Linux.

hostnamectl

Para aplicar el nuevo nombre de host, se requiere un reinicio del sistema, ejecute uno de los siguientes comandos para reiniciar una máquina CentOS 7.

init 6

systemctl reboot

shutdown -r

Un segundo método para configurar el nombre de host de una máquina CentOS 7/8 es editar manualmente el archivo /etc/hostname y escribir su nuevo nombre de host. Además, es necesario reiniciar el sistema para aplicar el nuevo nombre de la máquina.

vi /etc/hostname

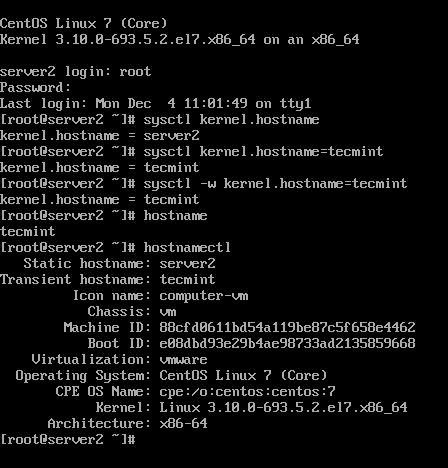

Un tercer método que se puede utilizar para cambiar el nombre de host de una máquina CentOS 7/8 es mediante la interfaz sysctl de Linux. Sin embargo, el uso de este método para cambiar el nombre de la máquina da como resultado la configuración del nombre de host transitorio de la máquina.

El nombre de host transitorio es un nombre de host especial inicializado y mantenido únicamente por el kernel de Linux como nombre de máquina auxiliar además del nombre de host estático y no sobrevive a los reinicios.

sysctl kernel.hostname

sysctl kernel.hostname=new-hostname

sysctl -w kernel.hostname=new-hostname

Para mostrar el nombre de host transitorio de la máquina, ejecute los siguientes comandos.

sysctl kernel.hostname

hostnamectl

Finalmente, el comando hostnamectl se puede utilizar para lograr las siguientes configuraciones de nombre de host: –pretty, –static y –transient. fuerte>.

Aunque existen otras formas más específicas de cambiar el nombre de host de una máquina Linux, como emitir un comando nmtui o editar manualmente algunos archivos de configuración específicos de cada distribución de Linux (/etc/sysconfig/network-scripts/ ifcfg-ethX para CentOS), las reglas anteriores generalmente están disponibles independientemente de la distribución de Linux utilizada.