Cómo instalar el carrito de compras X-Cart en Linux

X-Cart es una plataforma CMS comercial de comercio electrónico de código abierto escrita en PHP que se utiliza para crear tiendas en línea para empresas y vender productos.

En este tema aprenderemos cómo instalar la plataforma de comercio electrónico X-Cart en Debian 9, Ubuntu 16.04 o CentOS 7. , con el fin de crear una tienda empresarial de compras online.

Requisitos

- Pila LAMP instalada en CentOS 7

- Pila LAMP instalada en Ubuntu

- Pila LAMP instalada en Debian

Paso 1: Configuraciones iniciales para la instalación de X-Cart

1. En el primer paso, instale la utilidad de descompresión en su sistema emitiendo el siguiente comando.

yum install unzip zip [On CentOS/RHEL]

apt install zip unzip [On Debian/Ubuntu]

2. X-Cart es una plataforma de comercio electrónico basada en web que se implementa sobre la pila LAMP en Linux. Para instalar X-Cart en su sistema, primero instale todos los módulos PHP de la aplicación requerida en su pila LAMP emitiendo el siguiente comando.

------------------ On CentOS/RHEL ------------------

yum install epel-release

yum install php-mbstring php-curl php-gd php-xml

------------------ On Debian/Ubuntu ------------------

apt install php7.0-mbstring php7.0-curl php7.0-gd php7.0-xm

3. A continuación, actualice las siguientes variables de PHP desde el archivo de configuración predeterminado y configure la zona horaria de PHP para que coincida con la ubicación geográfica de su sistema. La lista de zonas horarias proporcionada por PHP se puede encontrar en la página oficial de zonas horarias de PHP.

Edite el archivo de configuración de PHP emitiendo los siguientes comandos de acuerdo con su propia distribución.

vi /etc/php.ini [On CentOS/RHEL]

nano /etc/php/7.0/apache2/php.ini [On Debian/Ubuntu]

Actualice las siguientes variables en el archivo de configuración php.ini.

file_uploads = On

allow_url_fopen = On

memory_limit = 128 M

upload_max_file_size = 64M

date.timezone = Europe/Bucharest

4. Guarde y cierre el archivo de configuración PHP y reinicie el demonio Apache para reflejar los cambios emitiendo el siguiente comando.

systemctl restart httpd [On CentOS/RHEL]

systemctl restart apache2 [On Debian/Ubuntu]

5. A continuación, inicie sesión en la consola de la base de datos MariaDB/MySQL y cree la base de datos de la aplicación X-Cart con las credenciales adecuadas, emitiendo los siguientes comandos.

Reemplace el nombre de la base de datos, el usuario y la contraseña con sus propios valores.

mysql -u root -p

MariaDB [(none)]> create database xcart;

MariaDB [(none)]> grant all privileges on xcart.* to 'xcartuser'@'localhost' identified by 'your_password';

MariaDB [(none)]> flush privileges;

MariaDB [(none)]> exit

Paso 2: Instale X-Cart en CentOS, Debian y Ubuntu

6. Para instalar X-Cart, primero vaya a la página de descarga de X-Cart desde una máquina de escritorio y descargue el último paquete zip completando el formulario web requerido desde su sitio web.

Luego, copie el archivo zip descargado en el directorio del servidor /tmp mediante el comando scp o los protocolos sftp, como se ilustra en los ejemplos siguientes.

scp x-cart-5.3.3.4-gb.zip root@your_server_IP:/tmp [Using SCP]

sftp://root@your_server_IP:/tmp [Using sFTP]

7. Después de haber copiado el archivo zip de X-Cart en el directorio del servidor /tmp, regrese a la terminal del servidor y extraiga el archivo emitiendo el siguiente comando.

cd /tmp

unzip x-cart-5.3.3.4-gb.zip

8. Luego, cree un directorio llamado shop en la ruta /vaw/www/html/ y copie el contenido del directorio xcart al documento del servidor web. ruta raíz al directorio de la tienda, emitiendo el siguiente comando. Además, copie el archivo oculto .htaccess a la ruta del directorio webroot /shop.

mkdir /vaw/www/html/shop

cp -rf xcart/* /var/www/html/shop/

cp xcart/.htaccess /var/www/html/shop/

9. A continuación, asegúrese de que todos los archivos de la ruta web raíz del directorio /shop sean propiedad del usuario Apache. Emita el comando ls para enumerar los permisos del directorio /var/www/html/shop/.

chown -R apache:apache /var/www/html/shop [On CentOS/RHEL]

chown -R www-data:www-data /var/www/html/shop [On Debian/Ubuntu]

ls -al /var/www/html/shop

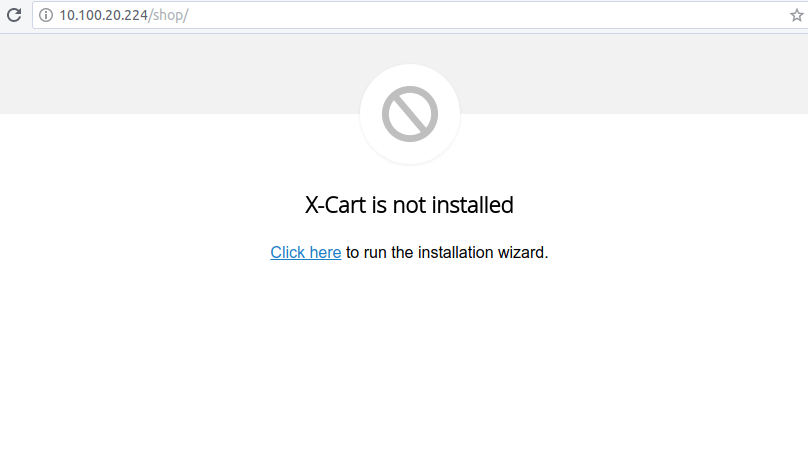

10. A continuación, vaya a la dirección IP de su servidor a través del protocolo HTTP a la URL /shop y presione el enlace Haga clic aquí para iniciar la instalación. proceso.

http://your_domain.tld/shop/

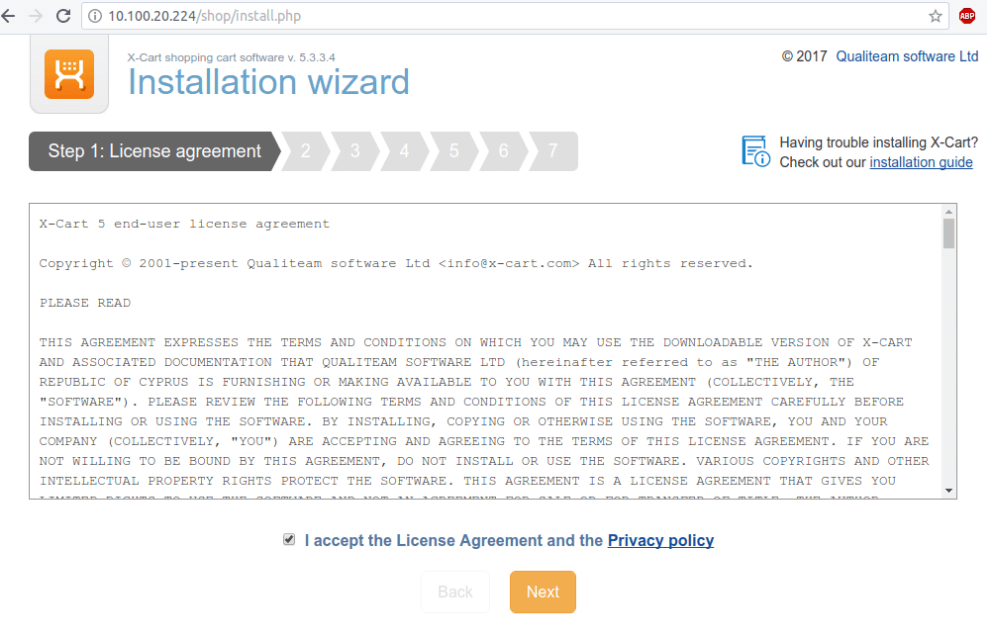

11. A continuación, marque Acepto el Acuerdo de licencia y la Política de privacidad y presione el botón Siguiente para aceptar la licencia y pasar a la siguiente instalación. pantalla.

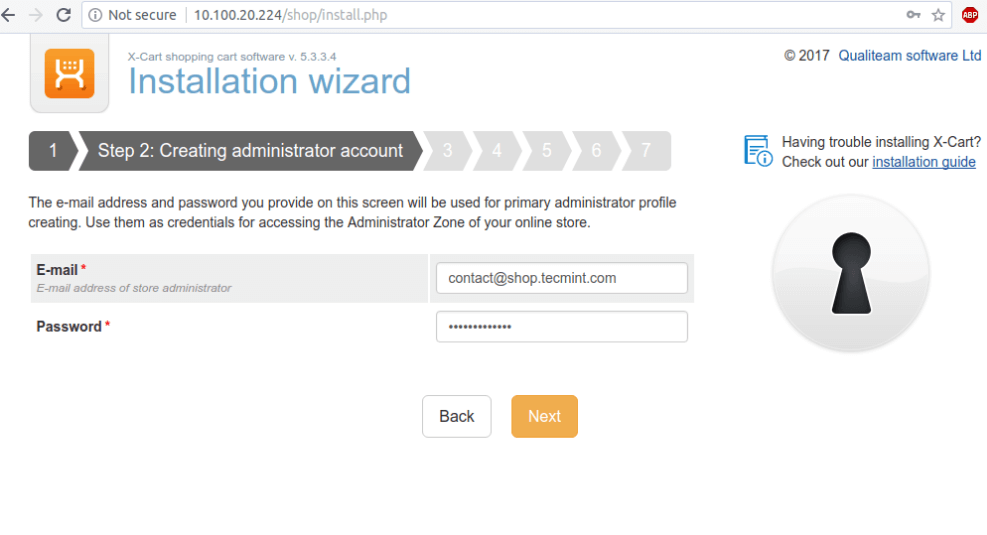

12. En la siguiente pantalla, agregue su dirección de correo electrónico y configure una contraseña para la cuenta de administrador y presione el botón Siguiente para continuar con el proceso de instalación.

13. A continuación, agregue el nombre de la base de datos MySQL de X-Cart y las credenciales creadas anteriormente, marque Instalar un catálogo de muestra y presione el botón Siguiente para continuar.

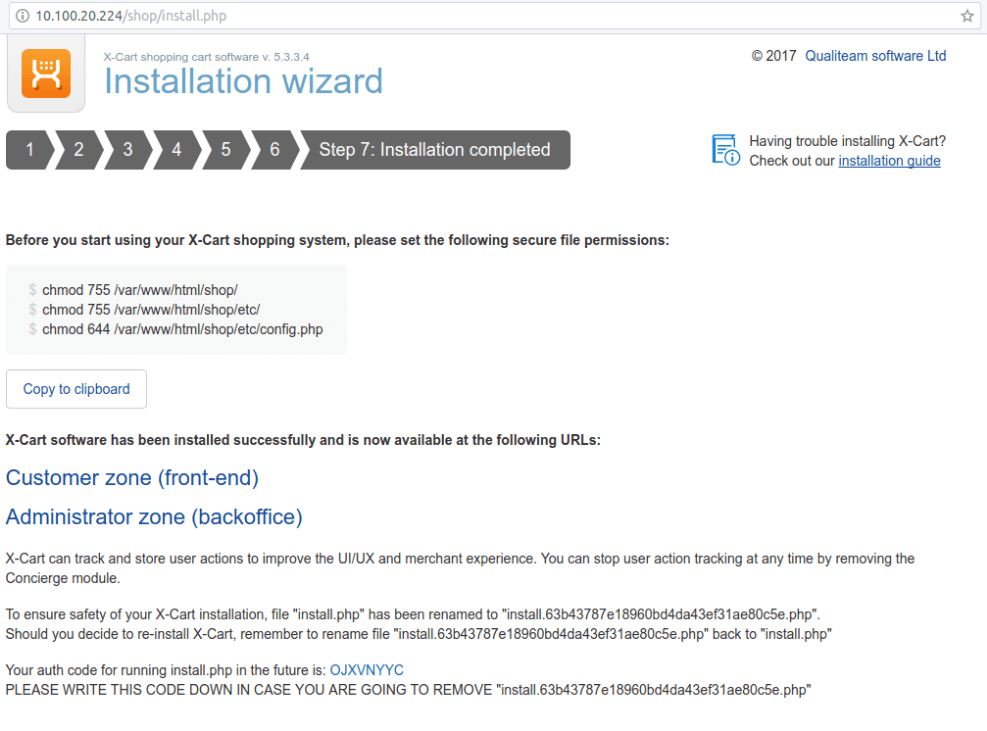

14. Espere a que se complete el proceso de instalación y verá dos enlaces para acceder al panel de la zona de Administración de X-Cart (backoffice) y al frontend de X-cart. (Zona de clientes) de su tienda, como se ilustra en la imagen a continuación.

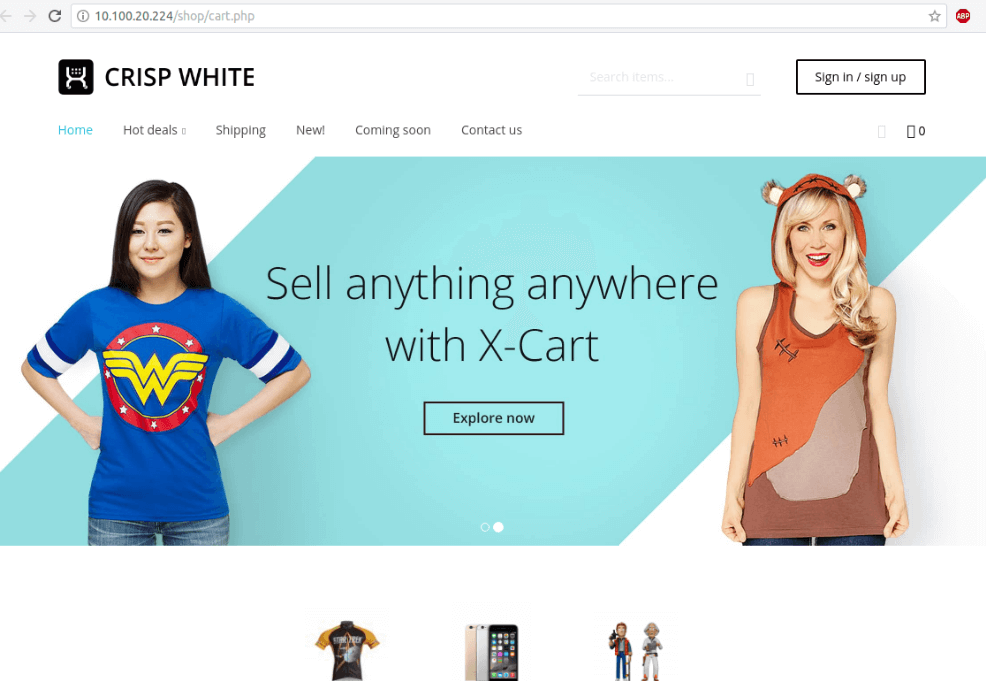

15. Visite la interfaz de su tienda X-cart haciendo clic en el enlace Zona de clientes. También puede visitar la interfaz de la tienda navegando a la dirección IP de su servidor o al nombre de dominio en la URL /shop como se muestra en el siguiente ejemplo.

http://yourdomain.tld/shop

16. A continuación, regrese a la consola del servidor y asegure su panel de administración respaldado por X-Cart, emitiendo los siguientes comandos:

chown -R root /var/www/html/shop/etc/

chown root /var/www/html/shop/config.php

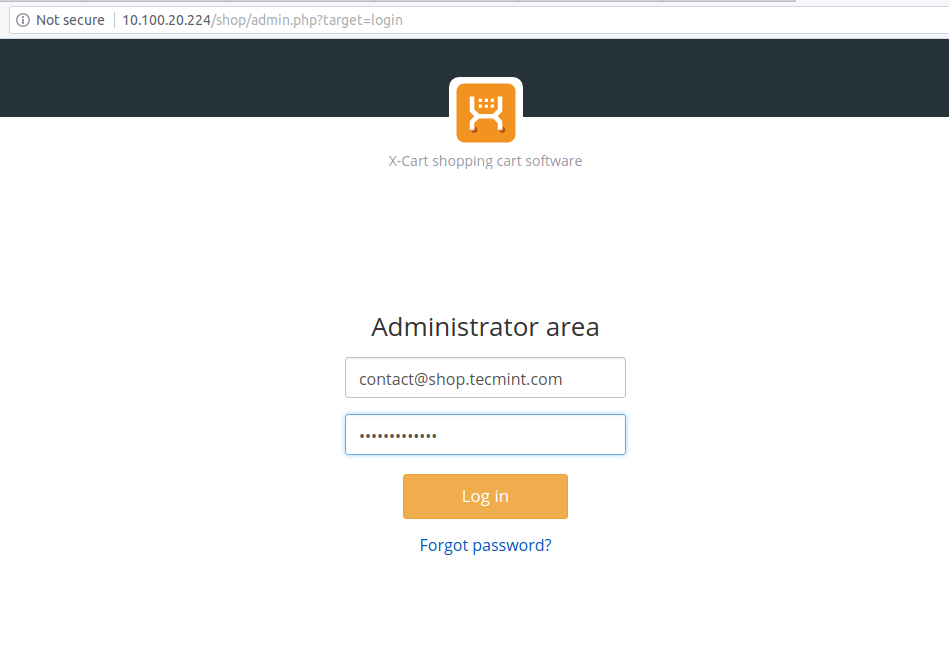

17. Finalmente, acceda al panel respaldado por X-Cart presionando el enlace de la zona Administrador (Backoffice) o navegando a la dirección IP de su servidor o nombre de dominio a través del protocolo HTTP para /shop/admin.php URL, como se muestra en el siguiente ejemplo.

http://your_domain.tld/stop/admin.php

18. Después de iniciar sesión en el panel de administración respaldado por X-Cart con las credenciales configuradas durante el proceso de instalación, debe activar su edición X-Cart y comenzar a administrar su tienda en línea.

¡Felicidades! Ha instalado y configurado con éxito la plataforma de comercio electrónico X-Cart en su servidor.