Vifm: un administrador de archivos basado en línea de comandos con 'combinaciones de teclas Vi' para Linux

En nuestro último artículo, hemos elaborado una lista de los 13 mejores administradores de archivos para sistemas Linux, la mayoría de los cuales están basados en una interfaz gráfica de usuario (GUI). Pero si tiene una distribución de Linux que sólo utiliza la interfaz de línea de comandos (CLI), entonces necesita un administrador de archivos basado en texto. En este artículo, le presentamos uno de esos administradores de archivos llamado Vifm.

Vifm es un potente administrador de archivos multiplataforma basado en CLI y ncurses para sistemas tipo Unix, Cygwin y Windows. Tiene muchas funciones y viene con combinaciones de teclas tipo Vi. También utiliza una serie de funciones útiles de Mutt.

No es necesario aprender un nuevo conjunto de comandos de uso, le proporciona control absoluto del teclado sobre sus archivos usando opciones/comandos genéricos de Vi.

Funciones útiles de Vifm:

- Proporciona la posibilidad de editar varios tipos de archivos.

- Viene con dos paneles por defecto.

- Admite modos, opciones, registros, comandos de Vi y mucho más.

- Admite la finalización automática de comandos.

- Soporte para directorio de basura.

- Ofrece varias vistas (como personalizada, de columna, de comparación y tipo ls).

- Admite la ejecución remota de comandos.

- También admite el cambio remoto de directorios.

- Admite varios esquemas de color.

- Soporte integrado para montajes automatizados del sistema de archivos FUSE.

- Admite el uso de funciones.

- Admite complementos para usar vifm en vim como selector de archivos y mucho más.

Lectura sugerida: Cloud Commander: administrador de archivos web para controlar archivos/programas de Linux a través del navegador

Cómo instalar el administrador de archivos de línea de comandos Vifm en Linux

Vifm está disponible en los repositorios de software oficiales de las distribuciones Debian/Ubuntu y Fedora Linux. Para instalarlo, use el administrador de paquetes respectivo para instalarlo así.

sudo apt install vifm [On Debian/Ubuntu]

dnf install vifm [On Fedora 22+]

Una vez instalado, puedes iniciarlo escribiendo.

vifm

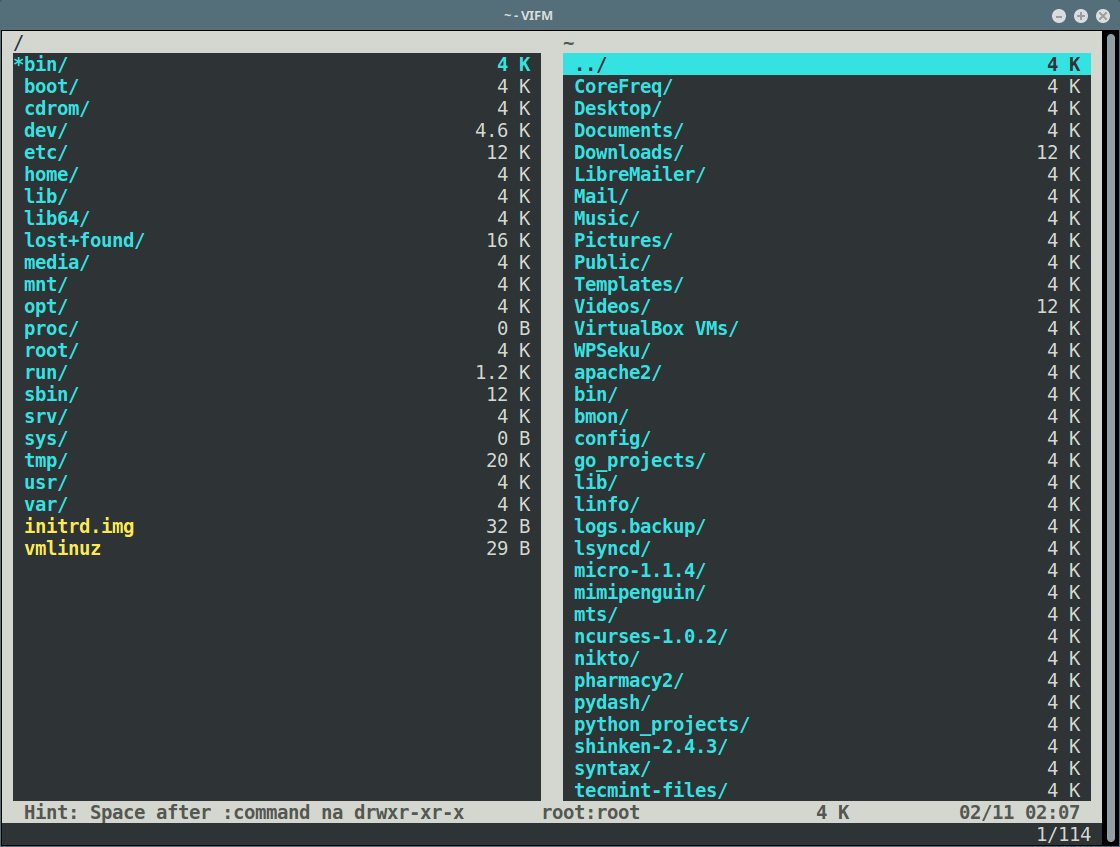

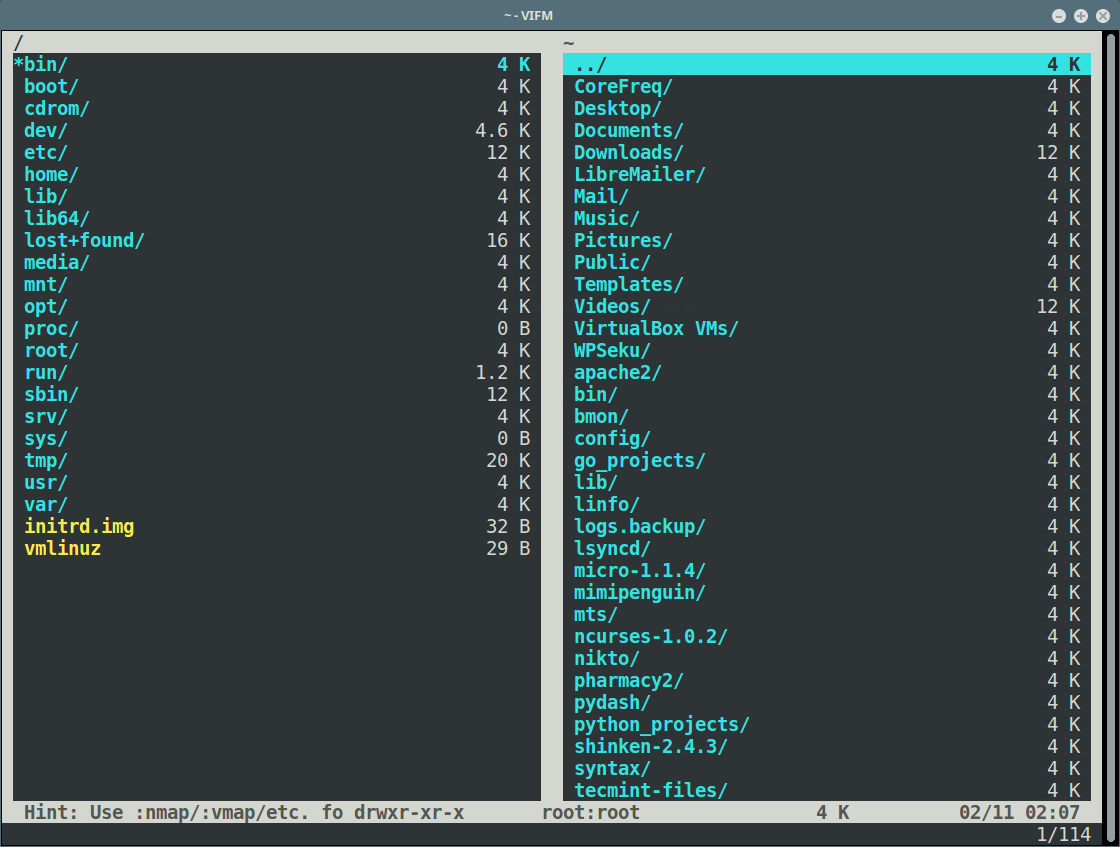

Admite dos paneles de forma predeterminada

Utilice la barra espacial para pasar de un panel a otro. Para ingresar a un directorio, simplemente presione el botón [Entrar].

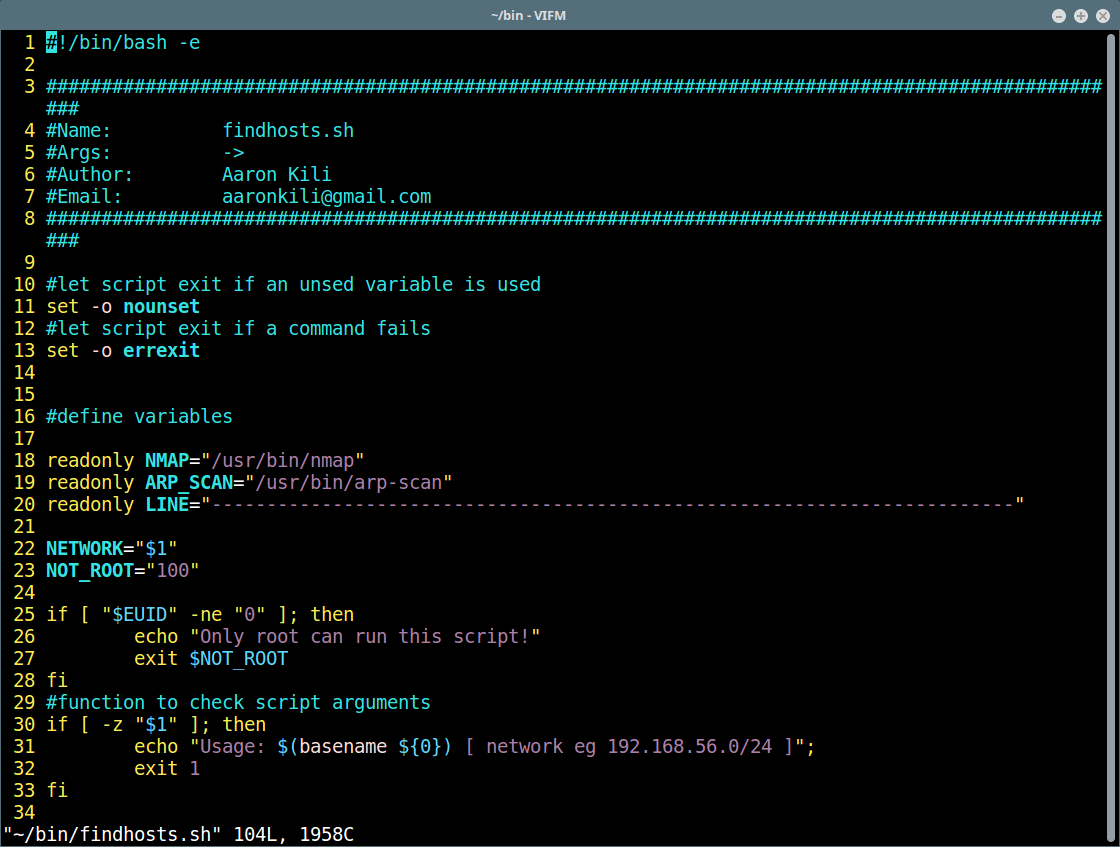

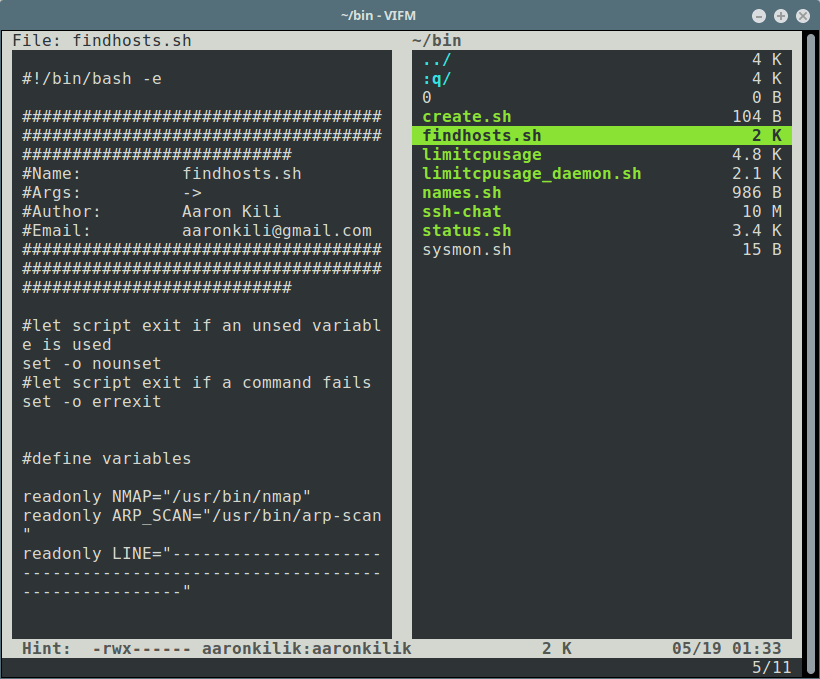

Abrir un archivo en Vi/m Editor

Para abrir un archivo como el script findhost.sh en el panel derecho de arriba, simplemente resalte el archivo y presione [Entrar]:

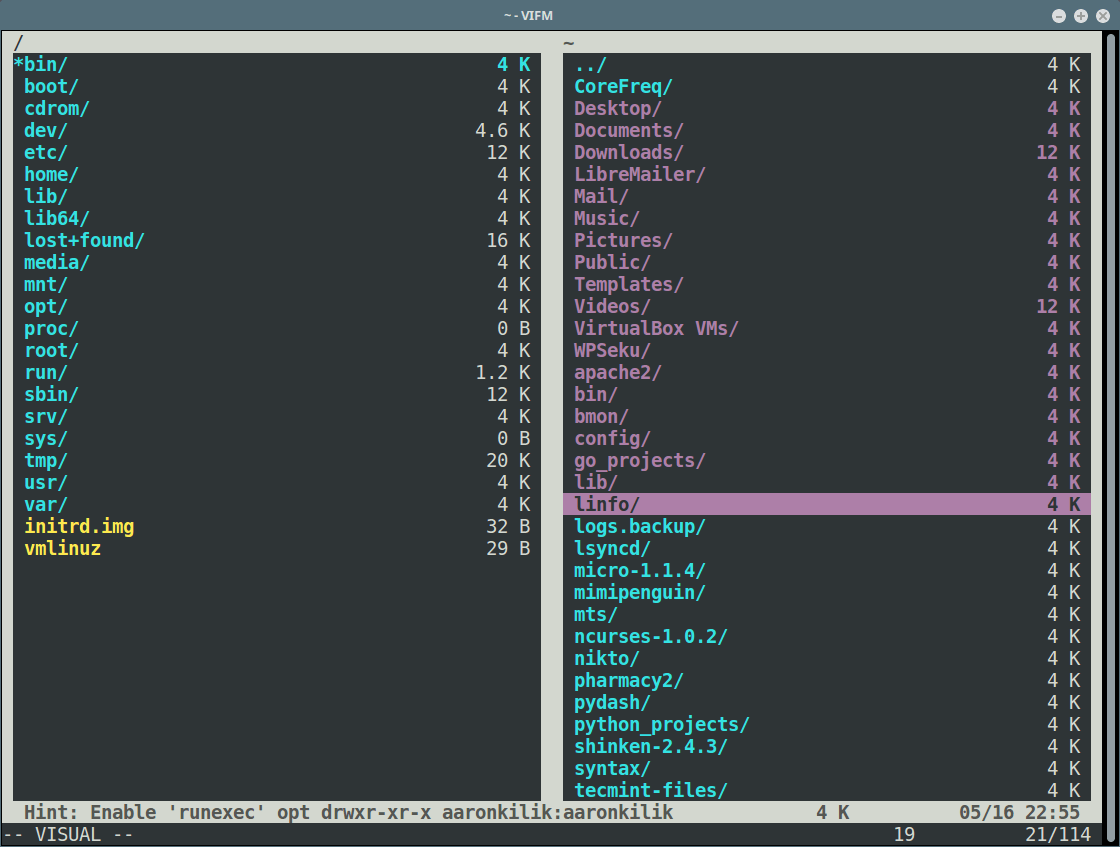

Resaltador visual coloreado

Para habilitar el resaltador visual, presione V y desplácese para ver cómo funciona.

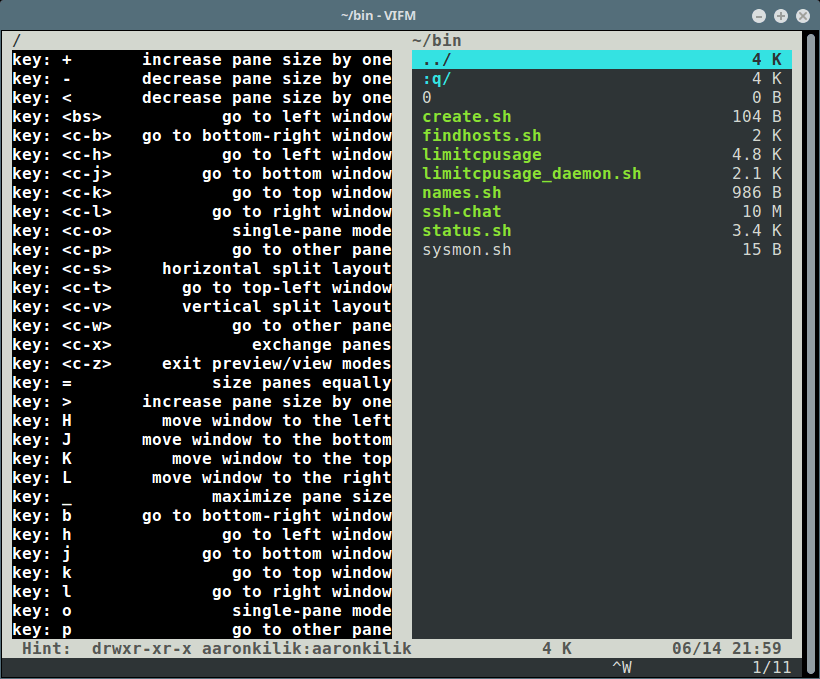

Opciones de manipulación del panel principal

Para ver las opciones de manipulación del panel/combinaciones de teclas, presione Ctrl-W.

Para dividir la ventana horizontalmente presione Ctrl-W y luego s.

Para dividir la ventana verticalmente presione Ctrl-W y luego v.

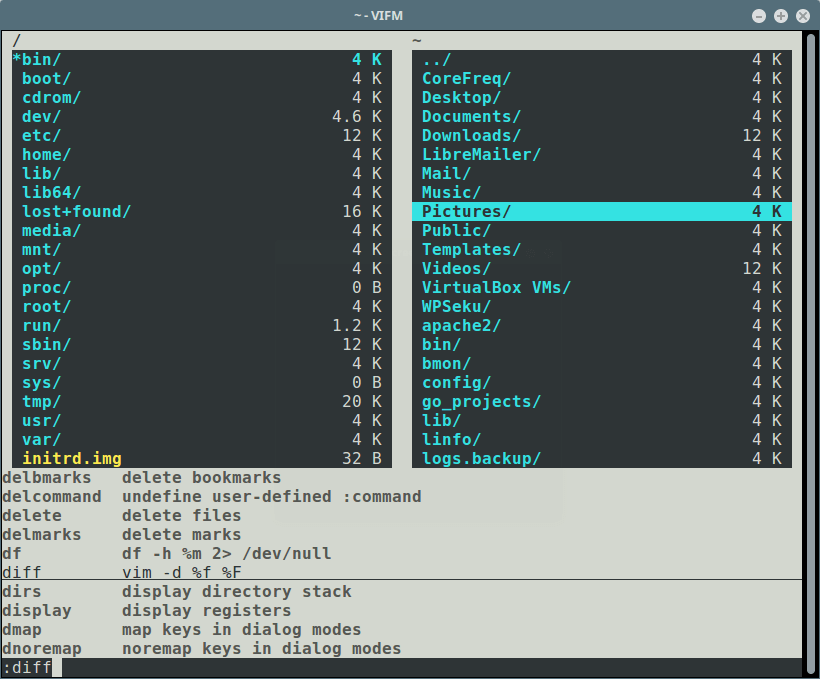

Utilice la pestaña para completar automáticamente los comandos

Primero escriba algunas letras en el nombre del comando (posiblemente dos) y luego presione Tab. Para seleccionar la siguiente opción, presione Tab nuevamente y luego presione [Entrar].

Resalte archivos en un panel y visualícelos en otro

Puede enumerar archivos en un panel y ver el contenido en otro mientras se desplaza por los archivos; simplemente ejecute el comando ver de esta manera.

:view

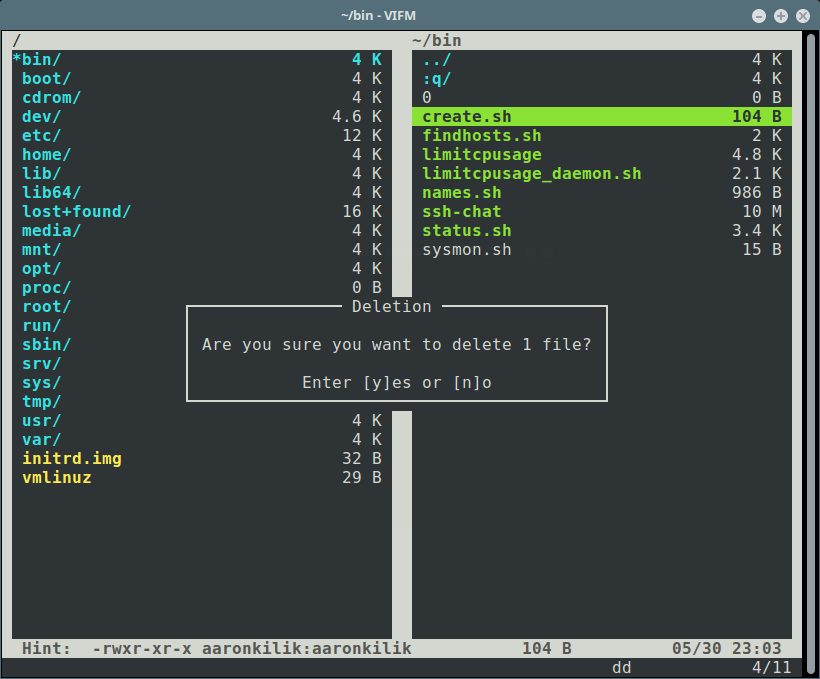

Eliminar un archivo en Vifm

Puede eliminar un archivo resaltado presionando dd. Para eliminarlo, presione Y o N en caso contrario.

Papelera de línea de comando de Vifm

Si elimina un archivo en Vifm, se almacena en la papelera. Para ver el directorio de papelera, escriba este comando.

:trashes

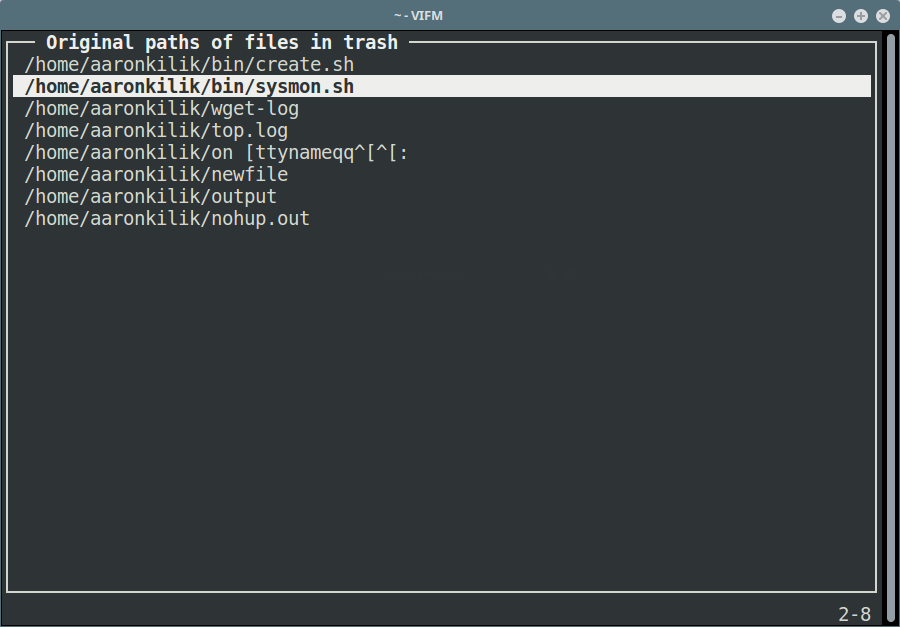

Para ver archivos en la papelera, ejecute el comando lstrash (presione q para regresar).

:lstrash

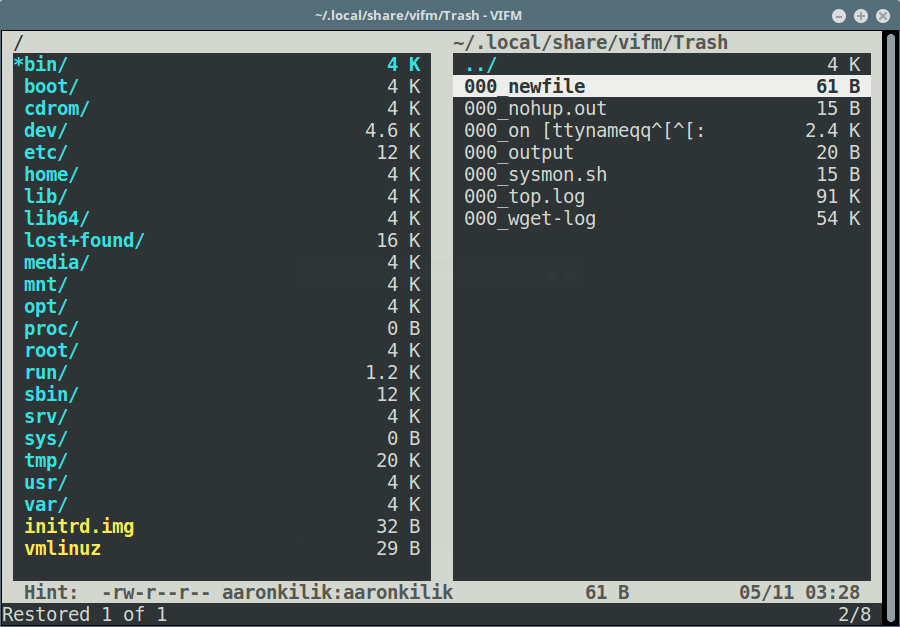

Para restaurar archivos desde el directorio de la papelera, primero acceda a él usando el comando cd como este.

:cd /home/aaronkilik/.local/share/vifm/Trash

Luego seleccione el archivo a restaurar y escriba:

:restore

Para obtener información completa sobre el uso, opciones, comandos y consejos, consulte la página de manual de Vifm:

man vifm

Página de inicio de Vifm: https://vifm.info/

Consulte los siguientes artículos.

- GNOME Commander: un administrador y explorador de archivos gráficos de 'dos paneles' para Linux

- Peazip: un administrador de archivos portátil y una herramienta de archivo para Linux

En este artículo, cubrimos la instalación y las características básicas de Vifm, un potente administrador de archivos basado en CLI para sistemas Linux. Utilice el formulario de comentarios a continuación para compartir sus opiniones al respecto.