Cómo instalar el servidor y el cliente NTP en Ubuntu

El Protocolo de hora de red, comúnmente conocido como NTP, es un protocolo responsable de sincronizar los relojes del sistema en una red. NTP se refiere tanto al protocolo como al sistema cliente junto con los programas de servidor que residen en los sistemas en red.

En esta guía, le mostraremos cómo instalar el servidor y los clientes NTP en Ubuntu 18.04.

Entornos de prueba

Esta guía tiene como objetivo lograr lo siguiente:

- Instalación y configuración del servidor NTP en el servidor Ubuntu 18.04.

- Instale el cliente NTP en la máquina cliente Ubuntu 18.04 y asegúrese de que esté sincronizado con el servidor.

Empecemos !

Instalar y configurar el servidor NTP en el servidor Ubuntu 18.04

A continuación se muestra un procedimiento paso a paso para instalar el servidor NTP y realizar las modificaciones necesarias para lograr la sincronización horaria deseada en la red.

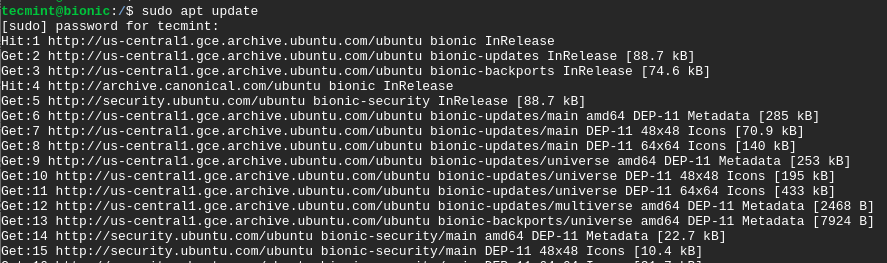

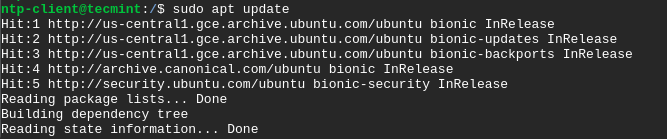

Paso 1: actualizar los repositorios del sistema

Para empezar, comencemos actualizando los paquetes del sistema como se muestra.

sudo apt update -y

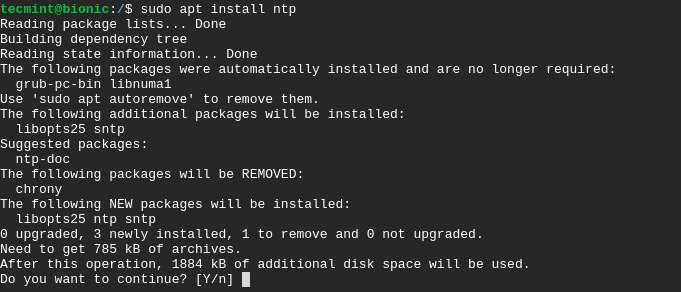

Paso 2: Instale el servidor NTP en Ubuntu 18.04

Con los paquetes del sistema ya instalados, instale el protocolo NTP en Ubuntu 18.04 LTS ejecutando.

sudo apt install ntp

Cuando se le solicite, escriba Y y presione ENTER para completar el proceso de instalación.

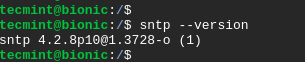

Para confirmar que el protocolo NTP se ha instalado correctamente, ejecute el comando.

sntp --version

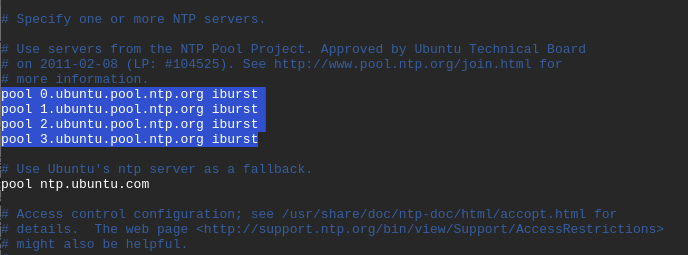

Paso 3: configurar grupos de servidores NTP en Ubuntu 18.04

De forma predeterminada, el protocolo NTP viene con servidores grupo NTP predeterminados ya configurados en su archivo de configuración, como se muestra a continuación en el archivo /etc/ntp.conf. .

Por lo general, funcionan igual de bien. Sin embargo, puede considerar cambiar a los grupos de servidores NTP más cercanos a su ubicación. El siguiente enlace lo dirige a una página donde puede seleccionar su lista de grupos NTP preferidos.

https://support.ntp.org/bin/view/Servers/NTPPoolServers

En nuestro ejemplo, utilizaremos los grupos NTP ubicados en Europa como se muestra.

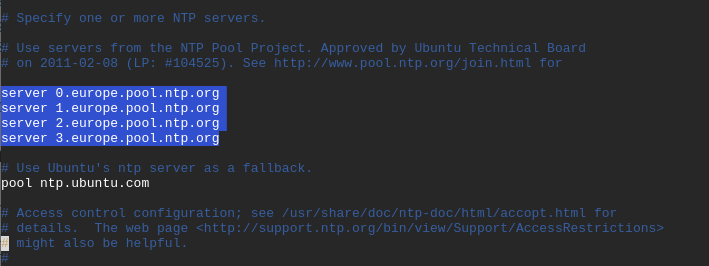

Para reemplazar los servidores de grupo NTP predeterminados, abra el archivo de configuración NTP usando su editor de texto favorito como se muestra.

sudo vim /etc/ntp.conf

Copie y pegue la lista de grupos NTP en Europa en los archivos de configuración como se muestra.

server 0.europe.pool.ntp.org

server 1.europe.pool.ntp.org

server 2.europe.pool.ntp.org

server 3.europe.pool.ntp.org

A continuación, guarde y salga del editor de texto.

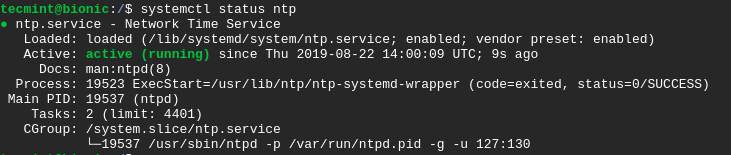

Para que los cambios surtan efecto, reinicie el servicio NTP y verifique su estado mediante los comandos.

sudo systemctl restart ntp

sudo systemctl status ntp

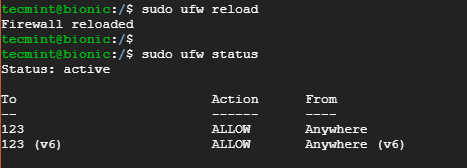

Si el firewall UFW está habilitado, debemos permitir el servicio NTP a través de él para que las máquinas cliente puedan acceder al servidor NTP.

sudo ufw allow ntp

OR

sudo ufw allow 123/udp

Para implementar los cambios, vuelva a cargar el firewall como se muestra.

sudo ufw reload

Para verificar los cambios realizados ejecute el comando.

sudo ufw status

¡Perfecto! Hemos configurado con éxito nuestro servidor NTP en el sistema Ubuntu 18.04 LTS. Ahora configuremos NTP en el sistema cliente.

Instalar y configurar el cliente NTP en el cliente Ubuntu 18.04

En esta sección, instalaremos y configuraremos un cliente NTP en el sistema cliente Ubuntu 18.04 para sincronizarlo con el sistema del servidor NTP Ubuntu 18.04.

Paso 1: actualizar los repositorios del sistema

Para comenzar, actualice el sistema ejecutando.

sudo apt update -y

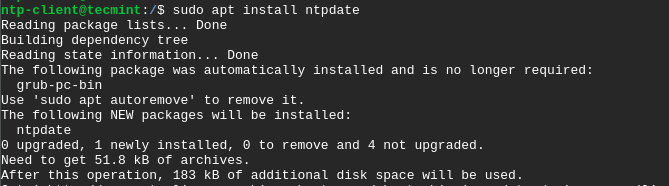

Paso 2: instale Ntpdate en Ubuntu 18.04

ntpdate es una utilidad/programa que permite rápidamente que un sistema sincronice la fecha y la hora consultando un servidor NTP.

Para instalar ntpdate ejecute el comando.

sudo apt install ntpdate

Para que el sistema cliente resuelva el servidor NTP por nombre de host, debe agregar la dirección IP y el nombre de host del servidor NTP en el archivo /etc/hosts. archivo.

Por lo tanto, abra el archivo usando su editor de texto favorito.

sudo vim /etc/hosts

Agregue la dirección IP y el nombre de host como se muestra.

10.128.0.21 bionic

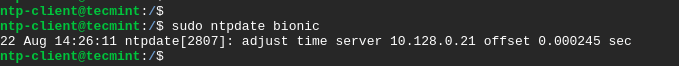

Paso 3: verificar la sincronización de la hora del cliente con el servidor NTP

Para verificar manualmente si el sistema cliente está sincronizado con la hora del servidor NTP, ejecute el comando.

sudo ntpdate NTP-server-hostname

En nuestro caso, el comando será.

sudo ntpdate bionic

Se mostrará un desfase de tiempo entre el servidor NTP y el sistema cliente como se muestra.

Para sincronizar la hora del cliente con el servidor NTP, debe desactivar el servicio timesynchd en el sistema cliente.

sudo timedatectl set-ntp off

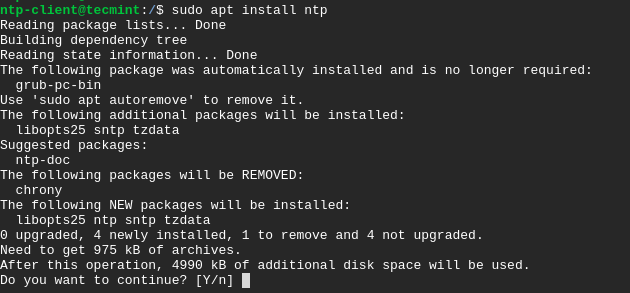

Paso 4: Instale el cliente NTP en Ubuntu 18.04

A continuación, debe instalar el servicio NTP en el sistema cliente. Para lograr esto, emita el comando.

sudo apt install ntp

Presione Y cuando se le solicite y presione ENTER para continuar con el proceso de instalación.

Paso 5: configurar el cliente NTP en Ubuntu 18.04

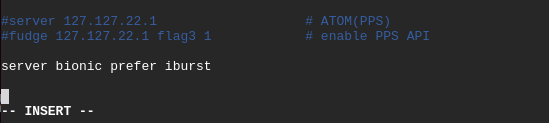

El objetivo de este paso es utilizar el servidor NTP configurado anteriormente para que actúe como nuestro servidor NTP. Para que esto suceda necesitamos editar el archivo /etc/ntp.conf.

sudo vim /etc/ntp.conf

Agregue la línea a continuación donde bionic es el nombre de host del servidor NTP.

server bionic prefer iburst

Guarde y salga del archivo de configuración.

Para que los cambios entren en vigor, reinicie el servicio NTP como se muestra.

sudo systemctl restart ntp

Paso 6: verificar la cola de sincronización de hora NTP

Con el cliente y el servidor NTP sincronizados, puede ver los detalles de sincronización ejecutando el comando.

ntpq -p

Salida de muestra

remote refid st t when poll reach delay offset jitter

==============================================================================

bionic 71.79.79.71 2 u 6 64 377 0.625 -0.252 0.063

Esto nos lleva al final de esta guía. En este punto, ha configurado correctamente el servidor NTP en Ubuntu 18.04 LTS y ha configurado un sistema cliente para sincronizarlo con el servidor NTP. No dude en comunicarse con nosotros con sus comentarios.