Cómo configurar el inicio de sesión sin contraseña SSH en Debian 10

SSH (Secure Shell) es una herramienta popular y ampliamente utilizada para el inicio de sesión remoto y la transferencia de archivos a través de redes inseguras, que utiliza cifrado para proteger la conexión entre un cliente y un servidor.

Lea también: Cómo configurar la autenticación de dos factores para SSH en Linux

Si bien es posible utilizar SSH con un ID de usuario y una contraseña normales como credenciales, es más recomendable utilizar la autenticación basada en claves (o autenticación de clave pública) para autenticar los hosts entre sí y esto se conoce como SSH sin contraseña. acceso.

Requisitos:

- Instalar un servidor mínimo Debian 10 (Buster)

Para entender esto fácilmente, usaré dos servidores:

- 192.168.56.100 – (tecmint) – Un servidor CentOS 7 desde el cual me conectaré a Debian 10.

- 192.168.56.108 – (tecmint) – Mi sistema Debian 10 con inicio de sesión sin contraseña.

En este artículo, le mostraremos cómo instalar el inicio de sesión sin contraseña SSH de configuración del servidor OpenSSH en la distribución de Linux Debian 10.

Instalación del servidor OpenSSH en Debian 10

Antes de poder configurar el inicio de sesión SSH sin contraseña en su sistema Debian 10, debe instalar y configurar el paquete del servidor OpenSSH en el sistema usando los siguientes comandos.

sudo apt-get update

sudo apt-get install openssh-server

A continuación, inicie el servicio sshd por ahora, luego verifique si está funcionando usando el comando systemctl de la siguiente manera.

sudo systemctl start sshd

sudo systemctl status sshd

Luego habilite el servicio sshd para que se inicie automáticamente al iniciar el sistema, cada vez que se reinicie el sistema de la siguiente manera.

sudo systemctl start sshd

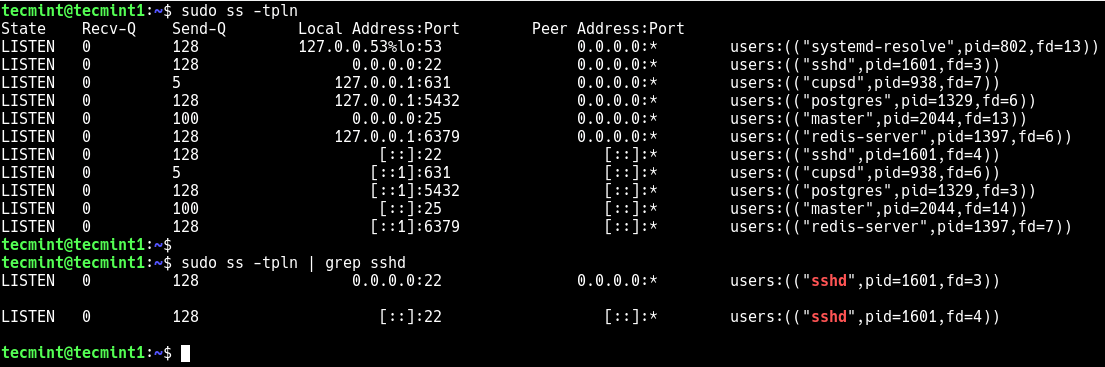

Verifique el servicio sshd, que de forma predeterminada escucha en el puerto 22 usando el comando ss como se muestra. Si lo desea, puede cambiar el puerto SSH como se muestra: Cómo cambiar el puerto SSH en Linux.

sudo ss -tlpn

Configuración de la clave SSH en CentOS 7 (192.168.56.100)

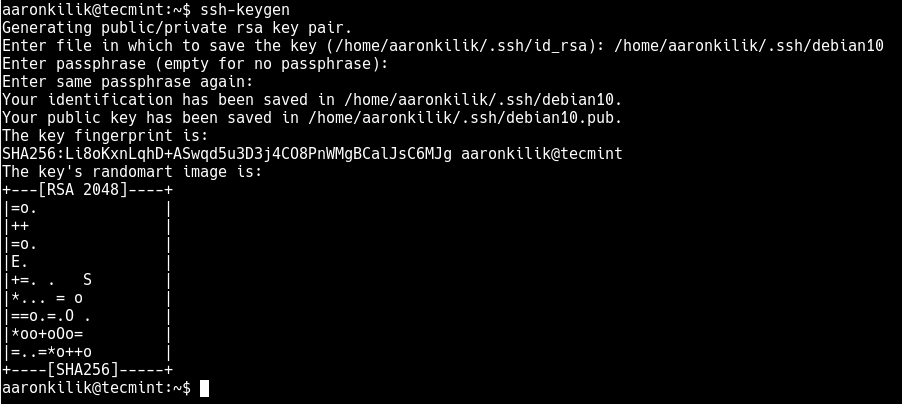

Primero, necesita crear un par de claves SSH (clave pública y clave privada) en el sistema CentOS 7 desde donde se conectará a su servidor Debian 10 utilizando el utilidad ssh-keygen de la siguiente manera.

ssh-keygen

Luego ingrese un nombre significativo para el archivo o deje el predeterminado (esta debe ser la ruta completa como se muestra en la captura de pantalla; de lo contrario, los archivos se crearán en el directorio actual). Cuando se le solicite una frase de contraseña, simplemente presione “enter” y deje la contraseña vacía. Los archivos clave generalmente se almacenan en el directorio ~/.ssh de forma predeterminada.

Copiar la clave pública al servidor Debian 10 (192.168.56.108)

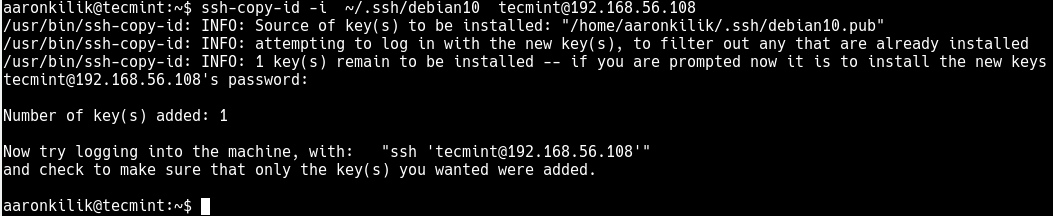

Después de crear el par de claves, debe copiar la clave pública al servidor Debian 10. Puede utilizar la utilidad ssh-copy-id como se muestra (se le pedirá una contraseña para el usuario especificado en el servidor).

ssh-copy-id -i ~/.ssh/debian10 [email

El comando anterior inicia sesión en el servidor Debian 10, copia las claves en el servidor y las configura para otorgar acceso agregándolas al archivo autorizado_keys.

Prueba de inicio de sesión SSH sin contraseña desde 192.168.20.100

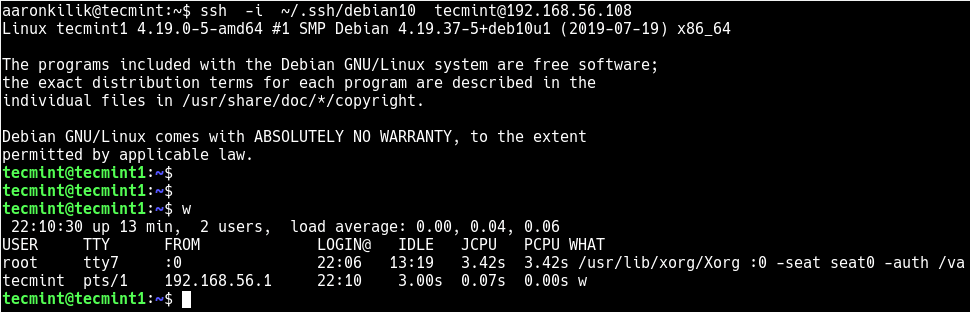

Ahora que la clave se ha copiado en el servidor Debian 10, debe probar si el inicio de sesión sin contraseña SSH funciona ejecutando el siguiente comando SSH. El inicio de sesión ahora debería completarse sin solicitar una contraseña, pero si creó una frase de contraseña, deberá ingresarla antes de que se le otorgue el acceso.

ssh -i ~/.ssh/debian10 [email

En esta guía, le mostramos cómo instalar el servidor OpenSSH con inicio de sesión SSH sin contraseña o autenticación basada en clave (o autenticación de clave pública) en Debian 10. Si desea hacer alguna pregunta relacionada con este tema o compartir alguna idea, utilice el formulario de comentarios a continuación.