Cómo instalar MariaDB 10 en Debian y Ubuntu

MariaDB es una bifurcación gratuita y de código abierto del popular software de servidor de gestión de bases de datos MySQL. Está desarrollado bajo la GPLv2 (Licencia pública general versión 2) por los desarrolladores originales de MySQL y está destinado a seguir siendo de código abierto.

Está diseñado para lograr una alta compatibilidad con MySQL. Para empezar, puede leer las características de MariaDB vs MySQL para obtener más información y, lo que es más importante, es utilizado por grandes empresas/organizaciones como Wikipedia, WordPress.com, Google plus y muchas más.

En este artículo, le mostraremos cómo instalar la versión estable de MariaDB 10.1 en varias versiones de distribución de Debian y Ubuntu.

Instalar MariaDB en Debian y Ubuntu

1. Antes de instalar MariaDB, deberá importar la clave del repositorio y agregar el repositorio de MariaDB con los siguientes comandos:

En Debian 10 (Sid)

sudo apt-get install software-properties-common

sudo apt-key adv --recv-keys --keyserver keyserver.ubuntu.com 0xF1656F24C74CD1D8

sudo add-apt-repository 'deb [arch=amd64,i386] http://www.ftp.saix.net/DB/mariadb/repo/10.1/debian sid main'

En Debian 9 (estirado)

sudo apt-get install software-properties-common

sudo apt-key adv --recv-keys --keyserver keyserver.ubuntu.com 0xF1656F24C74CD1D8

sudo add-apt-repository 'deb [arch=amd64] http://www.ftp.saix.net/DB/mariadb/repo/10.1/debian stretch main'

En Debian 8 (Jessie)

sudo apt-get install software-properties-common

sudo apt-key adv --recv-keys --keyserver keyserver.ubuntu.com 0xcbcb082a1bb943db

sudo add-apt-repository 'deb [arch=amd64,i386,ppc64el] http://www.ftp.saix.net/DB/mariadb/repo/10.1/debian jessie main'

En Debian 7 (Wheezy)

sudo apt-get install python-software-properties

sudo apt-key adv --recv-keys --keyserver keyserver.ubuntu.com 0xcbcb082a1bb943db

sudo add-apt-repository 'deb [arch=amd64,i386] http://www.ftp.saix.net/DB/mariadb/repo/10.1/debian wheezy main'

En Ubuntu 16.10 (Yakkety Yak)

sudo apt-get install software-properties-common

sudo apt-key adv --recv-keys --keyserver hkp://keyserver.ubuntu.com:80 0xF1656F24C74CD1D8

sudo add-apt-repository 'deb [arch=amd64,i386] http://www.ftp.saix.net/DB/mariadb/repo/10.1/ubuntu yakkety main'

En Ubuntu 16.04 (Xenial Xerus)

sudo apt-get install software-properties-common

sudo apt-key adv --recv-keys --keyserver hkp://keyserver.ubuntu.com:80 0xF1656F24C74CD1D8

sudo add-apt-repository 'deb [arch=amd64,i386,ppc64el] http://www.ftp.saix.net/DB/mariadb/repo/10.1/ubuntu xenial main'

En Ubuntu 14.04 (confiable)

sudo apt-get install software-properties-common

sudo apt-key adv --recv-keys --keyserver hkp://keyserver.ubuntu.com:80 0xcbcb082a1bb943db

sudo add-apt-repository 'deb [arch=amd64,i386,ppc64el] http://www.ftp.saix.net/DB/mariadb/repo/10.1/ubuntu trusty main'

2. Luego actualice la lista de fuentes de paquetes del sistema e instale el servidor MariaDB de esta manera:

sudo apt-get update

sudo apt-get install mariadb-server

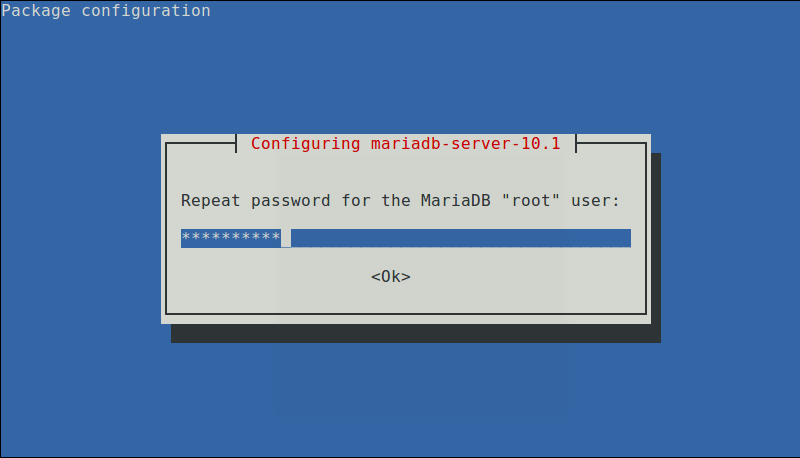

Durante el curso de la instalación, se le pedirá que configure el servidor MariaDB; establezca una contraseña de usuario root segura en la siguiente interfaz.

Vuelva a ingresar la contraseña y presione [Entrar] para continuar con el proceso de instalación.

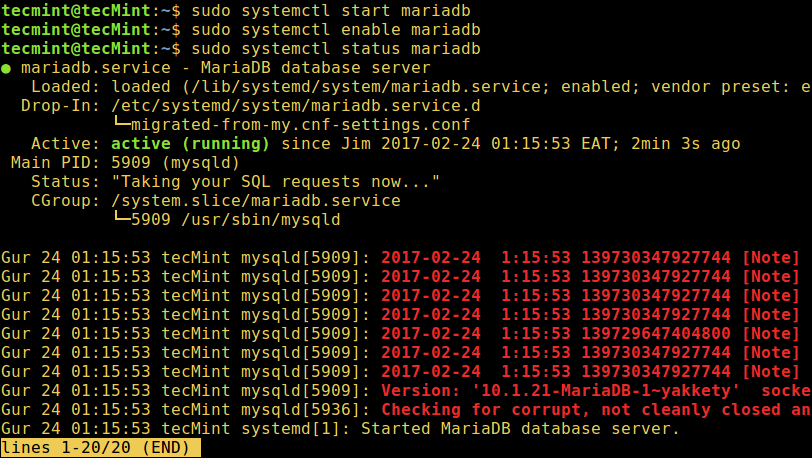

3. Cuando se complete la instalación de los paquetes MariaDB, inicie el demonio del servidor de base de datos mientras tanto y habilítelo para que se inicie automáticamente en el siguiente inicio de la siguiente manera:

------------- On SystemD Systems -------------

sudo systemctl start mariadb

sudo systemctl enable mariadb

sudo systemctl status mariadb

------------- On SysVinit Systems -------------

sudo service mysql start

chkconfig --level 35 mysql on

OR

update-rc.d mysql defaults

sudo service mysql status

4. Luego ejecute el script mysql_secure_installation para proteger la base de datos donde podrá:

- establezca la contraseña de root (si no se configuró en el paso de configuración anterior).

- deshabilitar el inicio de sesión remoto como root

- eliminar base de datos de prueba

- eliminar usuarios anónimos y

- recargar privilegios

sudo mysql_secure_installation

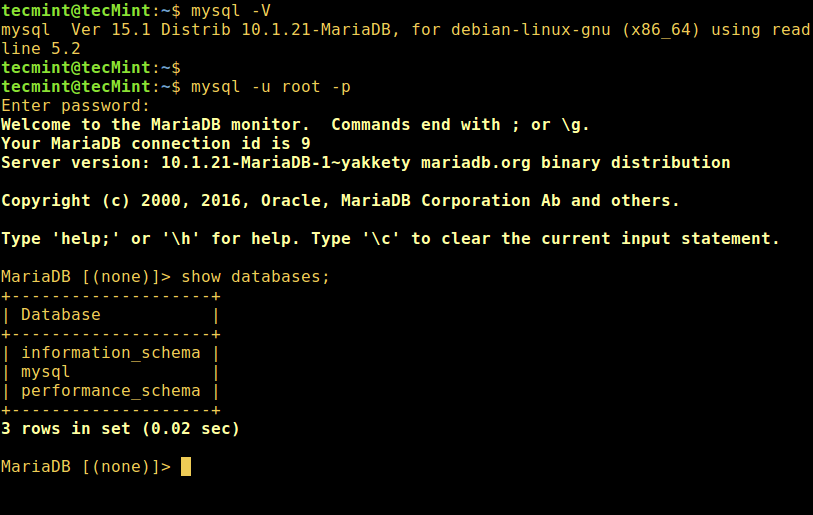

5. Una vez que el servidor de la base de datos esté protegido, verifique su versión instalada e inicie sesión en el shell de comandos de MariaDB de la siguiente manera:

mysql -V

mysql -u root -p

Para comenzar a aprender MySQL/MariaDB, lea detenidamente:

- Aprenda MySQL/MariaDB para principiantes - Parte 1

- Aprenda MySQL/MariaDB para principiantes - Parte 2

- Comandos básicos de administración de bases de datos MySQL – Parte III

- 20 comandos MySQL (Mysqladmin) para la administración de bases de datos - Parte IV

Y consulte estas 4 útiles herramientas de línea de comandos para monitorear el rendimiento de MySQL/MariaDB en Linux y también consulte estos 15 útiles consejos de optimización y ajuste del rendimiento de MySQL/MariaDB.

Eso es todo. En este artículo, le mostramos cómo instalar la versión estable de MariaDB 10.1 en varias versiones de Debian y Ubuntu. Puede enviarnos cualquier pregunta o idea a través del formulario de comentarios a continuación.