Crear una infraestructura de Active Directory con Samba4 en Ubuntu - Parte 1

Samba es un software gratuito de código abierto que proporciona una interoperabilidad estándar entre los sistemas operativos Windows y Linux/Unix.

Samba puede funcionar como un servidor de archivos e impresión independiente para clientes Windows y Linux a través del conjunto de protocolos SMB/CIFS o puede actuar como un controlador de dominio de Active Directory o unirse a un controlador de dominio de Active Directory.Realm como Miembro del Dominio. El dominio y nivel de bosque AD DC más alto que Samba4 puede emular actualmente es Windows 2008 R2.

La serie se titulará Configuración del controlador de dominio de Active Directory Samba4 y cubre los siguientes temas para Ubuntu, CentOS y Windows. fuerte>:

Este tutorial comenzará explicando todos los pasos que debes seguir para instalar y configurar Samba4 como Controlador de Dominio en Ubuntu 16.04. y Ubuntu 14.04.

Esta configuración proporcionará un punto de administración central para usuarios, máquinas, volúmenes compartidos, permisos y otros recursos en una infraestructura mixta de Windows y Linux.

Requisitos:

- Instalación del servidor Ubuntu 16.04.

- Instalación del servidor Ubuntu 14.04.

- Una dirección IP estática configurada para su servidor AD DC.

Paso 1: Configuración inicial para Samba4

1. Antes de continuar con la instalación de Samba4 AD DC, primero ejecutemos algunos pasos previos. Primero asegúrese de que el sistema esté actualizado con las últimas funciones de seguridad, kernels y paquetes emitiendo el siguiente comando:

sudo apt-get update

sudo apt-get upgrade

sudo apt-get dist-upgrade

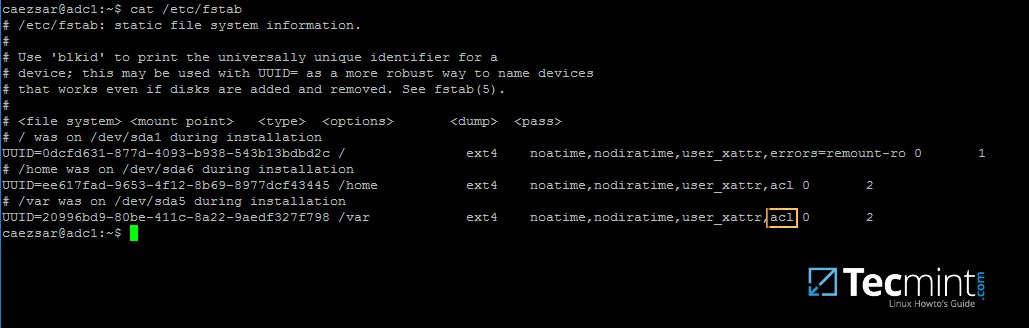

2. A continuación, abra el archivo /etc/fstab de la máquina y asegúrese de que el sistema de archivos de sus particiones tenga ACL habilitadas como se ilustra en la siguiente captura de pantalla.

Por lo general, los sistemas de archivos Linux modernos y comunes, como ext3, ext4, xfs o btrfs, son compatibles y tienen ACL habilitadas por por defecto. Si ese no es el caso con su sistema de archivos, simplemente abra el archivo /etc/fstab para editarlo y agregue la cadena acl al final de la tercera columna y reinicie . la máquina para aplicar los cambios.

3. Finalmente configure el nombre de host de su máquina con un nombre descriptivo, como adc1 usado en este ejemplo, editando el archivo /etc/hostname o emisor.

sudo hostnamectl set-hostname adc1

Es necesario reiniciar después de haber cambiado el nombre de su máquina para poder aplicar los cambios.

Paso 2: Instale los paquetes necesarios para Samba4 AD DC

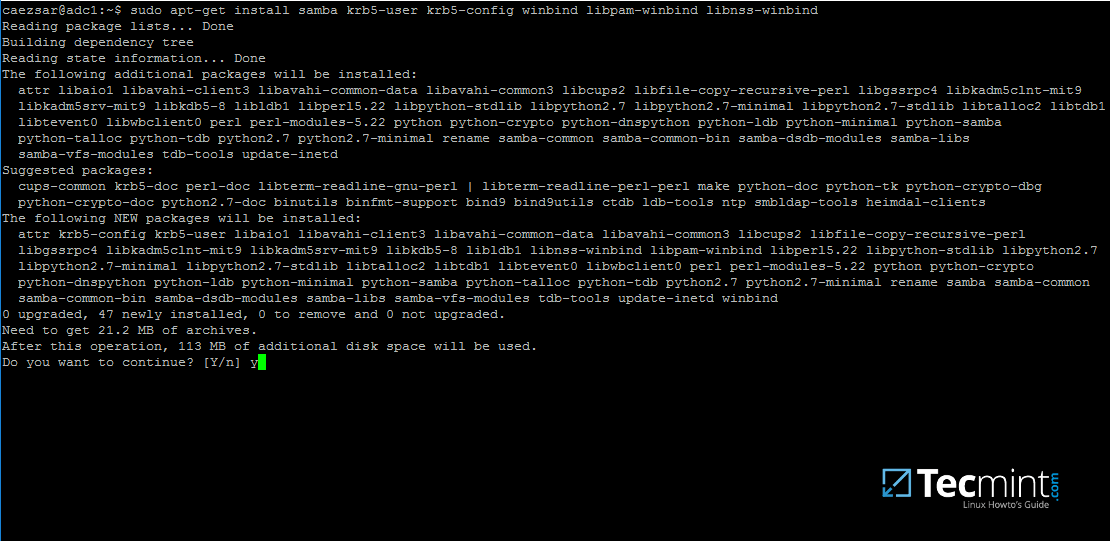

4. Para transformar su servidor en un Controlador de dominio de Active Directory, instale Samba y todos los paquetes necesarios en su máquina emitiendo lo siguiente comando con privilegios root en una consola.

sudo apt-get install samba krb5-user krb5-config winbind libpam-winbind libnss-winbind

5. Mientras se ejecuta la instalación, el instalador realizará una serie de preguntas para configurar el controlador de dominio.

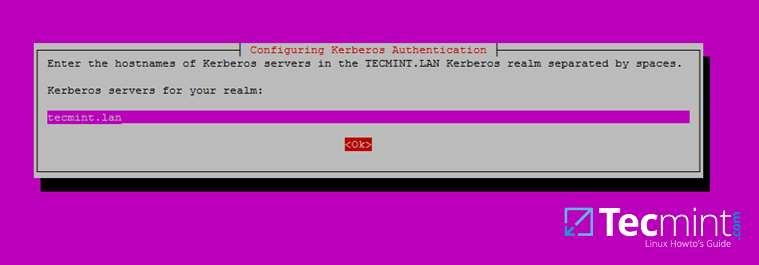

En la primera pantalla, deberá agregar un nombre para Kerberos REALM predeterminado en mayúsculas. Ingrese el nombre que usará para su dominio en mayúsculas y presione Entrar para continuar.

6. A continuación, introduzca el nombre de host del servidor Kerberos para su dominio. Utilice el mismo nombre que para su dominio, esta vez en minúsculas y presione Entrar para continuar.

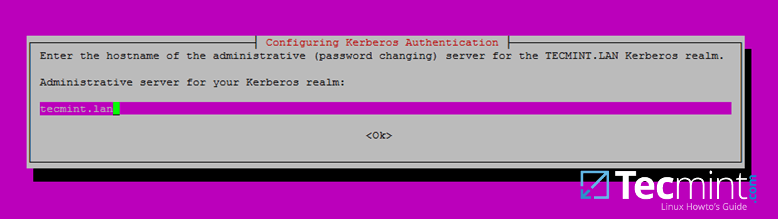

7. Finalmente, especifique el nombre de host para el servidor administrativo de su dominio Kerberos. Utilice el mismo que su dominio y presione Entrar para finalizar la instalación.

Paso 3: Aprovisione Samba AD DC para su dominio

8. Antes de comenzar a configurar Samba para su dominio, primero ejecute los siguientes comandos para detener y deshabilitar todos los demonios de samba.

sudo systemctl stop samba-ad-dc.service smbd.service nmbd.service winbind.service

sudo systemctl disable samba-ad-dc.service smbd.service nmbd.service winbind.service

9. A continuación, cambie el nombre o elimine la configuración original de samba. Este paso es absolutamente necesario antes de aprovisionar Samba AD porque en el momento del aprovisionamiento Samba creará un nuevo archivo de configuración desde cero y arrojará algunos errores en caso de que encuentre un antiguo. código>smb.conf archivo.

sudo mv /etc/samba/smb.conf /etc/samba/smb.conf.initial

10. Ahora, inicie el aprovisionamiento del dominio de forma interactiva emitiendo el siguiente comando con privilegios de root y acepte las opciones predeterminadas que Samba le proporciona.

Además, asegúrese de proporcionar la dirección IP de un reenviador de DNS en sus instalaciones (o externo) y elija una contraseña segura para la cuenta de Administrador. Si elige una contraseña semanal para la cuenta de administrador, la provisión del dominio fallará.

sudo samba-tool domain provision --use-rfc2307 --interactive

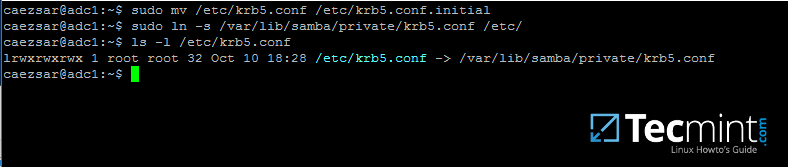

11. Finalmente, cambie el nombre o elimine el archivo de configuración principal de Kerberos del directorio /etc y reemplácelo usando un enlace simbólico con el archivo Kerberos recién generado por Samba ubicado en /var/lib. /samba/private emitiendo los siguientes comandos:

sudo mv /etc/krb5.conf /etc/krb5.conf.initial

sudo ln -s /var/lib/samba/private/krb5.conf /etc/

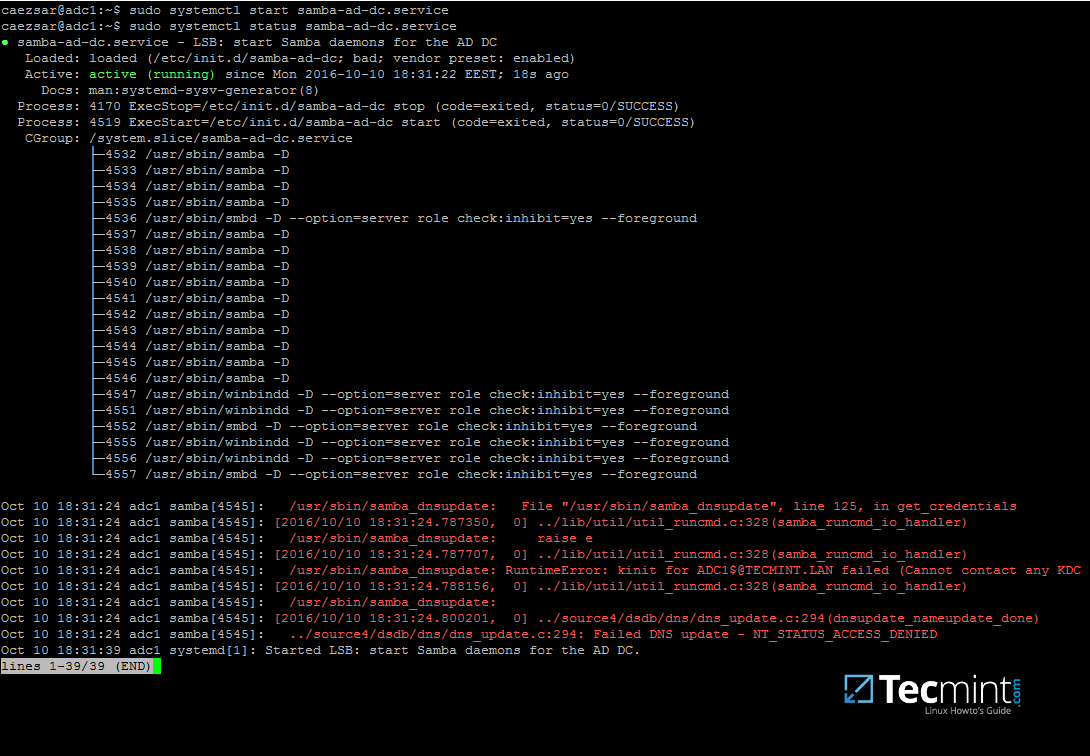

12. Inicie y habilite los demonios del controlador de dominio de Active Directory Samba.

sudo systemctl start samba-ad-dc.service

sudo systemctl status samba-ad-dc.service

sudo systemctl enable samba-ad-dc.service

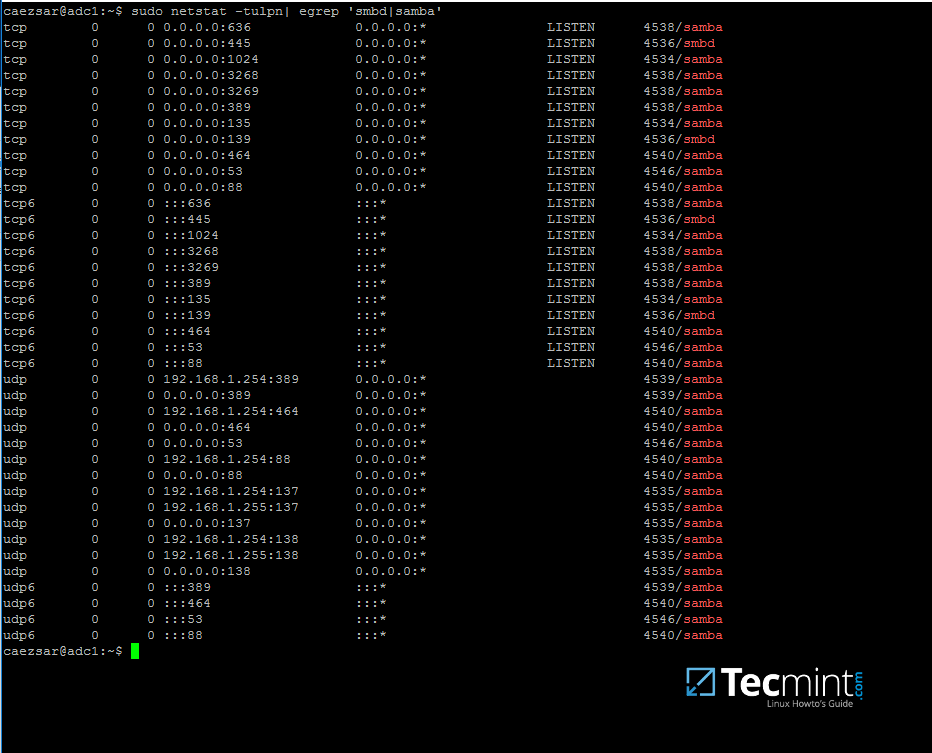

13. A continuación, utilice el comando netstat para verificar la lista de todos los servicios requeridos por un Active Directory para ejecutarse correctamente.

sudo netstat –tulpn| egrep ‘smbd|samba’

Paso 4: Configuraciones finales de Samba

14. En este momento Samba debería estar totalmente operativo en tus instalaciones. El nivel de dominio más alto que Samba está emulando debe ser Windows AD DC 2008 R2.

Se puede verificar con la ayuda de la utilidad samba-tool.

sudo samba-tool domain level show

15. Para que la resolución DNS funcione localmente, debe abrir y editar la configuración de la interfaz de red y señalar la resolución DNS modificando dns-nameservers . declaración a la dirección IP de su Controlador de Dominio (use 127.0.0.1 para resolución DNS local) y declaración dns-search para apuntar a su reino.

sudo cat /etc/network/interfaces

sudo cat /etc/resolv.conf

Cuando termine, reinicie su servidor y eche un vistazo a su archivo de resolución para asegurarse de que apunte a los servidores de nombres DNS correctos.

16. Finalmente, pruebe el solucionador de DNS emitiendo consultas y pings contra algunos registros cruciales de AD DC, como se muestra en el siguiente extracto. Reemplace el nombre de dominio en consecuencia.

ping -c3 tecmint.lan #Domain Name

ping -c3 adc1.tecmint.lan #FQDN

ping -c3 adc1 #Host

Ejecute las siguientes consultas contra el controlador de dominio Samba Active Directory.

host -t A tecmint.lan

host -t A adc1.tecmint.lan

host -t SRV _kerberos._udp.tecmint.lan # UDP Kerberos SRV record

host -t SRV _ldap._tcp.tecmint.lan # TCP LDAP SRV record

17. Además, verifique la autenticación Kerberos solicitando un ticket para la cuenta del administrador del dominio y enumere el ticket almacenado en caché. Escriba la parte del nombre de dominio en mayúsculas.

kinit [email

klist

¡Eso es todo! Ahora tiene un controlador de dominio AD completamente operativo instalado en su red y puede comenzar a integrar máquinas Windows o Linux en Samba AD .

En la próxima serie cubriremos otros temas de Samba AD, como cómo administrar su controlador de dominio desde la línea de comandos de Samba, cómo integrar Windows 10 en el nombre de dominio y administrar Samba AD de forma remota. utilizando RSAT y otros temas importantes.