Cómo habilitar USB en VirtualBox

Si su centro de datos depende de VirtualBox y sus máquinas virtuales dependen del dispositivo USB, quizás haya notado que USB no es compatible de forma predeterminada a menos que lo haya habilitado manualmente.

En este artículo, le explicaremos cómo habilitar la compatibilidad con USB en Virtualbox. La versión actual de VirtualBox 6.0 viene con soporte para USB 3.0 y, para aprovecharlo, necesita instalar la última versión de VirtualBox Extension Pack. fuerte>.

Este tutorial supone que ya instaló VirtualBox en su Linux y las adiciones de invitados de VirtualBox en sus máquinas virtuales. Si no lo ha hecho, puede instalarlo utilizando los siguientes artículos.

- Cómo instalar la última versión de VirtualBox 6.0 en Linux

- Cómo instalar VirtualBox 6 en Debian y Ubuntu

- Cómo instalar Oracle VirtualBox 6.0 en OpenSUSE

- Instale VirtualBox Guest Additions en CentOS, RHEL y Fedora

- Cómo instalar VirtualBox Guest Additions en Ubuntu

Cómo instalar el paquete de extensión de VirtualBox

Para instalar la última versión del Paquete de extensión, dirígete a la página de Descargas de Virtualbox y toma el archivo para Todas las plataformas compatibles.

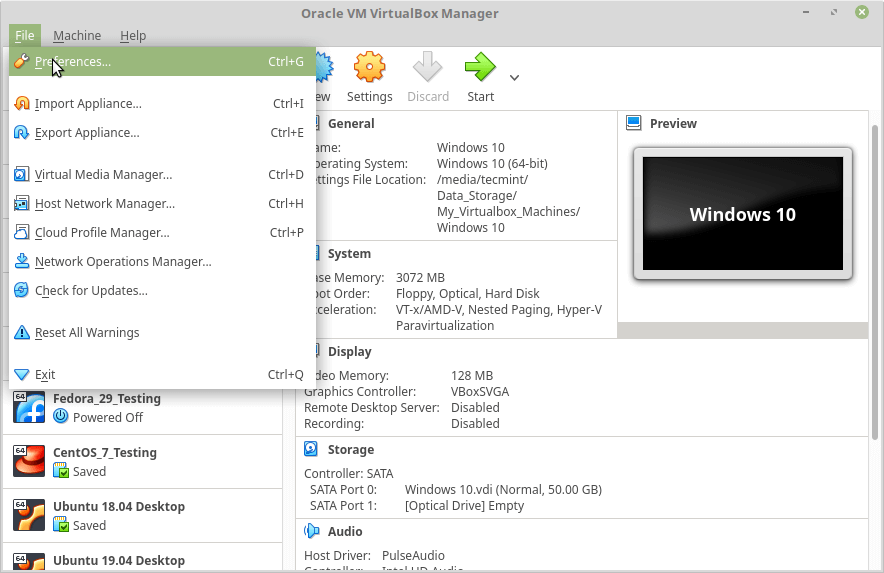

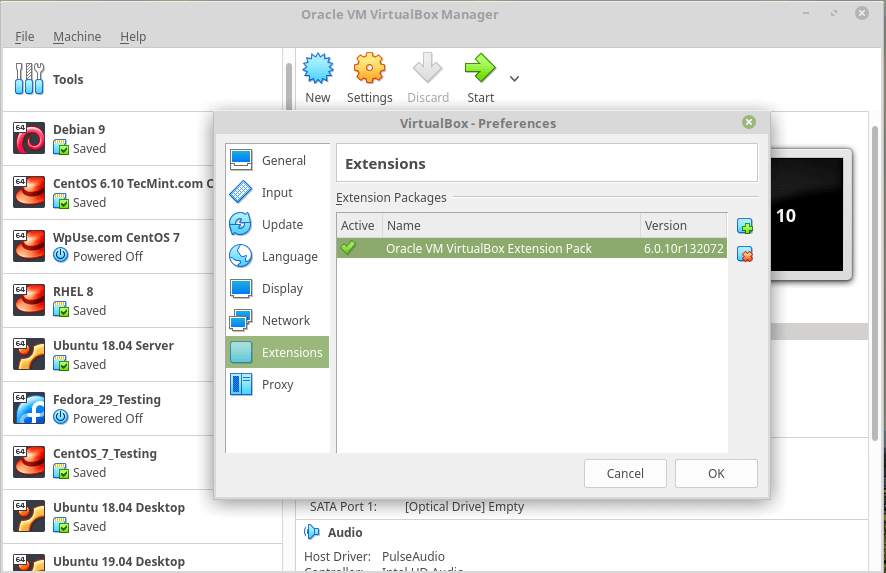

1. Una vez que lo haya descargado, abra VirtualBox –> Haga clic en Archivo –> Preferencias en el Menú.

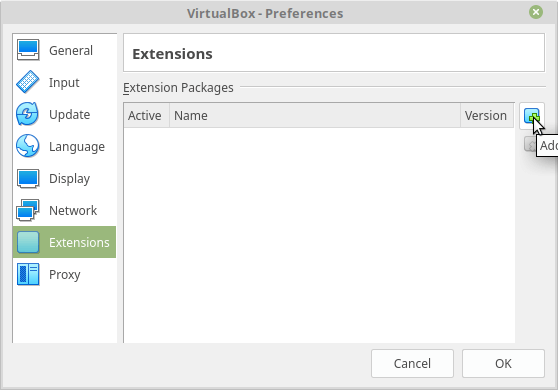

2. A continuación, haga clic en la pestaña Extensión y luego haga clic en el signo +.

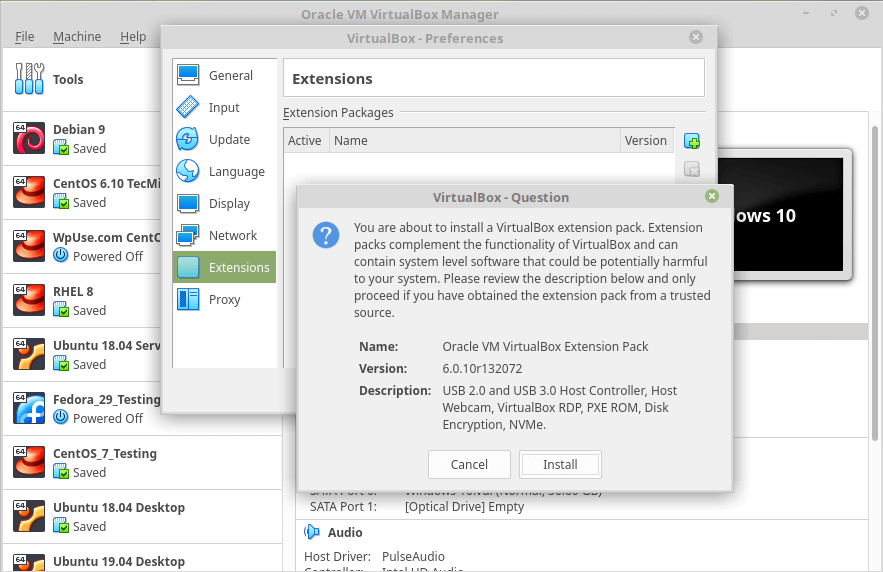

3. Seleccione el Paquete de extensión descargado e instálelo como se muestra.

4. Desplácese por la Licencia de Virtualbox y luego haga clic en el botón Acepto para instalarla.

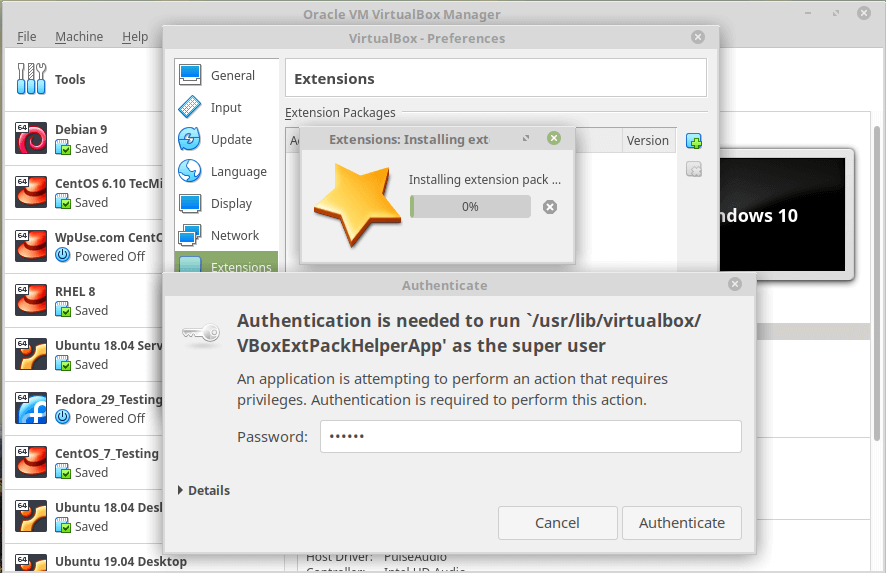

5. Introduzca su contraseña de sudo y permita que finalice la instalación.

Habilitar el acceso USB al usuario

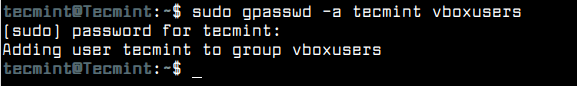

Para permitir que un usuario acceda al subsistema USB, debe agregar el usuario (que ejecuta VirtualBox) al grupo vboxusers usando el siguiente comando.

sudo usermod -aG vboxusers <USERNAME>

Donde NOMBRE DE USUARIO es el nombre del usuario que ejecuta VirtualBox.

Una vez que el comando se ejecute correctamente, cierre sesión y vuelva a iniciar sesión en el sistema.

Habilitar la compatibilidad con USB en VirtualBox

Inicie VirtualBox, haga clic derecho en la máquina virtual que necesita acceso a un dispositivo USB y haga clic en Configuración.

En la pestaña Configuración de la máquina virtual, haga clic en USB para ver los dispositivos USB disponibles. Haga clic en el signo + para agregar un nuevo dispositivo.

Una vez agregado el dispositivo USB, inicie la máquina virtual para tener acceso a los datos del dispositivo USB. Si desea habilitar más dispositivos USB, vuelva a Configuración –> USB y agregue los dispositivos.