Cómo instalar KDE Plasma en un escritorio Linux

KDE es un conocido entorno de escritorio para sistemas tipo Unix diseñado para usuarios que desean tener un entorno de escritorio agradable para sus máquinas. Es una de las interfaces de escritorio más utilizadas que existen.

En los últimos años, se ha trabajado mucho para mejorar el escritorio KDE, y la última versión estable de la serie de escritorios KDE Plasma 5 viene con algunas características sorprendentes y aporta muchas mejoras a la tarea original. manager, KRunner, incluido el soporte de Wayland que apareció en Plasma 5 y también actividades, además de una apariencia y sensación más refinadas.

Características de KDE Plasma 5

Hay muchas características nuevas en KDE Plasma 5, aquí hay una lista de las características nuevas más importantes.

- Las aplicaciones KDE 5 fueron reescritas usando Qt 5; la próxima generación de la famosa biblioteca Qt para diseñar interfaces gráficas, lo que significa que las aplicaciones de KDE 5 serán más rápidas que las de KDE 4 además de un mejor uso de la GPU de las aplicaciones de KDE 5.

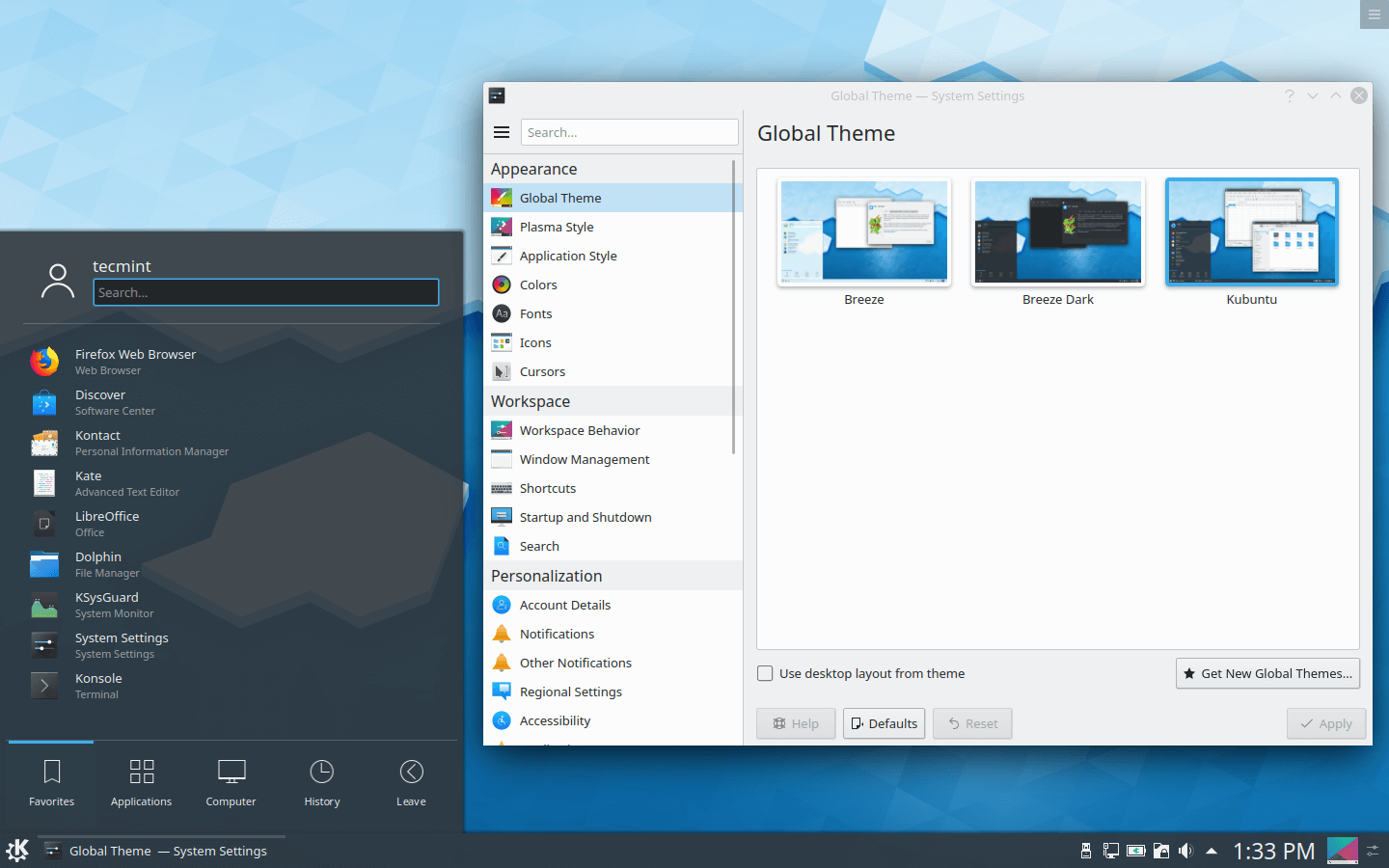

- Aspecto completamente nuevo para KDE 5 Plasma, con el nuevo tema plasma más elegante, KDE 5 Plasma es mucho más hermoso que KDE 4.x con el nuevo diseño plano, además de la apariencia agradable, el tema "más elegante" es más claro que el tema predeterminado para KDE.

- Se ha rediseñado el menú Inicio de KDE 5 Plasma y también se ha rediseñado el área de notificaciones, con menos ventanas emergentes que brindan una mejor experiencia de usuario para acceder a las notificaciones.

- La ventana de la pantalla de bloqueo también se rediseñó con una mejor interfaz de inicio de sesión.

- Con un rendimiento más fluido, las aplicaciones KDE 5 Plasma se renderizan en la parte superior del escenario OpenGL, lo que significa que los programas KDE 5 tienen prioridad cuando se renderizan junto a otros procesos.

- La migración de aceleración de hardware ahora está completa, esto significa que el renderizado de Plasma 5 será más rápido ahora debido al uso completo de la GPU.

- Un buen conjunto de fondos de pantalla nuevos lucirá perfecto en el tema predeterminado.

- Muchas otras funciones que explorarás por tu cuenta.

El 27 de julio de 2021, los creadores de KDE lanzaron otra actualización de funciones de Plasma, Plasma 5.22.4. Se entrega con varias características y mejoras nuevas e interesantes, que aportan una sensación clásica a su escritorio. Para obtener más detalles, consulte las notas de la versión.

Instalación de KDE Plasma en Linux

Para instalar KDE Plasma en Ubuntu 20.04 y Linux Mint 20, debe utilizar el repositorio predeterminado utilizando los siguientes comandos apt.

Instale KDE Plasma en Ubuntu 20.04

sudo apt update

sudo apt install kde-plasma-desktop

Tenga en cuenta que durante la instalación le pedirá que configure el administrador de inicio de sesión sddm, haga clic en Aceptar y seleccione el administrador de inicio de sesión 'sddm' como predeterminado.

Una vez que se complete el proceso de instalación, asegúrese de reiniciar su sistema y seleccione Plasma Desktop e ingrese la contraseña para iniciar sesión en el entorno de escritorio KDE Plasma.

Instale KDE Plasma en Linux Mint 20

Los paquetes de escritorio KDE Plasma ya se encuentran en el repositorio oficial de Linux Mint y puedes instalarlos usando los siguientes comandos.

sudo apt update

sudo apt install kde-plasma-desktop

Elija el administrador de inicio de sesión sddm.

Una vez finalizada la instalación, elija el escritorio Plasma al iniciar sesión.

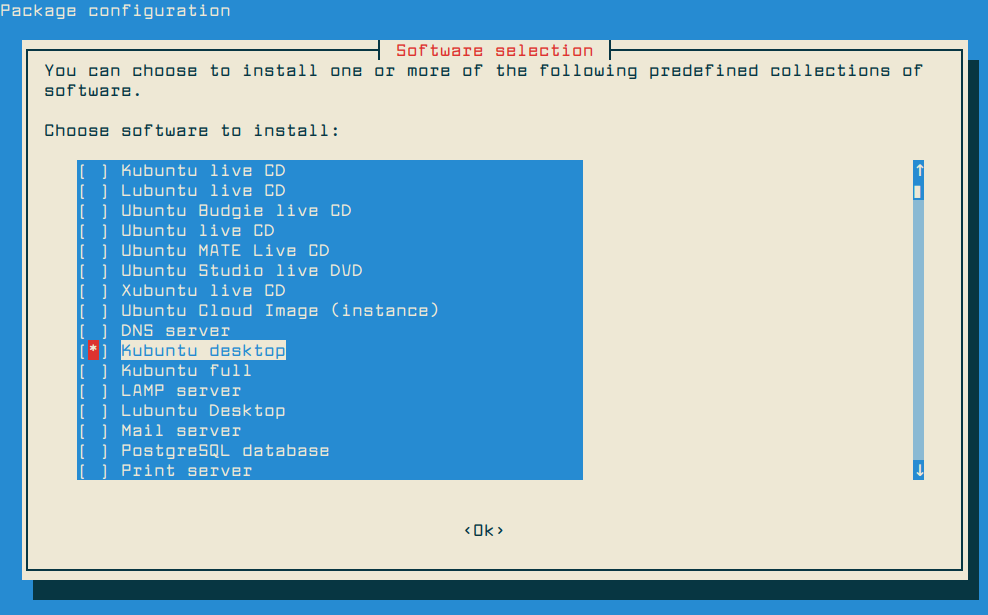

Instalar KDE Plasma en Debian 11/10

sudo apt install tasksel

sudo tasksel install kde-desktop

OR

sudo tasksel

Instalar KDE Plasma en OpenSUSE

Para OpenSUSE, la última versión de KDE Plasma está disponible en el repositorio predeterminado de su sistema y puede instalarla usando el comando zypper como root.

sudo zypper in -t pattern kde kde_plasma

Instalar KDE Plasma en Fedora 34

Para los sistemas Fedora, hay nuevas actualizaciones de KDE Plasma disponibles en los repositorios predeterminados. Asegúrese de mantener actualizada su instalación de Fedora para poder instalar la versión más reciente de KDE Plasma usando el siguiente dnf. comandos.

sudo dnf update

sudo dnf install @kde-desktop

Instale KDE Plasma en RHEL/CentOS y Rocky Linux/AlmaLinux

yum groupinstall "KDE Plasma Workspaces"

Para Arch Linux, hay paquetes disponibles para descargar desde el repositorio adicional oficial, activarlo y disfrutarlo.

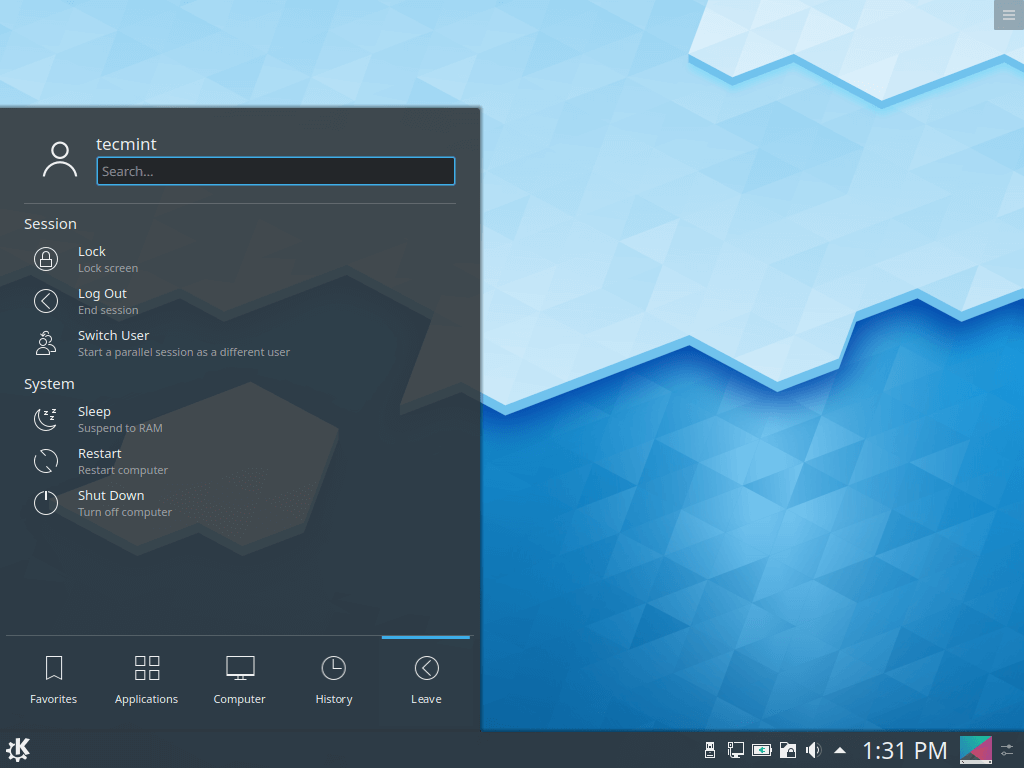

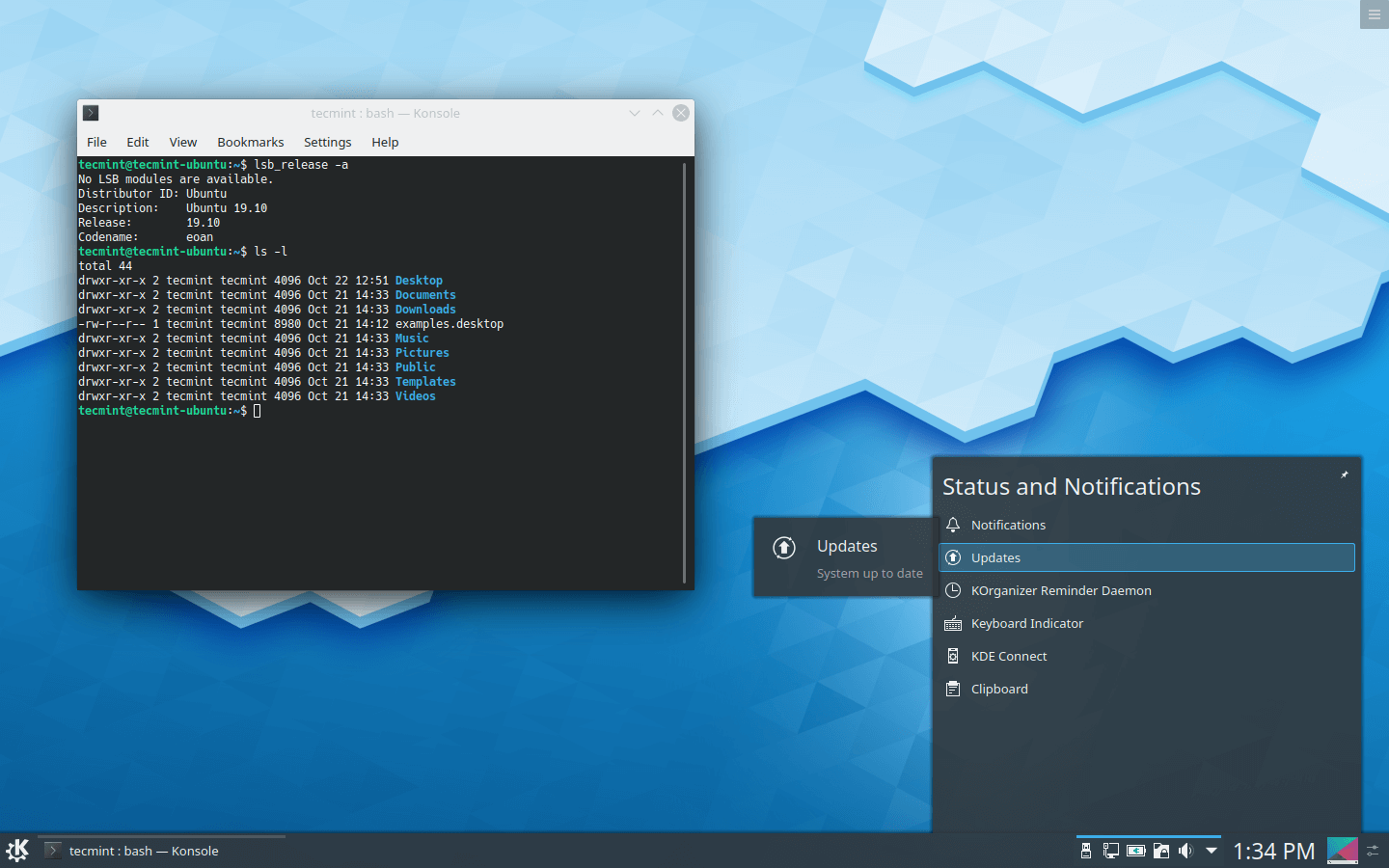

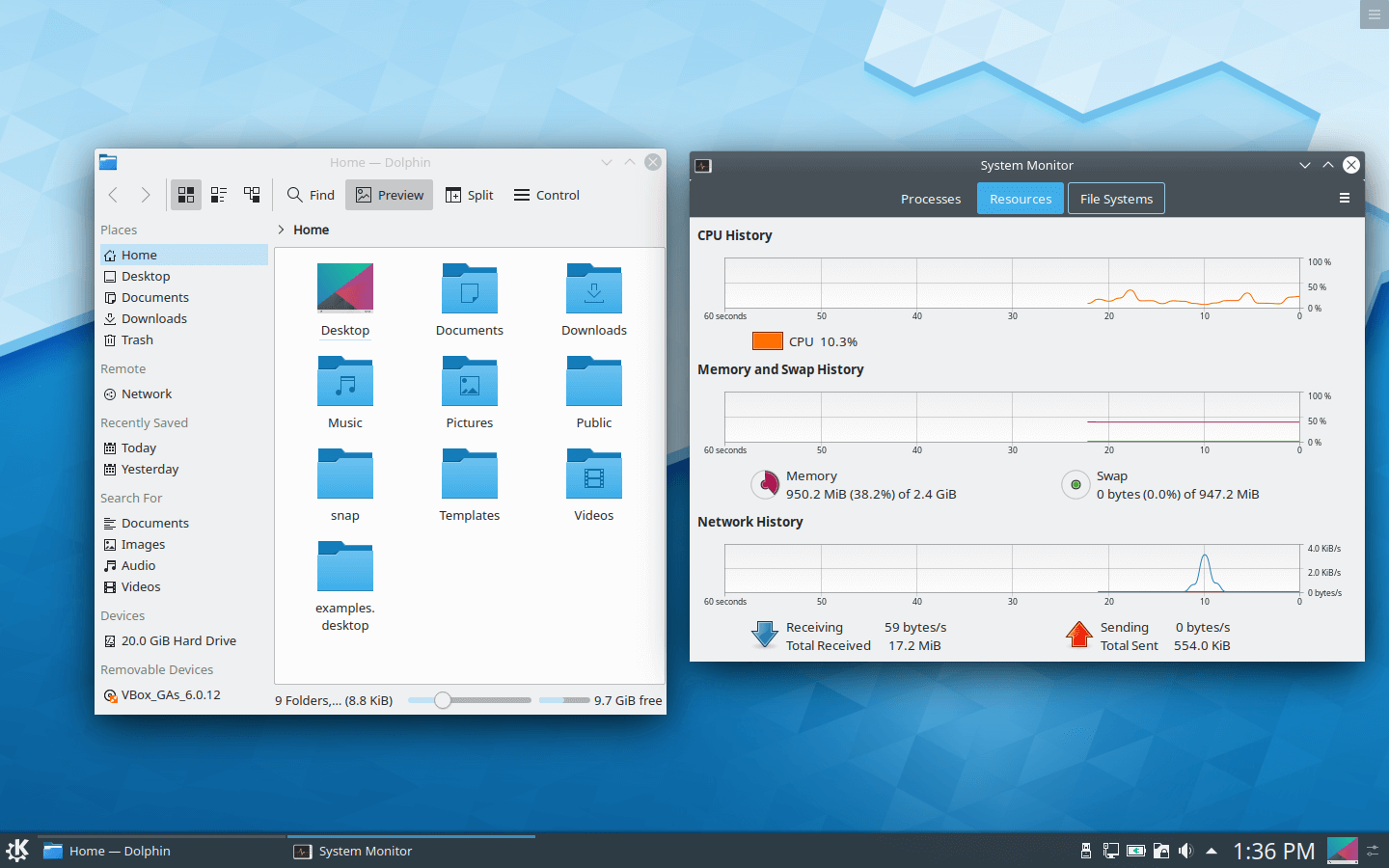

Tour de captura de pantalla de KDE Plasma 5.22

Espero que todo haya funcionado bien, ya puedes disfrutar de KDE Plasma en tu escritorio.

En caso de cualquier consulta o información adicional que desee proporcionarnos, puede utilizar la sección de comentarios a continuación para enviarnos su opinión. ¿Has probado KDE Plasma 5 en tu sistema Linux? ¿Cómo lo encontraste?. Publique sus opiniones sobre el escritorio KDE utilizando nuestra sección de comentarios a continuación.