Cómo solucionar el error SSH "No hay ruta al host" en Linux

SSH es el medio más seguro para conectarse a servidores Linux de forma remota. Y uno de los errores comunes que se encuentran al usar SSH es el "ssh: conectarse al puerto 22 del host: no hay ruta al host". En este breve artículo, mostraremos cómo solucionar y corregir este error.

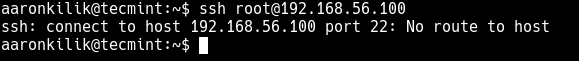

Aquí hay una captura de pantalla del error del que estamos hablando. Tenga en cuenta que es posible que el puerto no sea necesariamente el puerto 22, dependiendo de sus configuraciones en el host remoto. Como medida de seguridad, los administradores del sistema pueden configurar SSH para acceder a través de un puerto diferente.

Hay diferentes motivos por los que aparece este error. La primera es normalmente que el servidor remoto podría estar inactivo, por lo que debe verificar si está en funcionamiento usando el comando ping.

ping 192.168.56.100

Según los resultados del comando ping, el servidor está en funcionamiento, por eso acepta los pings. En este caso, el motivo del error es otro.

Si tiene un servicio de firewall ejecutándose en su servidor remoto, es posible que el firewall esté bloqueando el acceso a través del puerto 22.

Por lo tanto, necesita acceder físicamente a la consola del servidor o, si es un VPS, puede utilizar cualquier otro medio como VNC (si ya está configurado) u otras aplicaciones personalizadas de acceso remoto al servidor proporcionadas por su proveedor de servicios VPS. Inicie sesión y acceda a un símbolo del sistema.

Luego use el firewall-cmd (RHEL/CentOS/Fedora) o UFW (Debian/Ubuntu) para abrir el puerto 22. (o el puerto que configuró para usar para SSH) en el firewall de la siguiente manera.

firewall-cmd --permanent --add-port=22/tcp

firewall-cmd --reload

OR

sudo ufw allow 22/tcp

sudo ufw reload

Ahora intente volver a conectarse al servidor remoto a través de SSH.

ssh [email

¡Eso es todo por ahora! También encontrará útiles las siguientes guías SSH:

- Cómo cambiar el puerto SSH en Linux

- Cómo crear un túnel SSH o reenvío de puertos en Linux

- Cómo deshabilitar el inicio de sesión raíz SSH en Linux

- 4 formas de acelerar las conexiones SSH en Linux

- Cómo encontrar todos los intentos fallidos de inicio de sesión SSH en Linux

Recuerde, puede compartir sus pensamientos con nosotros o hacer cualquier pregunta sobre este tema a través del formulario de comentarios a continuación.