XDM es un administrador de descargas para Linux que aumenta tu velocidad al 500%

Xtreme Download Manager (xdman) es un potente administrador de descargas para Linux, desarrollado en el lenguaje de programación Java.

Puede aumentar la velocidad de descarga hasta el 500 % y es una alternativa para el IDM de Windows (Administrador de descargas de Internet). Se puede integrar con cualquier navegador de Internet, como Firefox, Chrome, Opera y muchos más, y admite funciones de pausa y reanudación durante la descarga de archivos.

No te pierdas: Los 5 administradores de descargas más populares para tus sistemas Linux

XDMAN tiene las siguientes características:

- Es altamente portátil, por lo tanto, se ejecuta en cualquier sistema operativo con Java SE 6, sin necesidad de instalación.

- Descarga archivos a la máxima velocidad posible.

- Tiene un sofisticado algoritmo dinámico de segmentación de archivos, compresión de datos y reutilización de conexiones.

- Puede descargar vídeos FLV, MP4, HTML5 de YouTube, MySpaceTV, Google Video o vídeos de muchos otros sitios.

- Puede capturar descargas desde cualquier navegador (Firefox, Chrome, Internet Explorer, Opera, Safari o cualquier otro programa que intente descargar un archivo de Internet).

- Admite protocolos HTTP, HTTPS, FTP con autenticación, servidores proxy, cookies, redirección, etc.

- También puede reanudar descargas interrumpidas o inactivas causadas por problemas de conexión, cortes de energía o caducidad de la sesión.

- Tiene un descargador de YouTube integrado, un monitor de tráfico HTTP y un descargador por lotes.

- También se puede configurar para realizar una comprobación antivirus automática y apagar el sistema al finalizar la descarga.

Para utilizar XDMAN, necesita tener Java instalado en su sistema Linux. Puede comprobar si Java está instalado o no escribiendo java -version en la línea de comando.

$ java -version

java version "1.8.0_45"

Java(TM) SE Runtime Environment (build 1.8.0_45-b14)

Java HotSpot(TM) 64-Bit Server VM (build 25.45-b02, mixed mode)

Si Java no está instalado, puede instalarlo utilizando el administrador de paquetes predeterminado del sistema yum o apt.

Instalar Xtreme Download Manager en Linux

Para instalar la versión estable más reciente de Xtreme Download Manager (XDM) en distribuciones de Linux como Ubuntu, Debian, Linux Mint, Fedora, etc. Primero debe descargar un archivo comprimido usando la utilidad wget e instalarlo ejecutando los siguientes comandos.

En sistemas de 32 bits

wget http://sourceforge.net/projects/xdman/files/xdm-jre-32bit.tar.xz

tar -xvf xdm-jre-32bit.tar.xz

cd xdm

ls -l

./xdm

En sistemas de 64 bits

wget http://sourceforge.net/projects/xdman/files/xdm-jre-64bit.tar.xz

tar -xvf xdm-jre-64bit.tar.xz

cd xdm

ls -l

./xdm

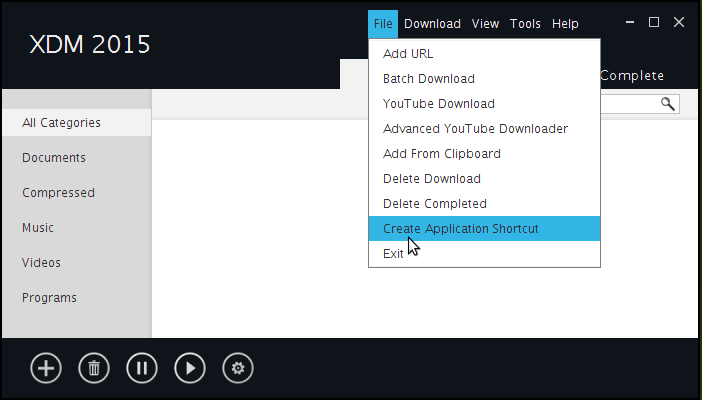

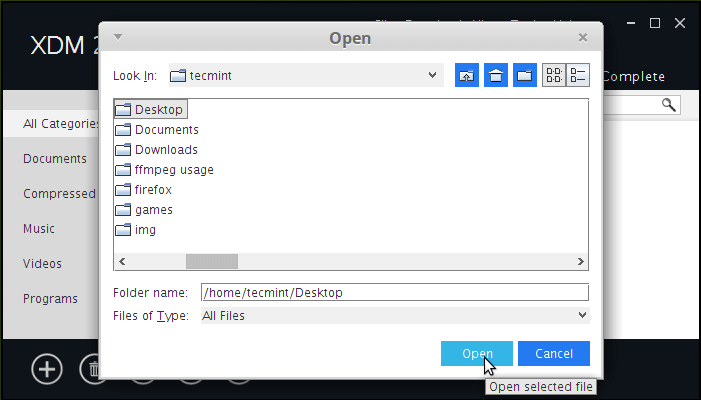

Nota: alternativamente, puede hacer doble clic en el archivo xdm para iniciarlo y crear un acceso directo a la aplicación desde el menú XDM. -> Archivo -> Crear acceso directo a la aplicación en el escritorio como se muestra a continuación.

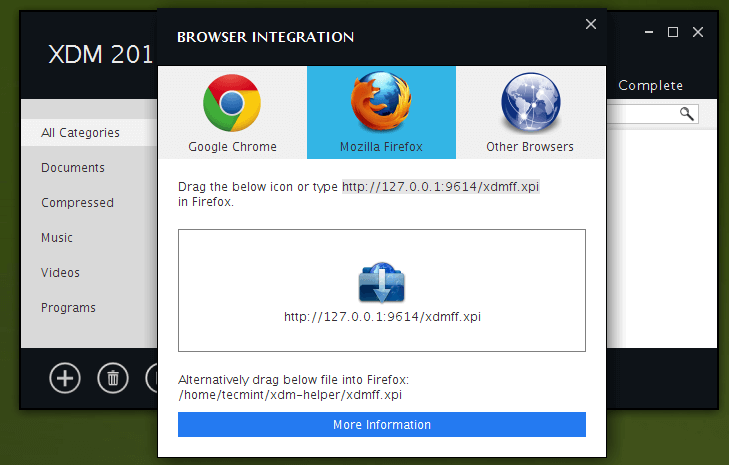

Integración del navegador Xtreme Download Manager

El siguiente paso es configurar la integración de xdman con su navegador web. Simplemente siga las instrucciones en pantalla para integrar Xdman con su navegador web como se muestra.

Cómo utilizar el administrador de descargas Xtreme

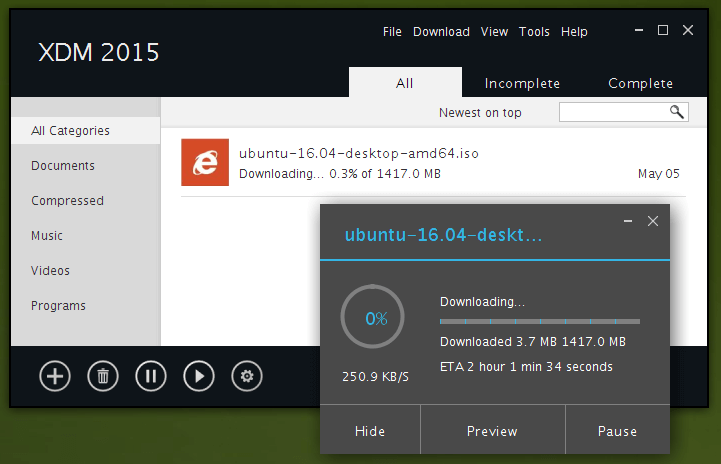

Para descargar un archivo, vaya a Archivo -> Agregar URL y agregue la url o el enlace en la entrada de dirección. bar.

Puede especificar el nombre del archivo que se almacenará una vez finalizada la descarga en la barra de entrada de archivos, como se muestra en la siguiente captura de pantalla.

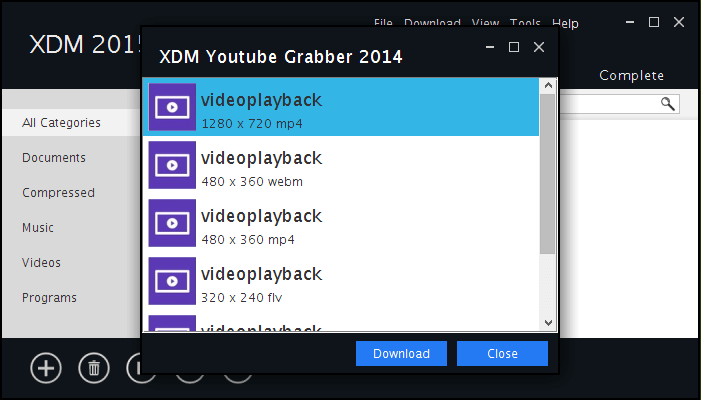

También puedes descargar videos de YouTube yendo a Archivo -> Descargar YouTube e ingresa la URL del video de YouTube y selecciona el formato del video como se muestra:

Resumen

XDMAN es fácil de usar y tiene funcionalidades similares al IDM de Windows, por lo que los usuarios nuevos pueden no encontrar muchas dificultades al usarlo. La última versión tiene una interfaz agradable y sencilla a la que adaptarse. Si recibe algún error o problema durante la instalación, publique un comentario.