Los 10 mejores visores de documentos PDF para sistemas Linux

Este artículo es la continuación de nuestra serie en curso sobre las principales herramientas de Linux. En esta serie, le presentaremos las herramientas de código abierto más famosas para sistemas Linux.

Con el aumento en el uso de archivos de formato de documento portátil (PDF) en Internet para libros en línea y otros documentos relacionados, tener un visor/lector de PDF es muy importante en las distribuciones de Linux de escritorio.

Hay varios visores/lectores de PDF que se pueden usar en Linux y todos ofrecen funciones básicas y avanzadas relacionadas.

En este artículo, veremos 10 visores/lectores de PDF importantes que pueden ayudarle a trabajar con archivos PDF en sistemas Linux.

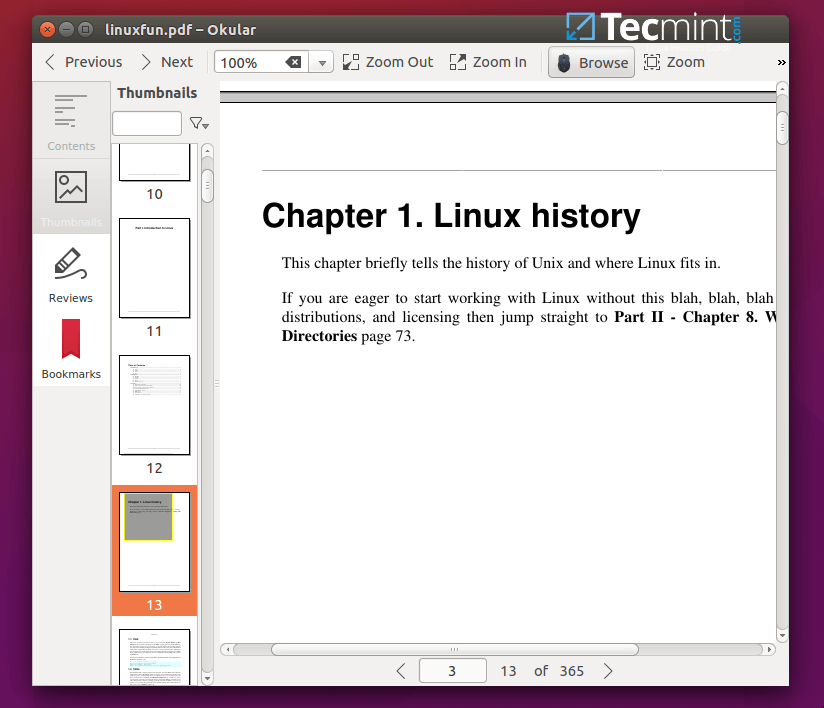

1. Okular

Okular es un visor de documentos universal que también es un software gratuito desarrollado por KDE que se ejecuta en Linux, Windows, Mac OSX y muchos otros sistemas similares a Unix.

Admite varios formatos de documentos, incluidos PDF, XPS, ePub, CHM, Postscript y muchos otros, con las siguientes características:

- Modelo 3D integrado.

- Representación de subpíxeles.

- Herramienta de selección de mesa.

- Formas geométricas.

- Agregar cuadros de texto y sellos.

- Copie imágenes al portapapeles.

- Lupa y muchos más.

Para instalar el lector de PDF Okular en Linux, ejecute:

sudo apt install okular [On Debian, Ubuntu and Mint]

sudo yum install okular [On RHEL/CentOS/Fedora and Rocky/AlmaLinux]

sudo emerge -a sys-apps/okular [On Gentoo Linux]

sudo apk add okular [On Alpine Linux]

sudo pacman -S okular [On Arch Linux]

sudo zypper install okular [On OpenSUSE]

2. evidencia

Evince es un visor de documentos liviano que viene de forma predeterminada en el entorno de escritorio Gnome. Admite formatos de documentos como PDF, Postscript, Tiff, XPS, DjVu, DVI y muchos más.

Tiene características como:

- Herramienta de búsqueda.

- Miniaturas de páginas para una fácil referencia.

- Índices de documentos.

- Impresión de documentos.

- Visualización de documentos cifrados.

Para instalar el lector de PDF Evince en Linux, ejecute:

sudo apt install evince [On Debian, Ubuntu and Mint]

sudo yum install evince [On RHEL/CentOS/Fedora and Rocky/AlmaLinux]

sudo emerge -a sys-apps/evince [On Gentoo Linux]

sudo apk add evince [On Alpine Linux]

sudo pacman -S evince [On Arch Linux]

sudo zypper install evince [On OpenSUSE]

3. Lector Foxit

Foxit es un lector de PDF pequeño, rápido y seguro, multiplataforma, conocido por su velocidad y su interfaz fácil de usar. Ofrece herramientas de anotación avanzadas, funciones de seguridad e integración móvil, lo que la convierte en la opción preferida tanto para muchos profesionales como para usuarios ocasionales.

Tiene muchas funciones que incluyen:

- Una interfaz de usuario intuitiva.

- Soporte para escanear documentos a PDF.

- Permite la visualización compartida de documentos.

- Herramientas para comentar.

- Agregue/verifique firmas digitales y mucho más.

Para instalar Foxit Reader en sistemas Linux, debe descargar el archivo de Foxit y ejecutarlo como se muestra.

cd /tmp

gzip -d FoxitReader.enu.setup*.run.tar.gz

OR

tar -xvf FoxitReader.enu.setup*.run.tar.gz

./FoxitReader.enu.setup*.run

4. Firefox (PDF.js)

PDF.js es un visor de PDF de uso general basado en web creado con HTML5 y es un proyecto de código abierto impulsado por la comunidad respaldado por Mozilla Labs.

Para instalar PDF.js en sistemas Linux, siga las instrucciones a continuación:

git clone git://github.com/mozilla/pdf.js.git

cd pdf.js

npm install -g gulp-cli

npm install

gulp server

y luego puedes abrir

http://localhost:8888/web/viewer.html

5. Lector Xpdf

XpdfReader es un visor de PDF antiguo y de código abierto para el sistema X Windows compatible con Linux y otros sistemas operativos similares a Unix. Además, incluye un extractor de texto, un conversor de PDF a PostScript y muchas otras utilidades.

Tiene una interfaz antigua, por lo que los usuarios que se preocupan tanto por los buenos gráficos tal vez no disfruten tanto usándolo.

Para instalar el lector de PDF XpdfReader en Linux, ejecute:

sudo apt install xpdf [On Debian, Ubuntu and Mint]

sudo yum install xpdf [On RHEL/CentOS/Fedora and Rocky/AlmaLinux]

sudo emerge -a sys-apps/xpdf [On Gentoo Linux]

sudo apk add xpdf [On Alpine Linux]

sudo pacman -S xpdf [On Arch Linux]

sudo zypper install xpdf [On OpenSUSE]

6. GNU GV

GNU GV es un antiguo visor de documentos PDF y Postscript que funciona en una pantalla X proporcionando una interfaz gráfica de usuario para el intérprete Ghostscript.

Es una derivación mejorada de Ghostview desarrollada por Timothy O. Theisen, que fue desarrollado originalmente por Johannes Plass. También tiene una antigua interfaz gráfica de usuario.

Para instalar el lector de PDF GNU GV en Linux, ejecute:

sudo apt install gv [On Debian, Ubuntu and Mint]

sudo yum install gv [On RHEL/CentOS/Fedora and Rocky/AlmaLinux]

sudo emerge -a sys-apps/gv [On Gentoo Linux]

sudo apk add gv [On Alpine Linux]

sudo pacman -S gv [On Arch Linux]

sudo zypper install gv [On OpenSUSE]

7. Mupdf

Mupdf es un visor de PDF y XPS gratuito, pequeño, liviano, rápido y completo. Es altamente extensible debido a su naturaleza modular.

Algunas de sus características notables incluyen:

- Admite un renderizador de gráficos suavizado de alta calidad.

- Admite PDF 1.7 con transparencia, cifrado, hipervínculos, anotaciones, búsqueda y mucho más.

- Lee documentos XPS y OpenXPS.

- Escrito de forma modular para admitir funciones adicionales.

- Es importante destacar que también puede manejar bien PDF codificados con GBK chino.

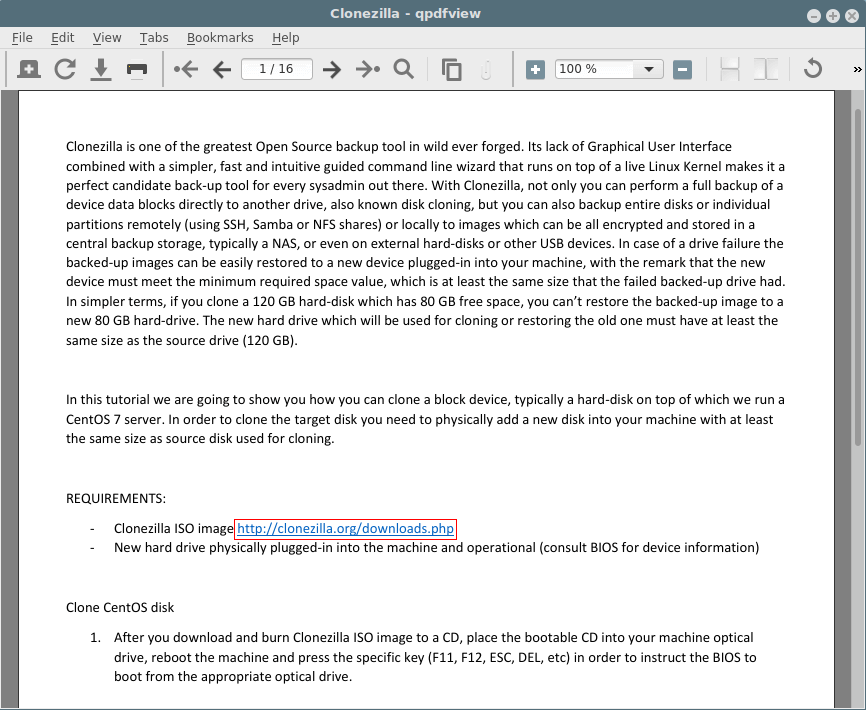

8. Vista Qpdf

qpdfview es un visor de documentos con pestañas para Linux que utiliza Poppler para compatibilidad con PDF. También admite otros formatos de documentos, incluidos PS y DjVu.

A continuación se muestra una lista de sus características y componentes:

- Utiliza el kit de herramientas Qt para interfaces.

- Utiliza CUPS para fines de impresión.

- Admite propiedades de esquema y paneles de miniaturas.

- Admite funciones de escala, rotación y ajuste.

- También admite vistas de presentación y pantalla completa.

- Habilita la búsqueda de texto.

- Admite barras de herramientas configurables.

- Admite atajos de teclado configurables y muchos otros.

Para instalar el lector de PDF Qpdfview en Linux, ejecute:

sudo apt install qpdfview [On Debian, Ubuntu and Mint]

sudo yum install qpdfview [On RHEL/CentOS/Fedora and Rocky/AlmaLinux]

sudo emerge -a sys-apps/qpdfview [On Gentoo Linux]

sudo apk add qpdfview [On Alpine Linux]

sudo pacman -S qpdfview [On Arch Linux]

sudo zypper install qpdfview [On OpenSUSE]

9. Zathura

Zathura es un lector de PDF liviano y altamente personalizable que ofrece una interfaz minimalista, navegación mediante teclado y admite complementos para manejar varios formatos de documentos.

Para instalar el lector de PDF Zathura en Linux, ejecute:

sudo apt install zathura [On Debian, Ubuntu and Mint]

sudo yum install zathura [On RHEL/CentOS/Fedora and Rocky/AlmaLinux]

sudo emerge -a sys-apps/zathura [On Gentoo Linux]

sudo apk add zathura [On Alpine Linux]

sudo pacman -S zathura [On Arch Linux]

sudo zypper install zathura [On OpenSUSE]

10. Poppler

Poppler es un visor de PDF de código abierto que se utiliza principalmente para renderizar archivos PDF. Con origen en el proyecto Xpdf, se ha convertido en una biblioteca de referencia para muchas aplicaciones de Linux, que ofrece un rendimiento eficiente, una amplia compatibilidad con formatos y un desarrollo continuo por parte de la comunidad.

Para instalar el lector de PDF Poppler en Linux, ejecute:

sudo apt install poppler [On Debian, Ubuntu and Mint]

sudo yum install poppler [On RHEL/CentOS/Fedora and Rocky/AlmaLinux]

sudo emerge -a sys-apps/poppler [On Gentoo Linux]

sudo apk add poppler [On Alpine Linux]

sudo pacman -S poppler [On Arch Linux]

sudo zypper install poppler [On OpenSUSE]

Resumen

Hoy en día, muchas personas prefieren utilizar archivos PDF porque muchos documentos y libros en línea ahora vienen en forma de archivos PDF. Por lo tanto, es vital conseguir un visor de PDF que satisfaga sus necesidades.

Espero que encuentre útil este artículo y si nos hemos perdido alguna herramienta en la lista anterior, comparta los comentarios y no olvide compartir sus pensamientos adicionales. Puede dejar un comentario en la sección de comentarios.