13 entornos de escritorio Linux livianos para computadoras antiguas

La palabra Código Abierto se puede atribuir a la comunidad Linux que la creó junto con la introducción de Linux (sucesor del entonces existente sistema operativo Unix).

Aunque 'Linux' en sí mismo nació como sólo un Kernel básico, su naturaleza de código abierto atrajo a una enorme sociedad de desarrolladores en todo el mundo para contribuir a su desarrollo.

Esto creó una revolución a nivel mundial y muchas personas y comunidades comenzaron a contribuir para convertirlo en un sistema operativo completo que pudiera reemplazar a Unix. Desde entonces, no ha habido vuelta atrás y el desarrollo activo continúa a un ritmo constante.

Esto llevó a la introducción de distribuciones como Debian, Ubuntu, Fedora, CentOS, OpenSUSE . , Red Hat, Arch, Linux Mint, etc. que utilizan Linux como núcleo base.

La introducción del entorno de escritorio marcó un importante punto de inflexión. Pero, ¿qué es exactamente un Entorno de Escritorio y qué papel juega?

¿Qué es el entorno de escritorio Linux?

El objetivo principal de una distribución de Linux es facilitar la utilización efectiva de las capacidades del sistema operativo Linux por parte de los usuarios. Para lograr esto, se necesita una interfaz que sirva como puente, permitiendo que el Kernel comprenda y procese fácilmente los requisitos del usuario.

El Entorno de Escritorio cumple esta función precisa. Funciona como una interfaz gráfica que ofrece a los usuarios una presentación simplificada del núcleo subyacente. Como tal, el entorno de escritorio muestra elegantemente todas las funcionalidades fundamentales del kernel al usuario de una manera refinada y presentable.

Los componentes que componen un entorno de escritorio incluyen el Administrador de archivos (para mostrar todos los archivos y carpetas presentes en el sistema en un formato estructurado), el Administrador de ventanas, el Visor de imágenes, el Reproductor de video, el Reproductor de audio, la Calculadora, el Navegador, el Administrador de visualización y todos los demás. Softwares de aplicación y utilidades que pueda imaginar en un sistema operativo básico.

Por lo tanto, dos de los componentes principales de las distribuciones de Linux son el Kernel y el Entorno de escritorio. A continuación se mencionan algunos de los entornos de escritorio livianos que han atraído a las distribuciones para convertirlos en su entorno de escritorio predeterminado debido a sus características y rendimiento.

1. Xfce

Xfce es un entorno de escritorio de código abierto para sistemas tipo Unix desarrollado en C. Al ser rápido y liviano, no se espera que cause problemas a la CPU y la memoria, incluso en computadoras de escritorio más antiguas.

Se compone de partes estructuradas por separado que se combinan para crear un entorno de escritorio completo.

Algunos de los componentes de Xfce incluyen:

- Xfwm: Administrador de ventanas de composición.

- Thunar: administrador de archivos, que se parece a Nautilus pero es más eficiente y, por tanto, rápido.

- Orage: Aplicación de calendario predeterminada para Xfce.

- Mousepad: editor de archivos que se bifurcó inicialmente de Leafpad, pero que ahora se está desarrollando y manteniendo activamente desde cero.

- Parole: Reproductor multimedia basado en el framework GStreamer creado para Xfce.

- Xfburn: grabadora de CD/DVD para Xfce.

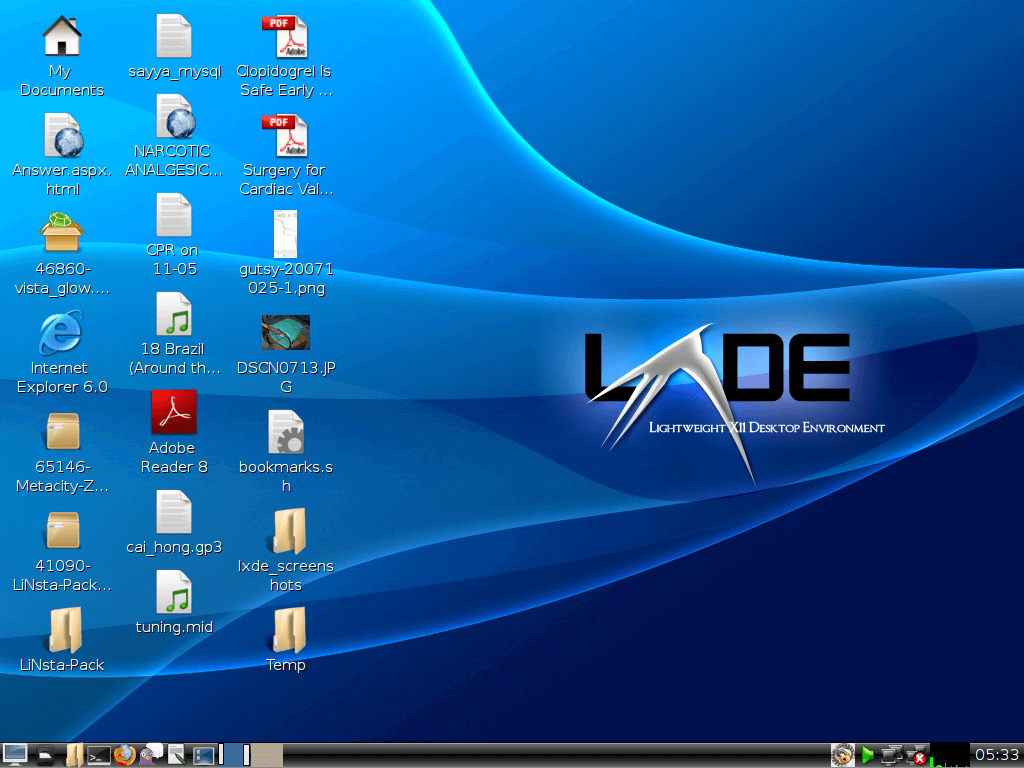

2. LXDE

LXDE significa entorno de escritorio ligero X11, que es otro entorno de escritorio popular para sistemas tipo Unix y se desarrolló utilizando C (GTK+) y C++ (Qt).

La mayor ventaja de tenerlo como su elección para el entorno de escritorio es su bajo consumo de memoria, que es menor que el de los entornos de escritorio más populares, es decir, GNOME, KDE y Xfce. Incluye códigos con licencia GPL y LGPL.

Los componentes que componen LXDE incluyen:

- LXDM – Administrador de visualización.

- LXMusic: reproductor de música predeterminado para XMMS2.

- Leafpad: editor de texto predeterminado para LXDE.

- Openbox – Administrador de ventanas.

- LXTask: Administrador de tareas predeterminado.

- PC Man File Manager: administrador de archivos predeterminado y proveedor de metáforas de escritorio.

LXDE es el entorno de escritorio predeterminado para muchas distribuciones, incluidas Lubuntu, Knoppix, LXLE Linux, Artix y Peppermint Linux OS, entre otras.

3. GNOMO 3

GNOME es un acrónimo de GNU Network Object Model Environment y es un entorno de escritorio compuesto enteramente por herramientas gratuitas y de código abierto. Escrito en C, C++, Python, Vala y Javascript, GNOME es parte del proyecto GNOME que está compuesto tanto por voluntarios como por contribuyentes pagados, siendo el más grande Red Hat.

GNOME se encuentra actualmente en desarrollo activo y la última versión estable es GNOME 44. GNOME se ejecuta en el sistema X Windows y también en Wayland desde GNOME 3.10.

GNOME 44 reemplazó muchas cosas, comenzando por el administrador de ventanas predeterminado que ahora se cambió a Metacity en lugar de Mutter, el cambio de tareas se atribuyó a un área especial llamada Descripción general, las aplicaciones principales de GNOME también se rediseñaron para brindar una mejor experiencia de usuario.

Los componentes de GNOME incluyen:

- Metacity: Administrador de ventanas predeterminado.

- Nautilus: administrador de archivos predeterminado.

- gedit: editor de texto predeterminado.

- Eye of GNOME: Visor de imágenes predeterminado.

- Vídeos de GNOME: reproductor de vídeo predeterminado.

- Epifanía – Navegador web.

4. COMPAÑERO

MATE es otro entorno de escritorio para sistemas tipo Unix. Encuentra su origen en el código base no mantenido de GNOME 2. Está desarrollado en C, C++ y Python y tiene múltiples licencias con algunas partes del código bajo GNU GPL, mientras que otras partes están bajo LGPL.

El nombre 'MATE' entró en escena para diferenciarlo de GNOME 3, que es otro entorno de escritorio más. Consiste tanto en aplicaciones originadas en GNOME que anteriormente formaban parte de GNOME 2 como en otras aplicaciones que se han desarrollado desde cero.

Los componentes que componen el entorno de escritorio MATE son:

- Caja – administrador de archivos predeterminado.

- Pluma: editor de texto predeterminado.

- Marco – administrador de ventanas.

- Atril – Visor de documentos.

- Eye of MATE: un visor de imágenes.

Desde su lanzamiento, ha sido el entorno de escritorio predeterminado para Linux Mint, Sabayon Linux, Fedora, etc. Aparte de esto, está disponible en varios repositorios, incluidos Ubuntu, Arch, Debian, Gentoo, PC Linux OS, etc. Después de esto, a Ubuntu MATE se le otorgó el estado de versión original de Ubuntu.

5. Plasma KDE 5

KDE Plasma 5 es la quinta generación de entornos de escritorio KDE creados para sistemas Linux. Se ha migrado a QML desde su desarrollo, utilizando OpenGL para la aceleración de hardware, lo que lleva a una baja utilización de la CPU y un mejor rendimiento incluso en sistemas económicos.

La mayor parte de su código se ha publicado bajo GNU LGPL. Plasma 5 utiliza un sistema X Window con soporte para Wayland aún por venir. Ha reemplazado con éxito a Plasma 4 en muchas distribuciones de Linux, incluidas Fedora, Kubuntu y openSUSE Tumbleweed.

Plasma 5 proporciona soporte mejorado para HiDPI, junto con la migración a Qt5, que lleva la representación gráfica intensiva a la GPU, lo que hace que la CPU sea más rápida. Aparte de esto, Plasma 5 incluye un nuevo tema predeterminado llamado Breeze.

Los componentes que componen KDE Plasma 5 incluyen:

- Kwin: administrador de ventanas predeterminado.

- Dolphin: administrador de archivos predeterminado.

- Kwrite/KATE: editor de texto predeterminado.

- Greenview: visor de imágenes predeterminado.

- Dragon Player: reproductor de vídeo predeterminado.

La comunidad KDE también presentó Plasma móvil como una variante de Plasma para teléfonos inteligentes. Plasma mobile se ejecuta en Wayland y es compatible con Ubuntu Touch y, eventualmente, con aplicaciones de Android. Su última interfaz se lanzó en julio de 2015, con un prototipo funcional para Nexus 5.

6. canela

Otro entorno de escritorio originado en GNOME es Cinnamon, desarrollado en C, JavaScript y Python y publicado bajo GPLv2.

Cinnamon inicialmente comenzó como una bifurcación de GNOME Shell, con el objetivo de proporcionar un entorno de escritorio para Linux Mint por parte de los desarrolladores de Mint, pero debido a una GUI diferente a la de GNOME, muchas aplicaciones principales de GNOME se reescribieron para adaptarse a este entorno.

El proyecto canela comenzó en 2011 y la última versión estable se realizó este año. Con el paso del tiempo, Cinnamon se ha convertido en un proyecto independiente e incluso no requiere instalación de GNOME. Otras mejoras incluyen labranza de bordes, mejoras de rendimiento, labranza de bordes, etc.

Los componentes que componen este entorno son:

- Muffin: administrador de ventanas predeterminado.

- Nemo – Administrador de archivos predeterminado.

- gedit: editor de texto predeterminado.

- Eye of GNOME: un visor de imágenes predeterminado.

- tótem: reproductor de vídeo predeterminado.

7. Iluminación

Enlightenment, también conocido simplemente como E, es un administrador de ventanas de composición para el sistema X Window, que se encuentra en desarrollo activo y la última versión es E25 0.25.4 de este año.

Está desarrollado exclusivamente en C utilizando EFL (Enlightenment Foundation Libraries) y publicado bajo licencias BSD. La mayor ventaja que ofrece es que se puede utilizar junto con programas escritos para GNOME y KDE. Cuando se usa junto con EFL, aparece como un entorno de escritorio completo.

Los componentes que componen este Enlightenment Desktop Environment son:

- Enlightenment: administrador de ventanas y administrador de archivos predeterminados.

- Ecrire: editor de texto predeterminado.

- Ephoto: un visor de imágenes.

- Rage – Reproductor de vídeo.

- Codo: navegador predeterminado.

8. Profundizando

Anteriormente conocida como Hiweed Linux, Deepin es una distribución de Linux basada en Ubuntu que utiliza su propio entorno de escritorio integrado Deepin. Fue desarrollado inicialmente en 2014 por Wuhan Deepin Technology Co., y la última versión estable se realizó en mayo de este año.

La mayoría de las piezas se publican bajo GPL. El entorno de escritorio de Deepin, aunque inicialmente se parecía al de GNOME, se separó de él después del lanzamiento de GNOME 3 debido a la eliminación de muchas funciones personalizables. Luego, Deepin se creó desde cero utilizando HTML5 y Webkit con el uso de JavaScript para obtener más funciones.

Los componentes que componen este entorno de escritorio son:

- Deepin-wm – Administrador de ventanas predeterminado.

- Nautilus: administrador de archivos predeterminado.

- Gedit: editor de archivos de texto predeterminado.

- Eye of GNOME: un visor de imágenes.

- Deepin-Movie: reproductor de vídeo predeterminado.

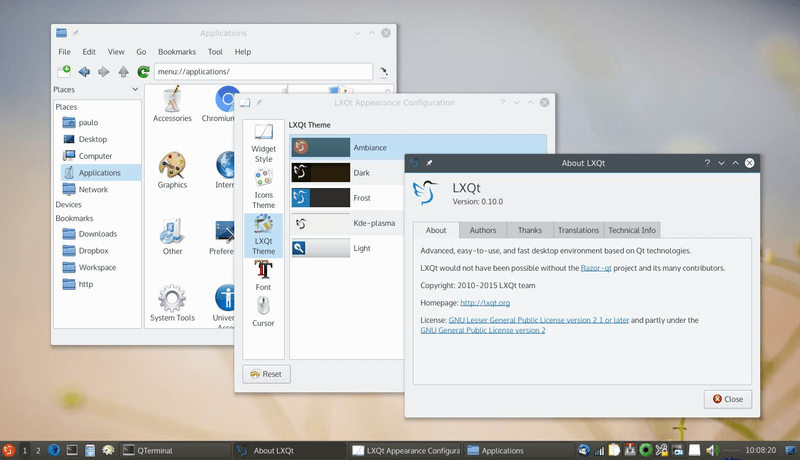

9. LXQT

Otro entorno de escritorio de gráficos ligero y simple, LXQT está un paso adelante de LXDE y fusiona LXDE (que está basado en GTK 2) y Razor-qt (que fue una buena idea). pero no pudo emerger con éxito como un excelente entorno de escritorio).

LXQT es esencialmente una fusión de los dos entornos GUI más populares, es decir, GTK y Qt lanzados bajo GNU GPL 2.0+ y 2.1+. LXQT está disponible para una variedad de distribuciones de Linux, incluidas Ubuntu, Arch, Fedora, OpenSUSE, Mandriva, Mageia, Chakra, Gentoo, etc.

Los componentes que componen el entorno de escritorio LXQT son:

- PCManFM-Qt – Administrador de archivos predeterminado.

- JuffED: editor de texto predeterminado.

- LXImage-Qt: Visor de imágenes predeterminado.

- Qps: visor y administrador de procesos

- Qterminal – Emulador de terminal

- lxqt-archiver – Archivador de archivos

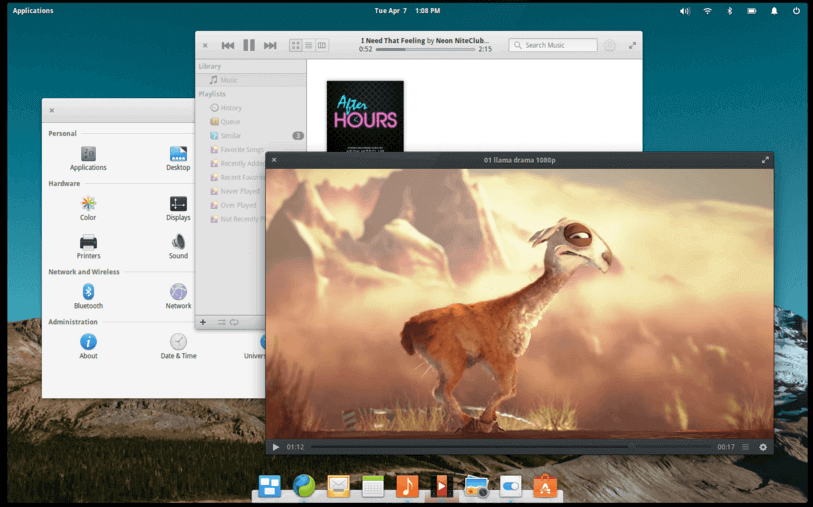

10. Panteón – SO elemental

El entorno de escritorio Pantheon se introdujo con el sistema operativo elemental, que fue la fuente para introducir este entorno de escritorio. Está escrito desde cero usando Python y GTK3. Muchos críticos afirman que este entorno de escritorio es un “Clon de Mac” debido a su diseño estándar como Mac OS.

Su creciente popularidad se debe a su sencillez y elegancia. Su iniciador de aplicaciones es sorprendentemente simple y, por lo tanto, rápido. Los principios fundamentales que se tuvieron en cuenta al desarrollar este entorno fueron: "Concisión", "evitar configuración" y "documentación mínima".

Los componentes que componen este entorno de escritorio son:

- Gala: administrador de ventanas predeterminado.

- Archivos Pantheon: administrador de archivos predeterminado.

- Scratch: editor de texto predeterminado.

- Shotwell: un visor de imágenes predeterminado.

- Vídeos de GNOME: reproductor de vídeo predeterminado.

- Midori: navegador web predeterminado.

11. Entorno de escritorio común

CDE o Common Desktop Environment es un entorno de escritorio para sistemas basados en Unix y OpenVMS e incluso ha sido el entorno de escritorio Unix clásico asociado a estaciones de trabajo comerciales Unix.

Ha estado en desarrollo activo desde 1993, y la última versión estable se realizó en enero de 2020 el año pasado. Desde su lanzamiento como software gratuito en agosto de 2012, se ha adaptado a derivados de Linux y BSD. El desarrollo inicial de CDE fue un esfuerzo conjunto de HP, IBM, Sunsoft y USL, quienes lo lanzaron bajo el nombre de Common Open Software Environment (COSE).

Desde su lanzamiento, HP lo anunció como el entorno de escritorio predeterminado para sistemas Unix y siguió siendo el estándar de facto hasta el año 2000, cuando entornos como KDE y GNOME estaban empezando a evolucionar. En agosto de 2012, se volvió completamente de código abierto y su código fuente estuvo disponible en Sourceforge.

12. Creador de ventanas

Window Maker es un administrador de ventanas X11 gratuito y de código abierto que inicialmente tenía como objetivo ofrecer soporte de integración para el entorno de escritorio GNUstep, aunque puede ejecutarse de forma independiente. Window Maker es liviano, ultrarrápido y altamente personalizable, con una interfaz fácil de usar, atajos de teclado, aplicaciones acoplables y una comunidad activa.

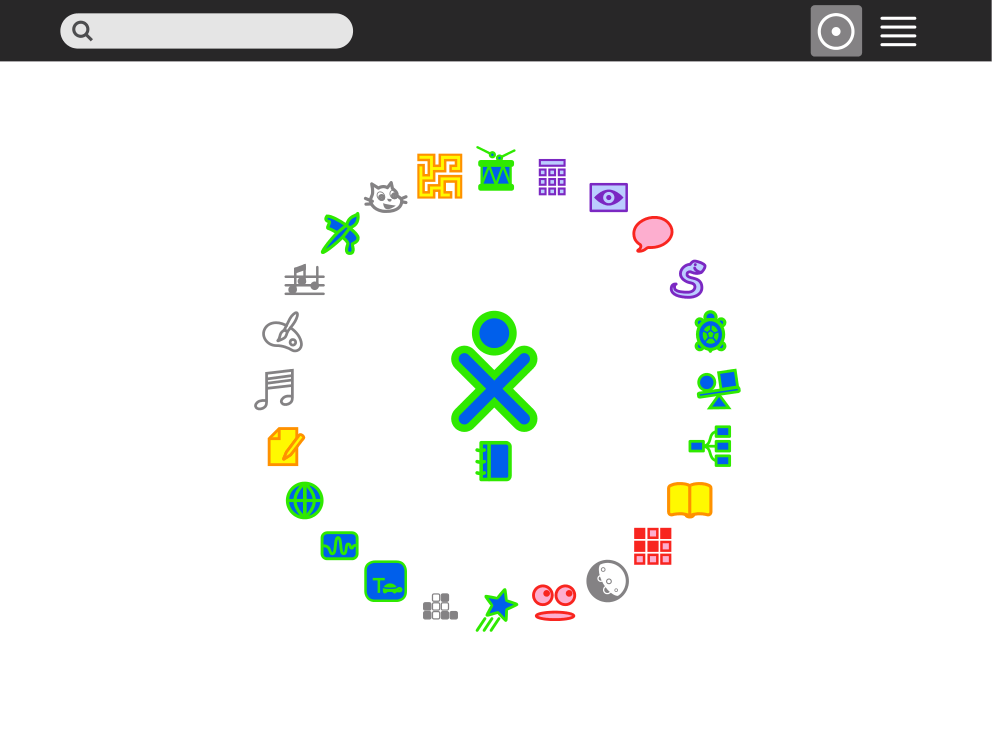

13. Azúcar

Desarrollado como una iniciativa para el aprendizaje interactivo para niños, Sugar es otro entorno de escritorio en imágenes gratuito y de código abierto. Desarrollado en Python y GTK, Sugar fue desarrollado como parte del proyecto One Laptop per Child (OLPC), por Sugar Labs en mayo de 2006.

Era la interfaz predeterminada de los sistemas OLPC XO-1, y las versiones posteriores ofrecían la opción de Sugar o GNOME. Se desarrolló en 25 idiomas diferentes y se lanzó bajo GNU GPL; la última versión fue la 0.120 en octubre de 2022.

Algunas de sus características incluyen una gran simplicidad en el diseño, naturaleza multiplataforma, ya que está disponible en las principales distribuciones de Linux y también se puede instalar en Windows, Mac OS, etc., y es fácil de modificar, ya que cualquier persona con experiencia en Python puede agregar a su desarrollo. Su desventaja es la incapacidad de realizar múltiples tareas, lo que provoca una disminución del rendimiento.

Los componentes que componen Sugar Desktop Environment son:

- Metacity: administrador de ventanas predeterminado.

- Sugar Journal: administrador de archivos predeterminado.

- Escribir: editor de texto predeterminado.

- Sugar-activity-imageviewer: visor de imágenes predeterminado.

- sugar-activity-jukebox: reproductor de vídeo predeterminado.

Conclusión

Estos fueron algunos de los entornos de escritorio Linux livianos de código abierto. Si tiene algún otro en mente que quiera recomendar para agregar a esta lista, menciónelo en los comentarios y lo incluiremos en nuestra lista aquí.