Lanzamiento de 'LinuxSay': un foro de debate para entusiastas de Linux

El 15 de agosto de 2012 fue como cualquier otro día para la mayor parte del mundo, pero para nosotros no fue lo mismo. Cuando salió el sol ese día, nos comprometimos a ayudar en la medida de lo posible a todos y cada uno de los usuarios de Linux y código abierto, con una base de conocimientos exhaustiva y fácil de utilizar, y así nació TecMint.

Actualmente TecMint es visitado por más de un millón de personas cada mes. Desde el día en que nació TecMint, hemos publicado más de 770 artículos de calidad que funcionan de inmediato y también hemos recibido más de 11,300 comentarios de valor agregado de los lectores de TeMint.

A medida que crecimos en tamaño y calidad, notamos que nuestros visitantes no estaban satisfechos con la funcionalidad limitada de TecMint. Comentar y responder a los comentarios no fue suficiente. Nuestros visitantes necesitaban soluciones rápidas a sus problemas. Nuestro equipo realizó una sesión de lluvia de ideas y se nos ocurrió otra solución; LinuxSay.

¿Qué es LinuxSay.com?

Linuxsay.com (un foro de discusión para entusiastas de Linux) es un sitio hermano de Tecmint. Es una plataforma de colaboración en línea para usuarios de Linux y de código abierto para plantear preguntas, obtener respuestas a sus preguntas, discutir temas que van desde noticias relacionadas con Linux/FOSS hasta administración de servidores y lenguajes de programación, así como un área para discusión general de Linux/FOSS.

Características de LinuxSay.com

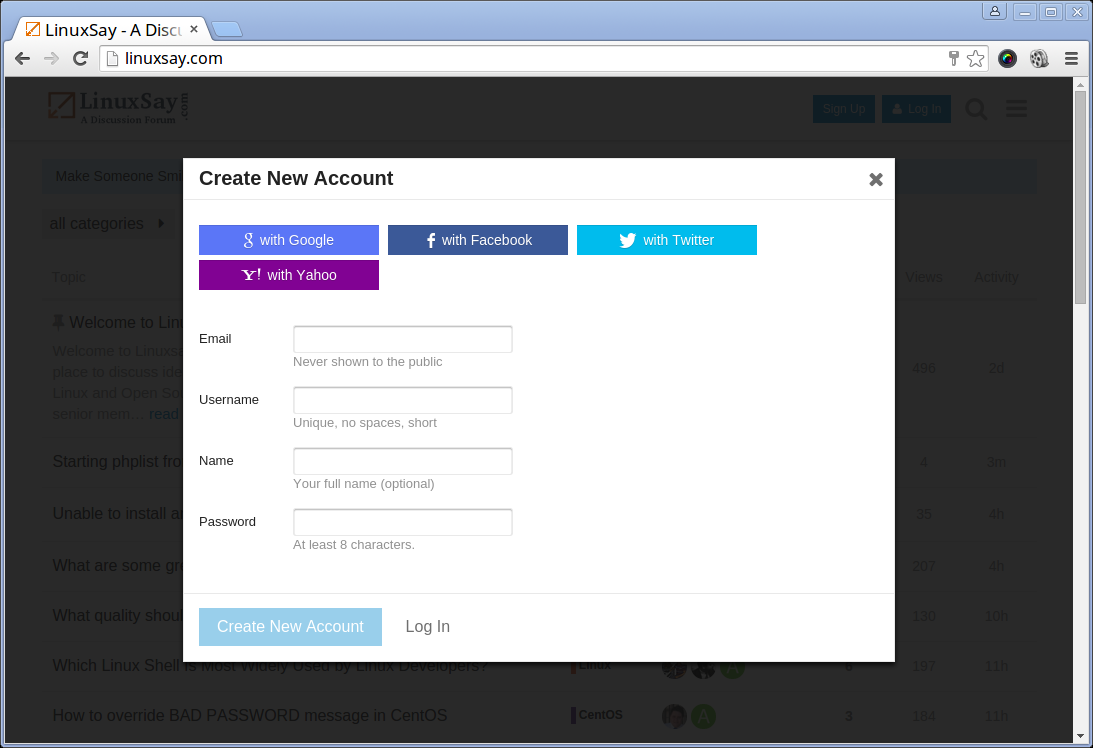

No es necesario registrarse para acceder al contenido del sitio. Sin embargo, para publicar preguntas, debe registrarse en Linuxsay. Registrarse es bastante fácil. Incluso puedes registrarte utilizando perfiles de redes sociales como Google+, Facebook, Twitter y Yahoo. Después de registrarse, importe automáticamente el ícono de perfil entre su perfil de redes sociales y Linuxsay.

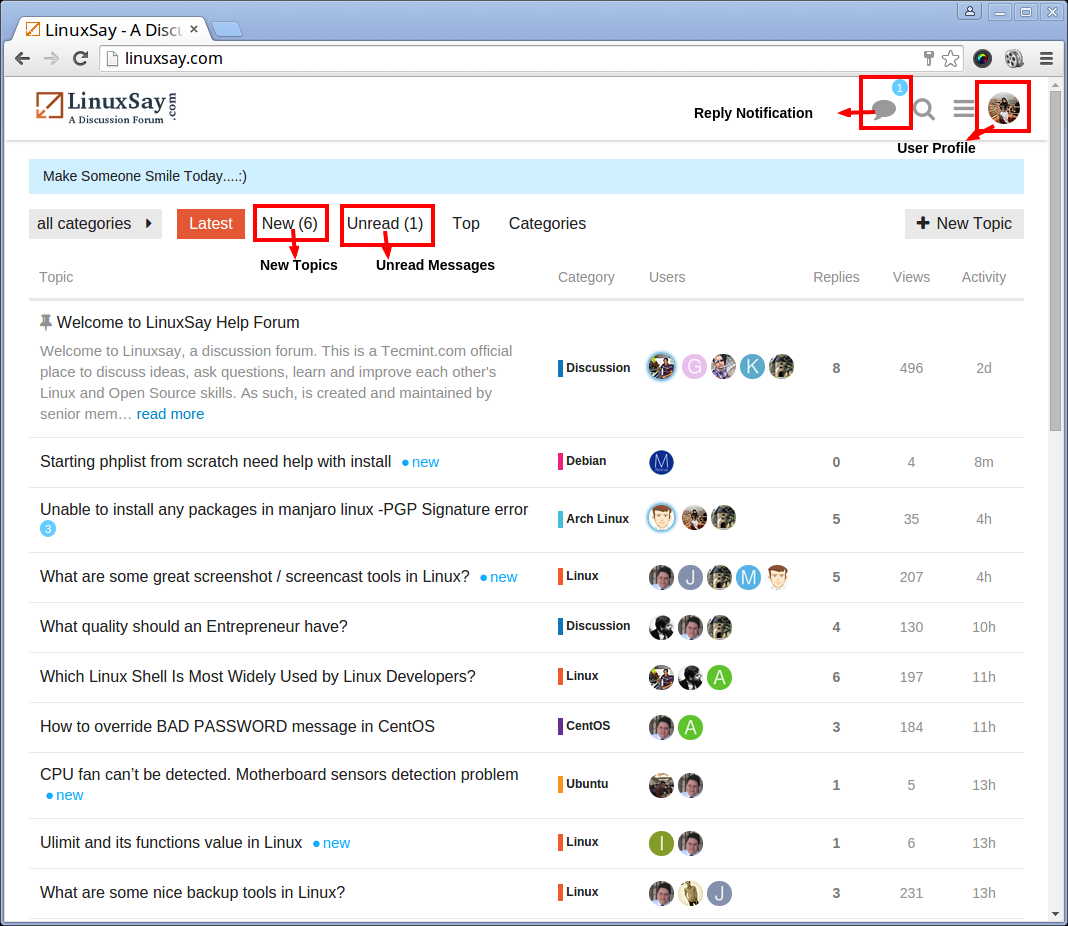

Usar LinuxSay es bastante sencillo gracias a una interfaz de usuario muy amigable con notificación instantánea por correo electrónico cuando a alguien le gusta o responde a tu publicación.

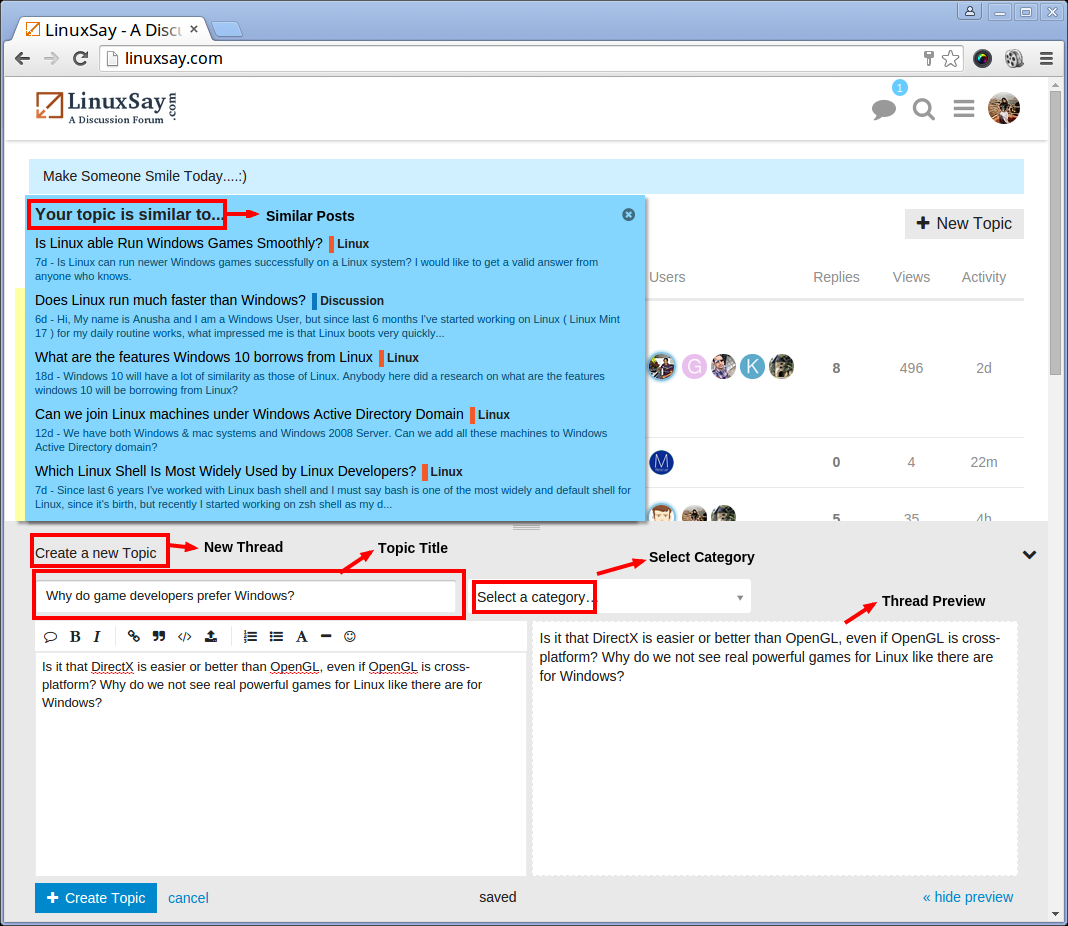

Puede crear un hilo para su pregunta directamente desde el tablero y publicar consultas/preguntas en categorías relevantes del foro ya creadas con un solo clic. También proporciona una poderosa función de búsqueda para buscar en hilos respuestas a preguntas que quizás ya hayan sido respondidas.

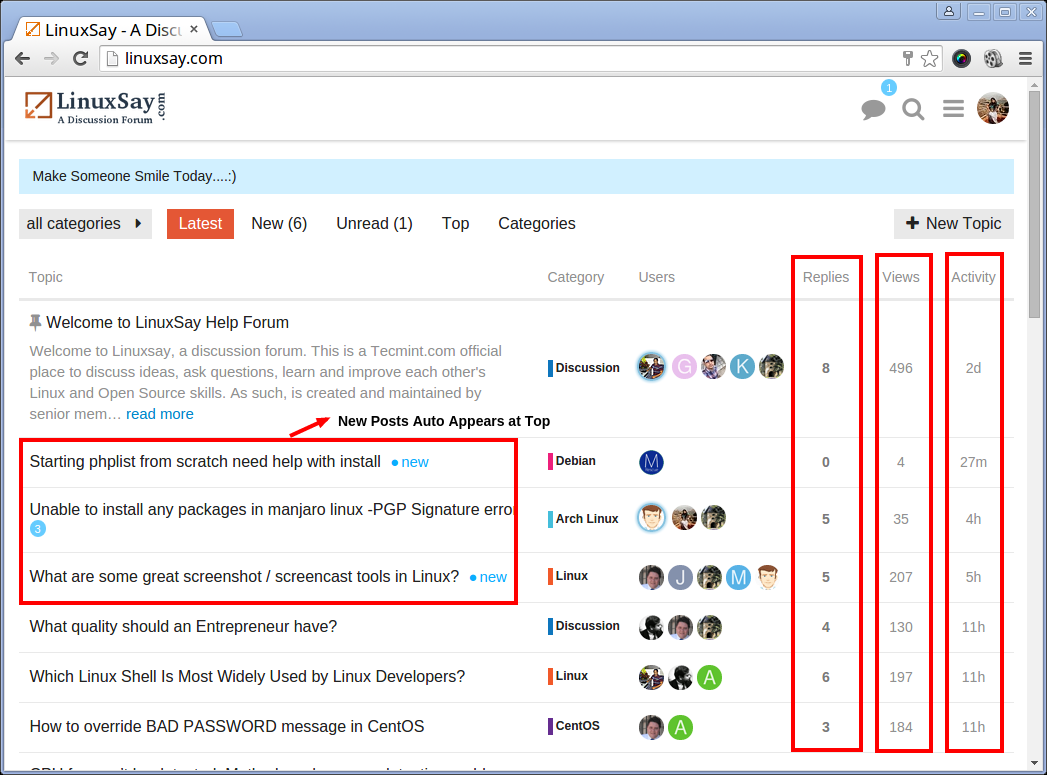

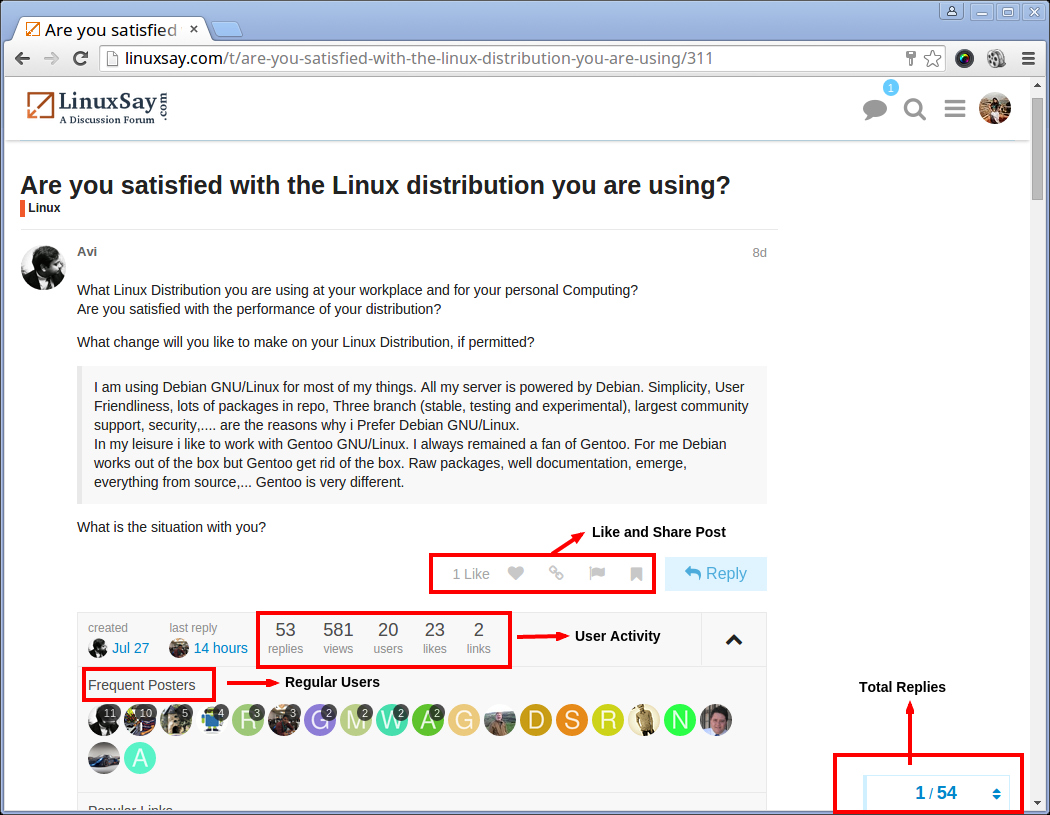

La actualización automática del orden de los temas/hilos en función de la última respuesta, con las últimas respuestas que aparecen en la parte superior con el número total de respuestas, la última respuesta de, las vistas totales y la última actividad para cada tema/hilo es visible para todos los usuarios.

Le permite obtener respuestas a sus preguntas de profesionales de todo el mundo en menos de 24 horas. Te da la posibilidad de resolver los problemas de los demás y responder a sus preguntas, si puedes.

¡Lo mejor de todo es que Linuxsay es completamente gratis! No se requiere información de tarjeta de débito/crédito.

Gana $50 o camisetas cada mes

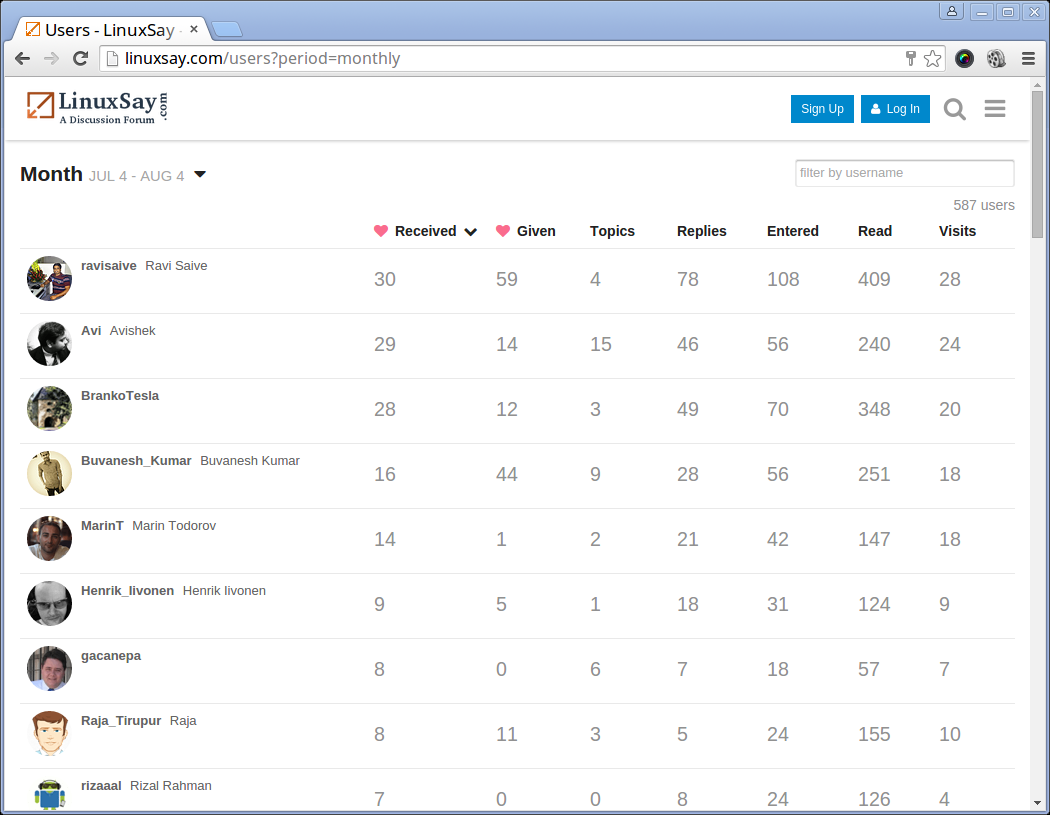

Si todo lo anterior no es suficiente, tienes la oportunidad de ganar premios interesantes. Le daremos $50 o una camisetas (según disponibilidad) al principal contribuyente de Linuxsay mensualmente (el ganador se determinará el 28 de cada mes 11:30 p. m., IST).

Elegir al principal colaborador en Linuxsay es un proceso muy transparente y todo se hace mediante un algoritmo inteligente. Los usuarios podrán ver al colaborador principal en cualquier momento aquí http://linuxsay.com/users?period=monthly.

¿Que estas esperando?

Obtenga respuestas a sus preguntas. Proporcionar respuestas a otros usuarios. Potencialmente ganar grandes premios. ¡Todo esto está disponible en LinuxSay!

¿Qué puedes hacer por nosotros?

Si le gusta nuestra plataforma y la encuentra interesante o útil, pida a sus amigos y colegas que se unan a Linuxsay para que todos podamos compartir conocimientos y mejores tecnologías Linux y FOSS juntos. También asegúrese de compartir Linuxsay en los sitios de redes sociales.

Manténganse conectados, usuarios de Linux, y mantengan el foro interesado. Hagamos del mundo un lugar mejor para vivir, sin lugar para el software de código cerrado o pirateado. Linuxsay necesita su apoyo y creemos que nos brindará el mismo amor y apoyo que le brinda a Tecmint. Disfrute de Linuxsay. Manténgase conectado.