Configuración de LEMP Linux, Nginx, MySQL/MariaDB, PHP) y PhpMyAdmin en el servidor Ubuntu 15.04

La pila LEMP es la combinación de Nginx, MySQL/MariaDB y PHP instalados. en entorno Linux.

La abreviatura proviene de las primeras letras de cada uno: Linux, Nginx (pronunciado Engine x), MySQL/MariaDB y PHP.

Este artículo incluirá instrucciones paso a paso sobre cómo instalar cada uno de los programas del grupo en un servidor basado en Ubuntu 15.04 con la herramienta PhpMyAdmin para administrar la base de datos desde un navegador web.

Requisitos:

Antes de configurar LEMP, se deben cumplir algunos requisitos:

- Instalación mínima de Ubuntu 15.04.

- Acceso al servidor mediante SSH (si no tienes acceso directo).

- Si el sistema será tratado como servidor, debe tener configurada una dirección IP estática.

Paso 1: configurar el nombre de host del sistema y la actualización del sistema

1. Inicie sesión en su servidor Ubuntu 15.04 a través de SSH y configure el nombre de host del servidor. Esto se puede lograr fácilmente ejecutando el siguiente comando:

sudo hostnamectl set-hostname your-hostname.com

hostnamectl

Por supuesto, debes reemplazar “tu-nombre-host.com” con el nombre real del nombre de host que vas a utilizar.

2. A continuación, asegúrese de realizar una actualización completa del sistema para mantener los paquetes de Ubuntu actualizados; ejecute el siguiente comando:

sudo apt-get update && sudo apt-get upgrade

Paso 2: instalar y configurar el servidor web Nginx

3. Nginx es un servidor web rápido que se puede utilizar como proxy inverso, cuyo equilibrio de carga pretende tener un bajo consumo de memoria para manejar aún más conexiones simultáneas.

Se utiliza a menudo para soluciones empresariales y actualmente impulsa el 40% de los 10000 sitios más concurridos. Actualmente, Nginx impulsa sitios como CloudFlare, DropBox, GitHub, WordPress, TED, NETFLIX, Instagram y muchos otros.

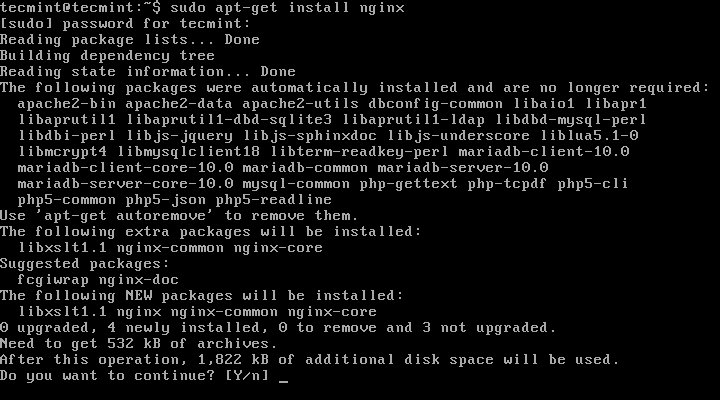

La instalación de Nginx se realiza relativamente fácil, emitiendo el siguiente comando:

sudo apt-get install nginx

Nginx no se iniciará automáticamente después de la instalación, por lo que deberá iniciar manualmente ejecutando:

sudo service nginx start

4. Para configurar nginx para que se inicie al iniciar el sistema, ejecute el siguiente comando:

sudo systemctl enable nginx

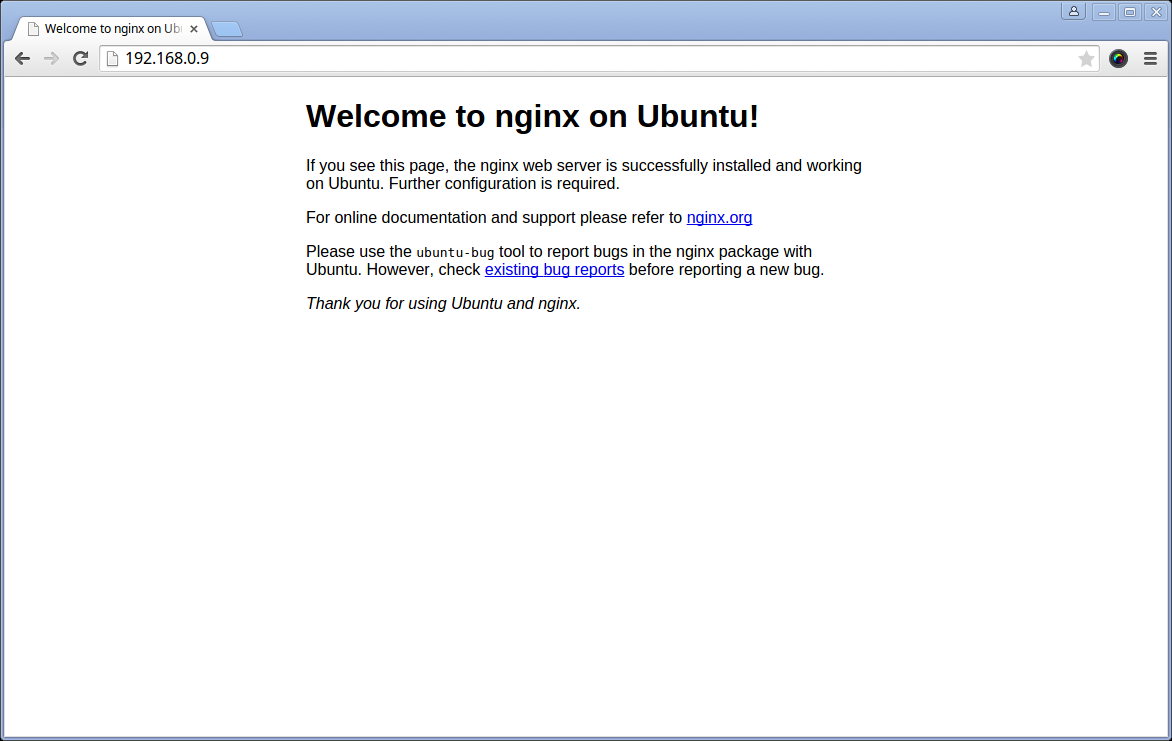

5. Para probar si nginx está iniciado y funcionando, simplemente acceda a http://server-ip-address en su navegador. Deberías ver una página similar a esta:

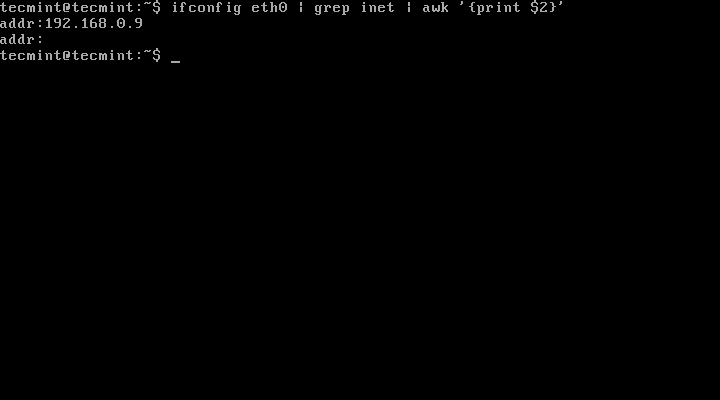

Si no conoce la dirección IP del servidor, puede encontrarla usando el siguiente comando:

ifconfig eth0 | grep inet | awk ‘{print $2}’

Nota: En el ejemplo anterior, deberá cambiar “eth0” por el identificador de su adaptador de red.

Cuando accede a la dirección IP en el navegador web, debería ver una página similar a esta:

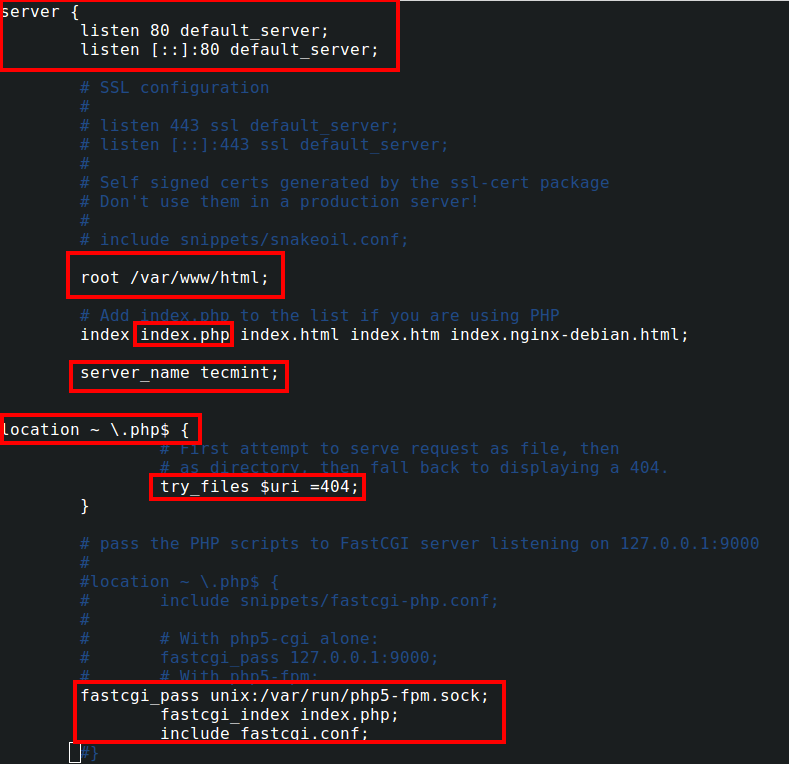

6. Ahora es el momento de abrir el archivo de configuración de nginx y realizar los siguientes cambios.

sudo vim /etc/nginx/sites-available/default

Ahora realice los siguientes cambios resaltados como se muestra a continuación.

Guarde el archivo y reinicie nginx para que la nueva configuración surta efecto:

sudo service nginx restart

Paso 3: instalar MariaDB

7. MariaDB es una herramienta de administración de bases de datos de código abierto que se bifurcó de MySQL, destinada a permanecer gratuita bajo GNU GPL. MariaDB es un proyecto comunitario y su desarrollo está dirigido por los desarrolladores originales de MySQL. La razón para bifurcar su proyecto fue la preocupación por la adquisición de MySQL por parte de Oracle.

Puedes instalar fácilmente MariaDB en Ubuntu 15.04 ejecutando los siguientes comandos:

sudo apt-get install mariadb-server mariadb-client

8. Durante la instalación de mariadb, no le pedirá que configure la contraseña de root para MariaDB. Para hacer esto, deberá ejecutar el siguiente conjunto de comandos:

sudo mysql –u root

use mysql;

update user set plugin='' where User='root';

flush privileges;

quit

9. Ahora es el momento de asegurar la instalación de MySQL emitiendo el siguiente comando y una serie de preguntas.

mysql_secure_installation

Paso 4: Instalación de PHP y bibliotecas PHP

10. PHP es un potente lenguaje de programación que se utiliza para generar contenido dinámico en sitios web. Impulsa millones de sitios web y es probablemente uno de los lenguajes más utilizados en el desarrollo web.

Para instalar PHP en Ubuntu 15.04 ejecute el siguiente comando:

sudo apt-get install php5 php5-mysql php5-mcrypt php5-gd php5-fpm

11. Ahora es el momento de configurar PHP correctamente para servir sitios web basados en PHP.

sudo vim /etc/php5/fpm/php.ini

Busque la siguiente línea:

; cgi.fix_pathinfo=1

Y cámbielo a:

cgi.fix_pathinfo=0

Ahora reinicie el servicio php-fpm y verifique el estado.

sudo service php5-fpm restart

sudo service php5-fpm status

12. Ahora probaremos nuestra configuración de PHP creando una página php_info.php simple. Comience navegando a su raíz web:

cd /var/www/html/

sudo vim php_info.php

Inserte el siguiente código:

<?php phpinfo(); ?>

13. Ahora navegue hasta el navegador web y escriba http://your-ip-address/php_info.php, para ver la información de php:

Paso 5: Instalar PhpMyAdmin

14. Finalmente instalaremos una interfaz de administración de bases de datos: phpMyAdmin, una herramienta de interfaz basada en web para administrar bases de datos MySQL/MariaDB.

sudo apt-get install phpmyadmin

15. Ahora ingrese la contraseña del usuario administrativo de MySQL/MariaDB para que el instalador pueda crear una base de datos para phpMyAdmin.

16. En el siguiente paso se le pedirá que elija el servidor que debe configurarse para ejecutar phpMyAdmin. Nginx no forma parte de los servidores web enumerados, así que simplemente presione TAB y continúe:

17. En este punto la instalación estará completa. Para poder acceder a la interfaz phpMyAdmin en su navegador, cree el siguiente enlace simbólico:

cd /var/www/html

sudo ln –s /usr/share/phpmyadmin phpmyadmin

18. Ahora apunte su navegador para acceder a PhpMyAdmin en http://your-ip-address/phpmyadmin:

Para autenticarse en phpMyAdmin, puede utilizar su usuario raíz y contraseña de MySQL/MariaDB.

Conclusión

Su pila LEMP ahora está configurada en su servidor Ubuntu 15.04. Ahora puedes empezar a construir tus proyectos web. Si tiene alguna pregunta, comentario o desea que le explique el proceso de instalación, envíe un comentario en la sección de comentarios a continuación.