Cómo instalar y configurar el servidor y cliente NTP en Debian

El Protocolo de hora de red (NTP) presenta una capacidad única para que las empresas sincronicen los relojes de todos los sistemas dentro de la empresa. La sincronización de la hora es importante por muchas razones, desde las marcas de tiempo de las aplicaciones hasta la seguridad y las entradas de registro adecuadas.

Cuando todos los sistemas de una organización mantienen diferentes horarios, resulta muy difícil, desde el punto de vista de la resolución de problemas, determinar cuándo y bajo qué condiciones podría estar ocurriendo un evento en particular.

NTP proporciona una forma sencilla de garantizar que todos los sistemas mantengan la hora correcta, lo que a su vez puede simplificar enormemente la carga de los administradores/soporte técnico.

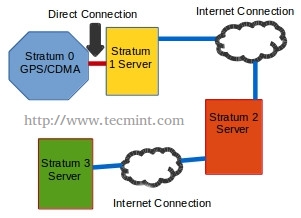

NTP funciona bajo la premisa de sincronización con relojes de referencia, también conocidos como servidores 'estrato 0'. Todos los demás servidores NTP se convierten en servidores de estratos de nivel inferior en función de qué tan lejos estén de un servidor de referencia.

El inicio de la cadena NTP es un servidor estrato 1 que siempre está conectado directamente a un reloj de referencia estrato 0. Desde aquí, los servidores de estratos de nivel inferior se conectan a través de una conexión de red a un servidor de estratos de nivel superior.

Consulte el diagrama a continuación para obtener un concepto más claro.

Si bien se puede configurar un servidor estrato 0 o estrato 1, es costoso hacerlo y, como tal, esta guía se centrará en la configuración del servidor de estratos inferiores.

Tecmint tiene una configuración básica de host de NTP en el siguiente enlace:

- Cómo sincronizar la hora con el servidor NTP

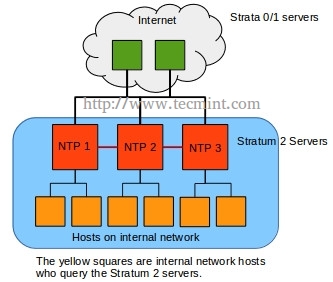

Donde esta guía diferirá es en que en lugar de que todos los hosts de la red consulten a servidores NTP públicos, uno (o mejor práctica, varios) servidores se comunicarán con el sistema NTP público y luego proporcionarán tiempo para todos los hosts dentro de la red. red local.

Un servidor NTP interno suele ser ideal para conservar el ancho de banda de la red y proporcionar mayor seguridad mediante restricciones NTP y criptografía. Para ver en qué se diferencia del primer diagrama, consulte el segundo diagrama a continuación.

Paso 1: Instalación del servidor NTP

1. El primer paso para configurar una estructura NTP interna es instalar el software del servidor NTP. El paquete de software en Debian llamado "NTP" actualmente contiene todas las utilidades de servidor necesarias para configurar una jerarquía NTP. Como ocurre con todos los tutoriales sobre configuración del sistema, se supone acceso Root o sudo.

apt-get install ntp

dpkg --get-selections ntp [Can be used to confirm NTP is installed]

dpkg -s ntp [Can also be used to confirm NTP is installed]

Paso 1: Configuración del servidor NTP

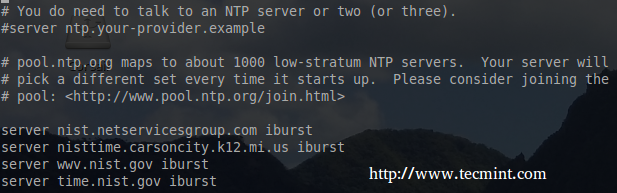

2. Una vez instalado NTP, es hora de configurar qué servidores de estrato superior consultarán por tiempo. El archivo de configuración para NTP se almacena en '/etc/ntp.conf' y se puede modificar con cualquier editor de texto. Este archivo contendrá los nombres de dominio completos de los servidores de nivel superior, las restricciones establecidas para este servidor NTP y cualquier otro parámetro especial para los hosts que consulten este servidor NTP.

Para iniciar el proceso de configuración, es necesario configurar los servidores de nivel superior. Debian por defecto colocará el grupo NTP de Debian en el archivo de configuración. Estos están bien para la mayoría de los propósitos, pero un administrador puede visitar NIST para especificar ciertos servidores o usar todos los servidores del NIST en forma de turnos (método sugerido por NIST).

Para este tutorial se configurarán servidores específicos. El archivo de configuración está dividido en algunas secciones principales y está configurado de forma predeterminada para IPv4 e IPv6 (si desea deshabilitar IPv6, se mencionará más adelante). Para iniciar el proceso de configuración, se debe abrir el archivo de configuración con un editor de texto.

nano /etc/ntp.conf

Las primeras secciones (driftfile, statsdir y estadísticas) están bien configuradas con los valores predeterminados. La siguiente sección contiene los servidores de nivel superior a través de los cuales este servidor debe solicitar tiempo. La sintaxis para cada entrada del servidor es muy simple:

server <fully qualified domain name> <options>

server time.nist.gov iburst â [sample entry]

Normalmente es una buena idea tener varios servidores de estratos superiores para elegir en esta lista. Este servidor consultará todos los servidores de la lista para determinar cuál es el más confiable. Los servidores para este ejemplo se obtuvieron de: http://tf.nist.gov/tf-cgi/servers.cgi.

Paso 3: Configuración de restricciones NTP

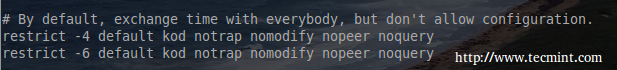

3. El siguiente paso es configurar las restricciones NTP. Se utilizan para permitir o no permitir que los hosts interactúen con el servidor NTP. El valor predeterminado para NTP es servir tiempo a cualquier persona, pero no permite la configuración en conexiones IPv4 e IPv6.

Actualmente, este servidor solo se utiliza en una red IPv4, por lo que IPv6 se deshabilitó de dos maneras. Lo primero que se hizo para deshabilitar IPv6 en el servidor NTP fue cambiar los valores predeterminados con los que inicia el demonio. Esto se logró cambiando la línea en '/etc/default/ntp'.

nano /etc/default/ntp

NTPD_OPTS='-4 -g' [Add the ' -4 ' to this line to tell NTPD to only listen to IPv4]

De vuelta en el archivo de configuración principal (/etc/ntp.conf), el demonio NTP se configurará automáticamente para compartir tiempo con todos los hosts IPv4/6 pero no permitirá la configuración. Esto se puede ver en las dos líneas siguientes:

NTPD funciona de forma permitida a menos que se le niegue. Dado que IPv6 estaba deshabilitado, la línea 'restrict -6' se puede eliminar o comentar con un ' #

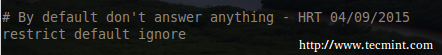

Esto cambia el comportamiento predeterminado de NTP para ignorar todos los mensajes. Esto puede parecer extraño, pero siga leyendo, ya que se utilizarán cláusulas de restricción para ajustar el acceso a este servidor NTP para los hosts que necesitan acceso.

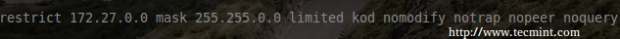

Ahora el servidor necesita saber quién puede consultar el tiempo del servidor y qué más puede hacer con el servidor NTP. Para este servidor, se utilizará una red privada de 172.27.0.0/16 para crear la estrofa restringida.

Esta línea informa al servidor que permita que cualquier host de la red 172.27.0.0/16 acceda al servidor por un tiempo. Los parámetros después de la máscara ayudan a controlar lo que puede hacer cualquiera de los hosts de esta red al consultar el servidor. Tomémonos un momento para comprender cada una de estas opciones de restricción:

- Limitado: Indica que si un cliente abusa del control de velocidad del número de paquetes, el servidor descartará los paquetes. Si el paquete Kiss of Death está habilitado, será enviado de regreso al host abusivo. Las tarifas son configurables por un administrador, pero aquí se asumen los valores predeterminados.

- KOD: Beso de la Muerte. Si un host viola el límite de paquetes al servidor, el servidor responderá con un paquete KoD al host infractor.

- Notrap: Modo de rechazo 6 mensajes de control. Estos mensajes de control se utilizan para programas de registro remoto.

- Nomodify: evita consultas ntpq y ntpdc que modificarían la configuración del servidor, pero aún se permiten consultas informativas.

- Noquery: esta opción evita que los hosts consulten información al servidor. Por ejemplo, sin esta opción, los hosts pueden usar ntpdc o ntpq para determinar de dónde obtiene la hora un servidor horario en particular u otros servidores horarios pares con los que se puede estar comunicando.